Mac Protector / Mac Defender マルウェアの検出・削除・予防ガイド

このガイドは、OS X(macOS)で報告された偽アンチウイルス「Mac Protector」「Mac Defender」系マルウェアの挙動、手動での安全な削除手順、再感染を防ぐ具体的な対策を分かりやすくまとめます。急ぐ場合は「削除手順」に従い、次に「予防対策」を実行してください。

目次

- 概要と感染の仕組み

- スクリーンショットで見る感染フロー

- マルウェアの安全な削除手順

- 再発防止とハードニング

- 管理者と一般ユーザ別チェックリスト

- 運用向けSOP(プレイブック)

- 決定フロー(Mermaid)

- 受け入れ基準

- 1行用語集

- 要点まとめ

概要と感染の仕組み

Apple製品は安全という誤解が一部にありますが、実際にはOS X/macOS用の偽アンチウイルス(rogue AV)が存在します。本稿で扱うマルウェアは、典型的な「偽のウイルス検出を見せて金銭を要求する」タイプです。別名として Apple Security Center、Apple Web Security、Mac Defender、Mac Protector などの名称で表示されます。

定義(1行): 偽アンチウイルスとは「脅威を偽造表示し、駆除のための料金支払いを誘導するソフトウェア」です。

感染の典型的な流れ

- ウェブリダイレクトにより偽の警告ページを表示

- 「Remove」等のボタンでインストーラパッケージをダウンロード

- ユーザがインストールを進め、管理者権限を入力してインストール完了

- 常駐プロセスが起動し、偽の検出ダイアログで課金を促す

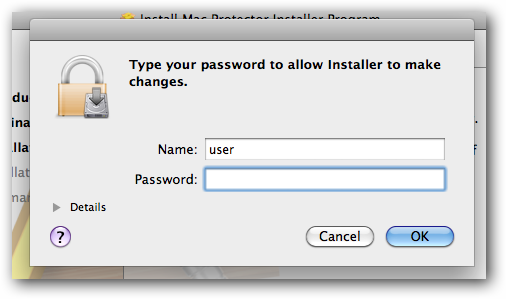

重要な点: インストール時に管理者のユーザ名とパスワードの入力が必要になります。完全に自動で侵入するわけではありませんが、社会工学でユーザを誘導します。

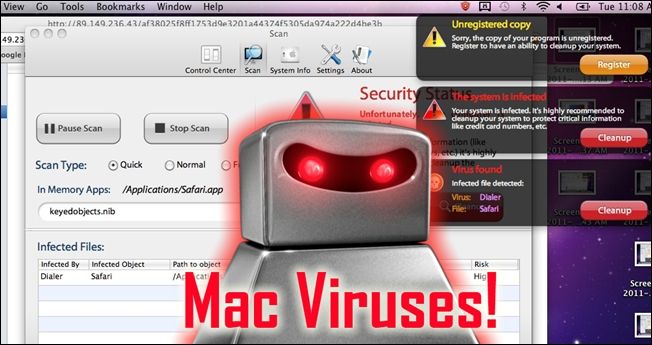

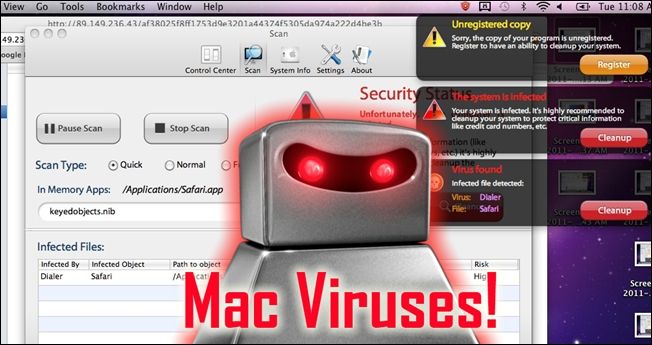

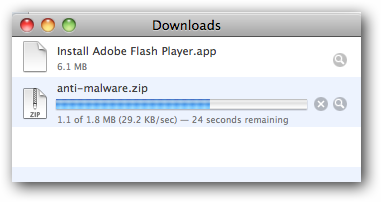

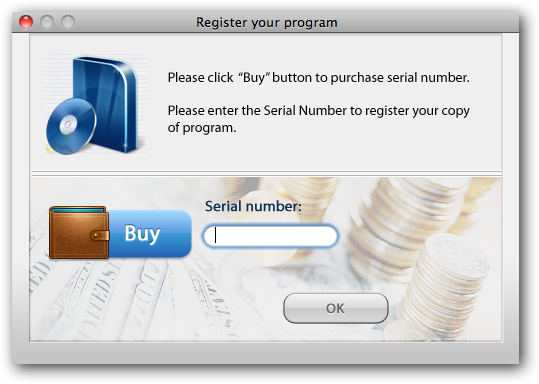

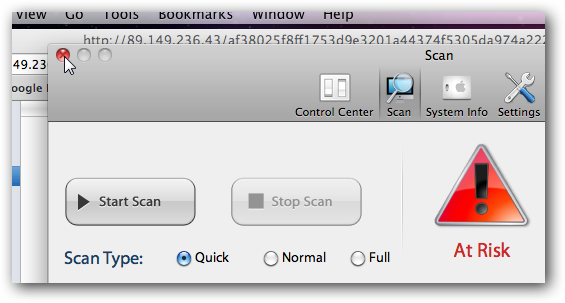

スクリーンショットで見る感染フロー

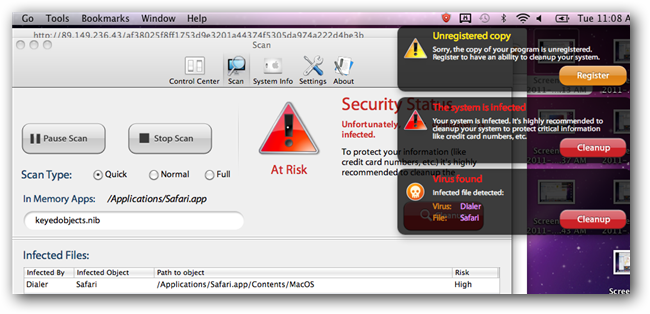

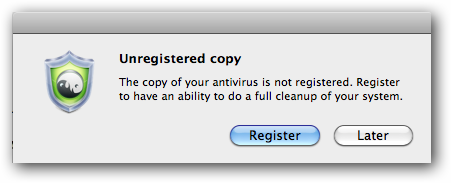

以下は感染時に実際に表示された画面の例です。画像は操作手順理解のために掲載しています。

説明: ウェブページがネイティブなOSダイアログ風に見せかけています。信頼できるサイトに見えても疑ってかかること。

説明: 「Remove all」などを押すとマルウェアのパッケージがダウンロードされます。

説明: ダウンロード後、手動でインストールウィザードを進める必要があります。

説明: ここで管理者の資格情報を入力するとアプリケーションがシステム領域に配置されます。

説明: 常駐アイコンを表示し、継続的に偽の通知を吹き出します。

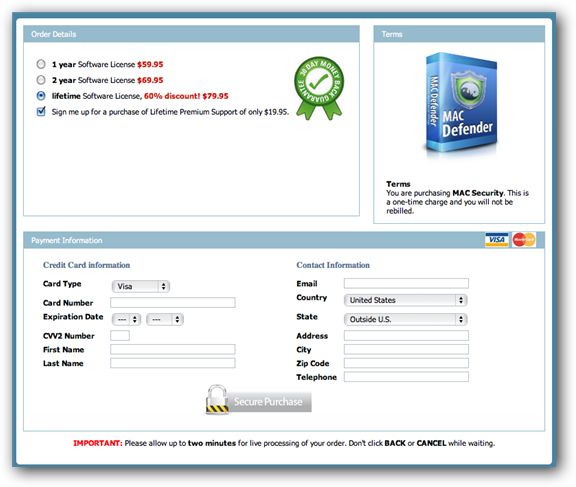

重要: 支払い画面でクレジットカード情報を入力しないでください。情報が盗まれます。

マルウェアの安全な削除手順

重要: 作業は可能であれば管理者権限を持つ別の管理者アカウントで実施するか、シングルユーザや回復モードで行うと安全です。ここでは通常のGUI操作により安全に削除する手順を示します。端末操作に慣れている場合はターミナルでの手動削除や権限確認も併用してください。

すべての偽ダイアログを閉じる

- Command + Q でウィンドウを閉じるか、赤い閉じるボタンを押してダイアログを終了します。

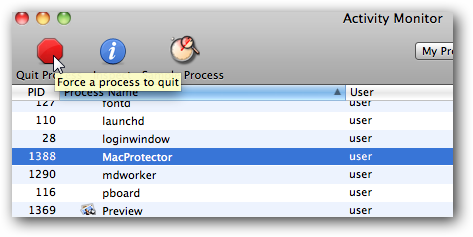

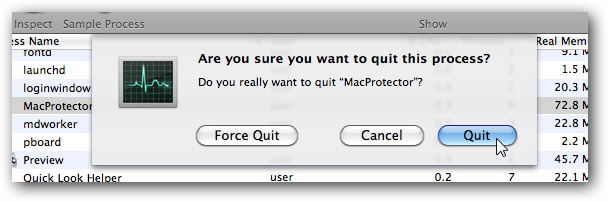

アクティビティモニタを起動してプロセスを終了

- Finder → アプリケーション → ユーティリティ → アクティビティモニタ

- プロセス一覧から MacProtector(または類似名)を探す

- 該当プロセスを選んで「プロセスを終了」を実行、確認ダイアログで確定

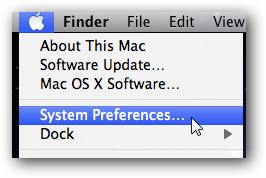

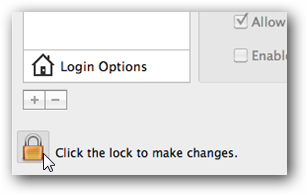

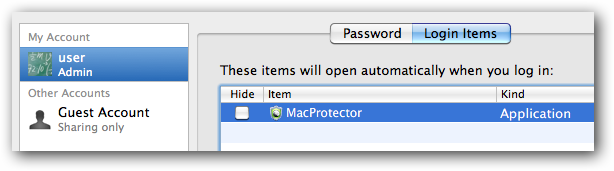

ログイン項目から常駐を削除

- Appleメニュー → システム環境設定 → ユーザとグループ(Accounts)

- 左ペインで該当ユーザを選択し「ログイン項目」タブへ

- MacProtector に相当するエントリを選び、下の「–」ボタンで削除

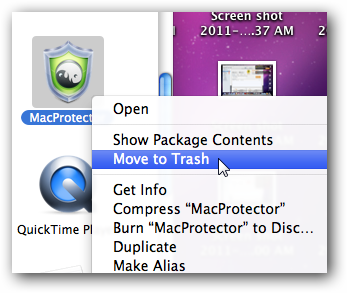

アプリケーションをごみ箱に移動

- Finder のアプリケーションフォルダで MacProtector(表示名は変わることあり)を探す

- ドラッグでゴミ箱に入れるか、右クリックでゴミ箱へ移動

関連ファイルの確認(上級者向け)

- /Library/LaunchAgents

- /Library/LaunchDaemons

- /Library/Application Support

- ~/Library/LaunchAgents

これらのディレクトリに怪しいplistやフォルダがあればバックアップ後に削除します。ターミナルでの例: sudo find / -name “MacProtector“ -print

ブラウザのダウンロードと拡張機能の確認

- ダウンロードフォルダにインストーラが残っていないか削除

- ブラウザ拡張機能に不審なものがないか確認し、あれば削除

パスワードの見直しとクレジットカードの監視

- マルウェアにカード情報を入力した疑いがある場合、カード会社へ連絡して監視または再発行を相談

- システムに管理者アカウントの資格情報を入力した場合は、該当アカウントのパスワード変更を検討

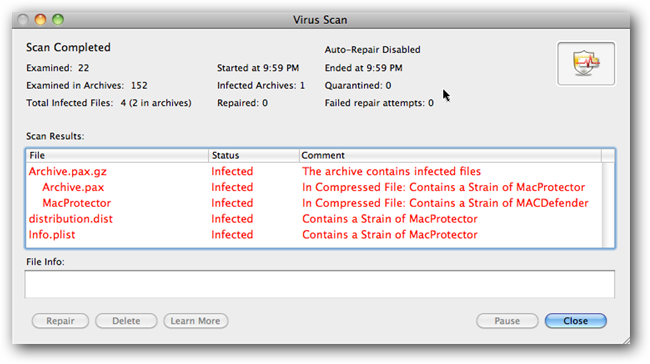

フルスキャン

- 信頼できるアンチウイルス製品でシステム全体をスキャンしてください。報告例では Symantec Endpoint Protection で検出できた事例がありますが、他の主要ベンダでも検出定義が追加されています。

再発防止とハードニング

日常運用で実施できる予防策を列挙します。

ブラウザで不審なポップアップに注意する。正規のOSダイアログとウェブコンテンツを見分ける習慣をつける。

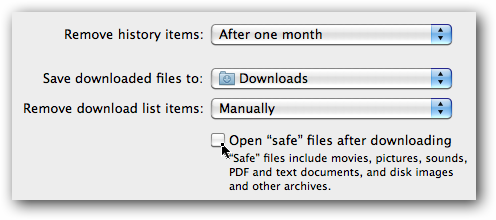

Safari設定: ダウンロード後に「安全なファイルを自動的に開く」を無効化する。

ダウンロード前にURLとドメインを確認。信頼できるサイトか疑わしい場合は閉じる。

ソフトウェアは公式配布元またはApp Storeから入手する。

定期的にOSとアプリを最新に保つ。脆弱性が悪用されるリスクを下げる。

企業環境ではWebフィルタリングとメールゲートウェイで既知の悪性ページをブロックする。

最小権限の原則を適用し、日常利用アカウントに管理者権限を付与しない。

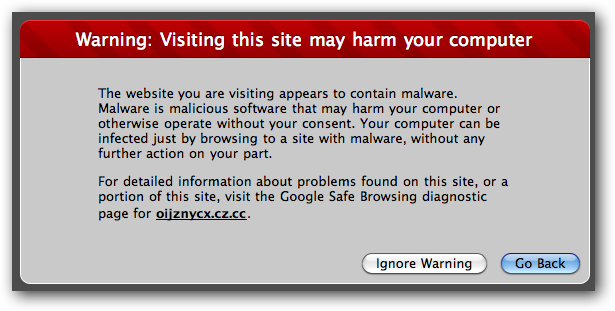

画像: Google が危険と判定した例

画像: Symantec による検出例

管理者と一般ユーザ別チェックリスト

管理者向けチェックリスト

- 侵害発生時の対応手順を文書化しておく

- 端末のフルスキャンとログ確認を実施

- 影響範囲の特定(同じネットワークや同様のアクセスをしたユーザを洗い出す)

- 必要に応じてパスワードをローテーション

- ブラウザやOSの自動更新設定を見直す

一般ユーザ向けチェックリスト

- 不審なページやポップアップでボタンを押さない

- 誘導でパスワードやカード情報を入力しない

- ダウンロードしたファイルを不用意に開かない

- 問題を見つけたらIT部門または詳しい人に報告する

運用向けSOP(プレイブック)

目的: Macで偽AVが検出された場合に迅速かつ安全に対応するための標準作業手順

手順:

- 端末をネットワークから切断する(Wi-Fiをオフ、または有線LANを抜く)

- 影響ユーザのスクリーンショットや通知ログを収集して記録する

- 別の管理者アカウントで端末にログイン(可能な場合)

- 上記の削除手順を実行し、関連ファイルを確認・削除

- フルスキャン実行、必要ならリカバリ/イメージ復元

- 影響範囲を評価し、再発防止策を適用(グループポリシー、Webフィルタリング等)

- インシデント報告書を作成し、対応ログを保存

決定フロー

次の簡易フローチャートは、発見時に取るべきアクションを示します。

flowchart TD

A[偽AVのポップアップを発見] --> B{ブラウザで開かれているか}

B -- はい --> C[ブラウザを閉じる / タブを切る]

B -- いいえ --> D[アプリとして常駐しているか確認]

D -- はい --> E[アクティビティモニタでプロセス停止]

D -- いいえ --> F[ログイン項目とアプリを確認]

E --> G[アプリ削除と関連ファイル確認]

F --> G

G --> H[フルスキャンとパスワード見直し]

H --> I[報告と再発防止適用]受け入れ基準

- 全ての偽ダイアログが表示されなくなること

- MacProtector または類似プロセスがプロセス一覧に存在しないこと

- ログイン項目に関連エントリが残っていないこと

- システムフルスキャンで感染が検出されないこと

- ユーザのパスワード変更やカード監視が必要な場合は実施済みであること

テストケースと受け入れチェック(短いリスト)

- テスト1: ダウンロードフォルダにインストーラが残っていないことを確認

- テスト2: ブラウザで同じページを開いてもポップアップが表示されないことを確認

- テスト3: アクティビティモニタに悪性プロセスが無いことを確認

1行用語集

- 偽アンチウイルス: 本物の保護を装い金銭を要求するマルウェア。

- ランチエージェント: 起動時に自動実行されるplistで、常駐化に使われる。

いつこの手順が効かないか(反例)

- マルウェアがシステム脆弱性を突いて自動的にコード実行する場合、GUIでの手動削除では不完全なことがあります。

- ルート権限でカーネルレベルの感染が起きている場合は、リカバリやOS再インストールが必要になる可能性があります。

セキュリティ強化の短期アクションプラン(30日以内)

- すべてのユーザに「不審なポップアップの扱い方」短い教育を実施

- Safariの自動開封オプションを無効化

- 重要端末に対してアンチウイルスを導入しフルスキャンを実行

- Webフィルタで既知悪性ドメインをブロック

ローカルで気をつけるべきポイント

- 日本語サイトや広告配信であっても安心せず、URLとドメインを常に確認すること。

- 銀行やカード情報を扱う場合は二段階認証を必ず有効にする。

要点まとめ

- 偽アンチウイルスは見た目で判断できることが多い。冷静に対応する。

- 管理者権限でのインストールを促す点が最大の侵入経路。入力は慎重に。

- 発見したらまずネットワーク切断、プロセス停止、ログイン項目削除、アプリ削除、フルスキャンの順で対応。

- 再発防止にはブラウザ設定の見直し、最小権限化、教育、フィルタリングが有効。

読者へのお願い: 実際に遭遇した事例やスクリーンショットがあればコメントで共有してください。現場での観察は他のユーザの助けになります。