Windows 10で「信頼済みデバイス」を使う方法と運用ガイド

データや資格情報を守ることは、複数の端末で日常業務を行う場合に特に重要です。Windows 10ではMicrosoftアカウントを使って、複数端末でのサインイン体験を改善する「信頼済みデバイス」機能があります。これにより、一度信頼した端末では二段階認証コードの入力が省略される場合があり、利便性が向上します。

重要: この機能を利用するには、すべての端末で同じ個人用Microsoftアカウントを使用する必要があります。

信頼済みデバイスとはどんな仕組みか

「信頼済みデバイス」はWindows 8で導入され、Windows 10で機能が改善されました。携帯電話、タブレット、別のPCなど、OSに関係なくMicrosoftアカウントで認証した端末を「信頼」できます。

通常、別の端末からMicrosoftアカウントへサインインする際は二段階認証(2FA)を完了し、アプリやSMS、メールで送られるコードを入力します。セカンダリ認証手段が使えない場合はアカウントにアクセスできないことがありますが、サインイン後は資格情報が同期されます。

ただし、クレジットカード番号など特に機密度の高いデータにアクセスする際には追加の確認が求められることがあります。ここで「信頼済みデバイス」にチェックを入れていると、「このデバイスでは頻繁にサインインする。コードを要求しない」旨のオプションが表示され、許可すれば次回以降その端末でコード入力が省略されます。

注意: 「信頼済み」にした端末は、誰でも自由に使える共有端末や紛失の恐れがある端末には適しません。

PCをMicrosoftの信頼済みデバイスとして登録する手順

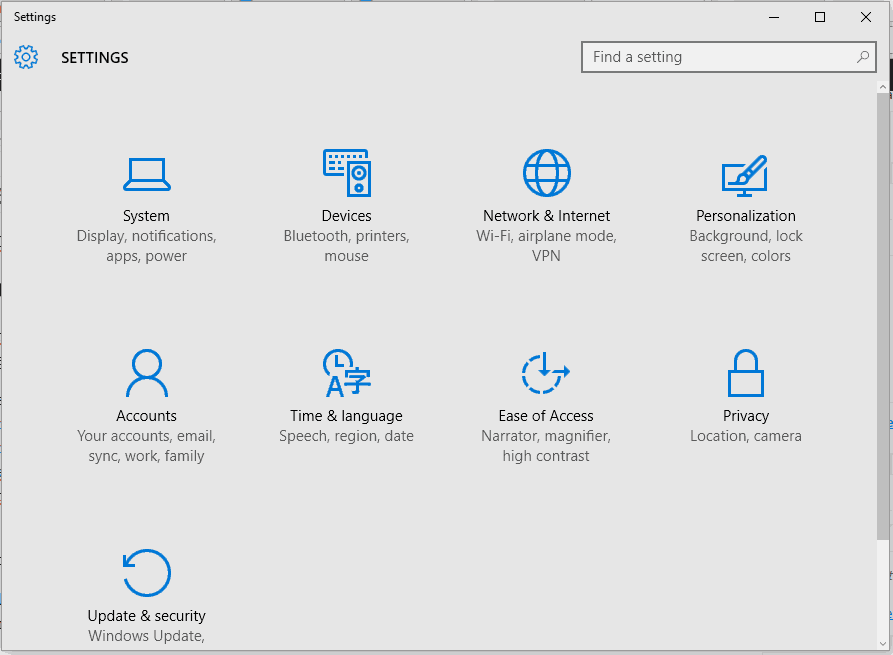

- キーボードで Win+I を押して設定を開きます。Windowsキー+Iで開きます。

- 「設定」から「アカウント」を選びます。

- 左側のメニューで「メールとアカウント」をクリックします。

- 「このPCで本人確認が必要です」という表示の下にある「確認」をクリックします。

- 表示されるフォームに必要事項を入力して、セキュリティコードを受け取ります。

- 「次へ」をクリックして、受け取ったセキュリティコードを入力します。

- 認証が完了すると、そのPCはあなたのMicrosoftアカウントに紐づいた信頼済みデバイスになります。

- 「設定」→「アカウント」→「あなたの情報」に戻ると、確認リンクが表示されなくなっているはずです。

この手順により、その端末からの次回以降のアクセスで本人確認コードの要求が省略される場合があります。

アプリに信頼済みデバイスの利用を許可する方法

アプリごとに信頼済みデバイスの利用を許可することも可能です。手順は次の通りです。

- PCで Win+I を押します。

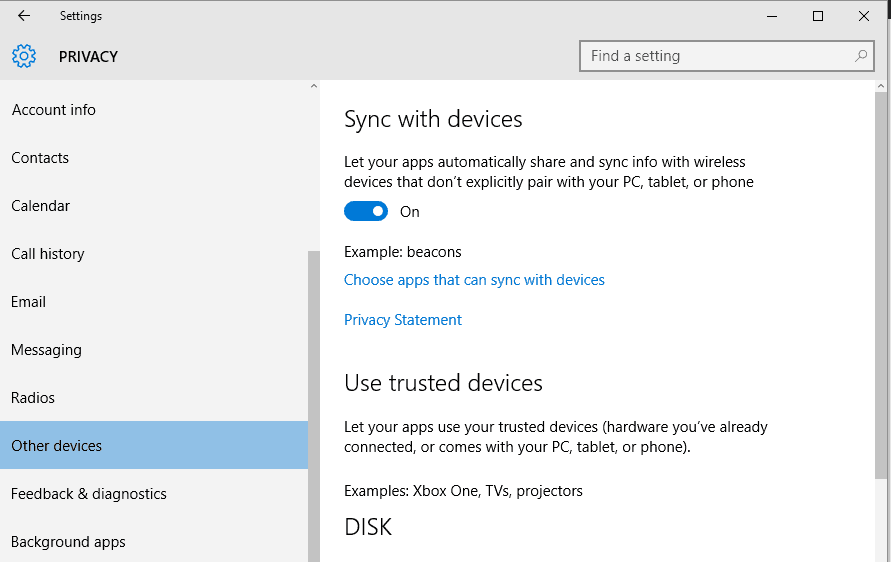

- 「プライバシー」を選びます。

- 左のメニューで「その他のデバイス」を開きます。

- メイン画面にある「信頼済みデバイスを使用」のセクションを探します。

- 登録済みの信頼済みデバイスが一覧表示されます。

- PC上のアプリに信頼済みデバイスの使用を許可するには「アプリにこのデバイスの使用を許可する」を有効にします。

- 表示されるアプリ一覧から、信頼済みデバイスを使用させたいアプリを個別に有効化します。

メモ: アプリごとの許可を用いると、必要最低限のアプリのみ信頼済みデバイスにアクセスさせることができ、リスクを限定できます。

以前に追加した信頼済みデバイスを削除する方法

- ブラウザを開きます。

- Microsoftのオンラインアカウントページにアクセスします。

- 自分のアカウントでサインインします。

- 「セキュリティとプライバシー」タブを開きます。

- 「その他のセキュリティ設定」を選びます。

- 下にスクロールして「信頼済みデバイス」欄を探します。

- 「アカウントに関連付けられているすべての信頼済みデバイスを削除する」リンクをクリックします。

- 画面の指示に従って操作を完了します。

この操作により、信頼済みデバイスの情報はアカウントから削除され、次回以降は再認証が必要になります。

いつ信頼済みデバイスが向かないか(注意すべきケース)

- 公共または共有PC: 図書館やインターネットカフェなど第三者が容易に触れる端末では利用しないでください。

- 紛失や盗難の可能性が高いデバイス: スマートフォンやラップトップを紛失する可能性がある場合は、信頼済みにしないほうが安全です。

- 企業管理の端末ポリシー: 企業のITポリシーで個人アカウントの使用や信頼済みデバイスの登録が禁止されている場合があります。

重要: 信頼済みにするか否かは利便性とリスクのバランスで決めてください。個人情報を扱う場合はより慎重に。

代替アプローチとベストプラクティス

- ハードウェア認証キー(FIDO2、YubiKeyなど)を使う: 物理キーはフィッシング耐性が高く、二段階認証の信頼性を上げます。

- Microsoft Authenticatorアプリを利用する: プッシュ承認で素早く安全に認証できます。

- パスワードレスサインインを検討する: Windows Helloや生体認証で利便性と安全性を両立できます。

- ローカルアカウントの利用: 完全にオンライン認証を避けたい場合はローカルアカウントを選ぶ方法もありますが、Microsoftサービスとの連携は制限されます。

これらの選択肢は、利用シーン(個人利用、企業利用、管理端末など)に合わせて検討してください。

セキュリティ強化チェックリスト(役割別)

エンドユーザー向けチェックリスト:

- 信頼済みデバイスにするのは自分専用の端末のみにする。

- 紛失時のためにリモートワイプやデバイス追跡を有効にする。

- 定期的にサインアウトし、OSとアプリを最新に保つ。

- Microsoft Authenticatorやハードウェアキーを併用する。

IT管理者向けチェックリスト:

- 組織ポリシーで信頼済みデバイスの利用可否を定義する。

- デバイス管理(MDM)で登録端末を監視し、異常検知のアラートを設定する。

- 紛失/盗難時の対応手順を整備し、従業員に周知する。

- 定期的に信頼済みデバイスの一覧をレビューする。

実際に運用するためのミニメソッド

- 端末選定: 個人用か業務用かを判別する。

- 最小権限: 必要なアプリだけに信頼済みデバイス権限を付与する。

- 多要素: Authenticatorやハードウェアキーを初期設定時に必ず紐づける。

- 監査: 月次で信頼済みデバイスのリストを確認する。

- インシデント対応: 紛失時は即座に信頼済みデバイスを削除し、アカウントのパスワードと2FA設定を更新する。

プライバシーと法令上の留意点

個人アカウントを使う場合でも、扱うデータの性質によっては地域のプライバシー法や企業のコンプライアンス要件に注意が必要です。特に個人データや決済情報に関しては、以下を検討してください。

- 個人情報保護法やGDPRの対象となるデータを含むかどうか。

- 機密データへのアクセスはより厳格な認証手段(ハードウェアキー、BIOMETRIC)を要求する。

- 端末管理とログ保管の方針を明確にし、必要に応じて同意取得やデータ処理記録を残す。

法的要件は国や業種によって異なるため、該当する規制に基づきIT部門や法務と相談してください。

1行用語集

- 信頼済みデバイス: 一度認証して以降、本人確認コードの要求が省略される端末。

- 二段階認証(2FA): パスワードに加えて別の要素で本人確認を行う仕組み。

- FIDO2: パスワードレスやハードウェア認証キーの仕様。

いつこの仕組みが失敗しやすいか(反例)

- 端末が既にマルウェアに感染している場合、信頼済みにしても資格情報が盗まれる危険がある。

- 端末共有環境では誤って他人にアクセス権を与えてしまう。信頼済みは個人専用端末で使うのが原則。

- 企業管理下の環境でポリシーと矛盾するとトラブルになる。事前確認が必要。

トラブルシューティングの簡易手順

- 信頼済みデバイスなのにコードが求められる場合: 端末の日時が正確か確認する(時刻ずれで認証に失敗することがある)。

- 削除したはずの端末がまだ表示される場合: キャッシュの問題や同期遅延の可能性があるため、しばらく待ってから再確認し、必要ならブラウザのキャッシュをクリアする。

- 紛失時の対応: Microsoftアカウントの信頼済みデバイスを即座に削除し、パスワードと2FAの設定を変更する。

最後にまとめ

- 信頼済みデバイスは利便性を高める一方で、適切な管理が必要です。

- 共有端末や紛失リスクの高い端末では使用しないでください。

- Authenticatorアプリやハードウェアキーと併用すると安全性が向上します。

- 企業利用の場合はITポリシーに従い、定期的に信頼済みデバイスの見直しを行ってください。

ご不明点があればコメント欄からご相談ください。リクエストに応じてできる限りサポートします。以下は関連ストーリーです。

関連記事:

- 特定の場所でファイルを開く前に、その Web サイトを信頼済みサイトに追加する方法

- USBドライブで複数のパーティションを作成する方法