重要: ネットワーク接続の一覧を調べることは「怪しい通信」を見つける第一歩です。ただしすべての不明な接続が悪意あるものではなく、OSや正当なアプリの自動更新やクラウド同期なども含まれます。

概要と定義

- 「接続」: あなたのPCが外部のIPアドレスやドメインとやり取りしている通信経路。ローカルのプロセスと外部ホストを結ぶソケット情報を指します。

- 「ポート」: 通信チャネルを識別する番号(例: 80=HTTP、443=HTTPS)。

- 「プロセス」: 接続を生成している実行中のプログラム(例: chrome.exe、svchost.exe)。

この記事は次の目的で書かれています: Windowsで現在開いているネットワーク接続を確認・記録し、疑わしい活動を見つける手順とその後の対応方法を学ぶこと。

関連キーワード(検索意図): 隠れた接続を調べる, netstat Windows, TCPView 使い方, CurrPorts, ネットワーク接続監視

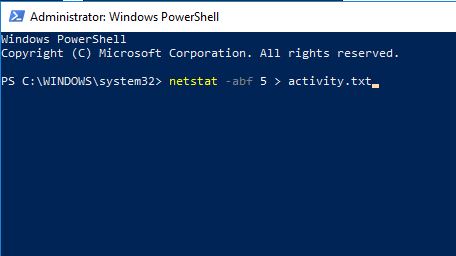

PowerShellで接続を記録する(netstat)

PowerShellを使う方法はシンプルで、OS標準のコマンドを利用して接続をファイルへ保存できます。管理者権限が必要です。

手順

- Win + X を押して「PowerShell(管理者)」を選択します。管理者権限が必要です。

- 以下のコマンドを入力して実行します:

netstat -abf 5> activity.txt- netstat: ネットワーク接続を表示する標準ツール。

- -a: 全ての接続と待ち受けポートを表示。

- -b: 各接続に関連する実行ファイル名(プロセス)を表示(管理者権限が必要)。

- -f: 完全修飾ドメイン名を表示(IPではなくドメイン名に解決できる場合)。

- 5> activity.txt: 出力をactivity.txtへリダイレクトし、5秒間隔で更新(この構文はnetstat実行中の出力のタイミング制御に利用)。

この状態で数分放置してください。バックグラウンドで発生する接続も記録できます。

実行を停止するには Ctrl + C を押します。

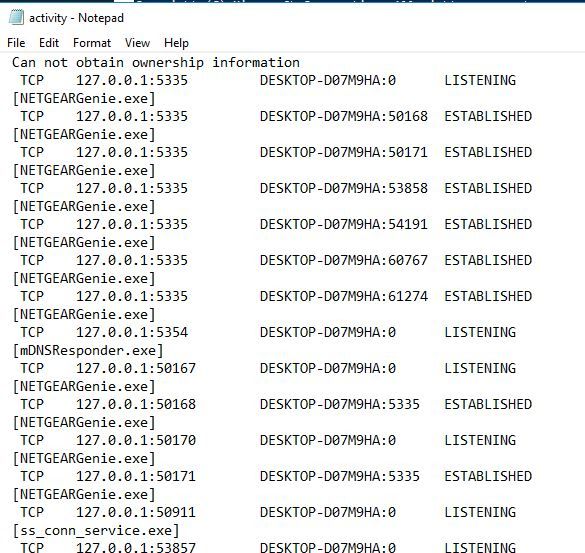

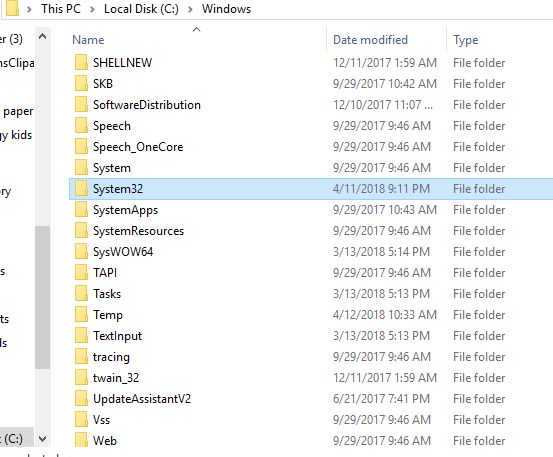

PowerShell内で次のように入力してファイルを開けます(あるいはエクスプローラーでSystem32内のファイルを探す)。

activity.txt

- 生成された activity.txt をメモ帳などで開いて確認します。

このファイルは通常 System32 フォルダに保存されます(管理者権限で実行しているため)。

調査のコツ

- 出力に表示されるプロセス名(exeファイル名)で検索を行い、公式ドキュメントやフォーラムで正当なプロセスかどうか確認してください。

- svchost.exe のように正当なWindowsプロセス名でも、実際には複数のサービスをホストしているため、関連するサービス名まで調べる必要があります。

- 同じ接続が短時間で多数発生している場合は、バックグラウンドでの同期や更新が原因かもしれません。

重要: -b オプションはプロセス名を示しますが、プロセスが保護されている・権限が不足している場合は正確な情報が出ないことがあります。

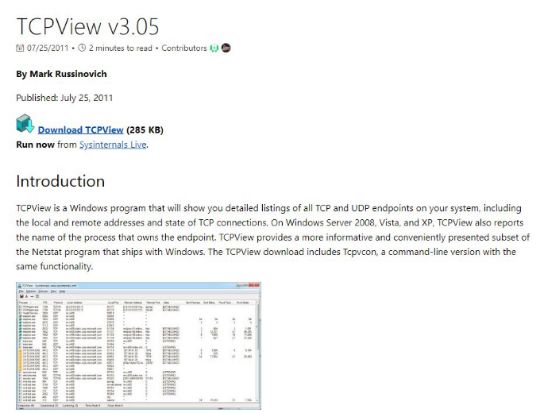

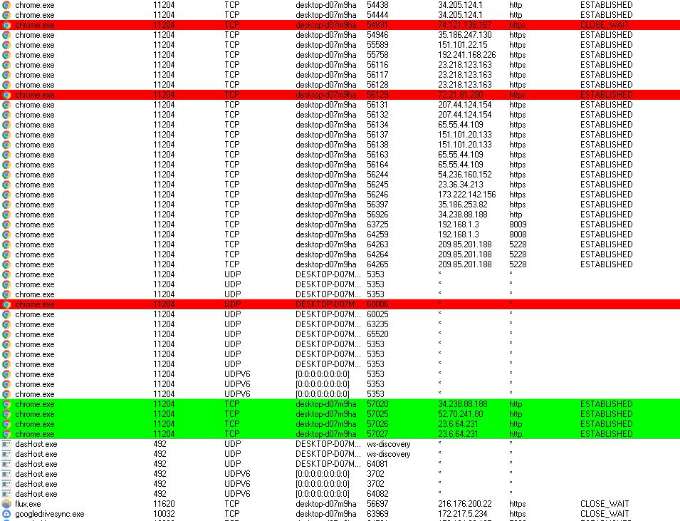

TCPView を使ってリアルタイムで見る

TCPView は Microsoft の Sysinternals に含まれる無償ツールで、GUIで接続状況をリアルタイムに表示できます。接続の開始・終了、リモートIP、プロセス名、プロセスの停止やWhois検索などが行えます。

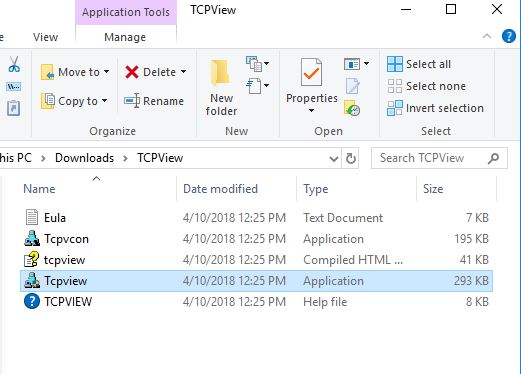

インストールと起動

- TCPView のダウンロードページにアクセスします。

- 「Download TCPView」をクリックしてZIPを取得。

- ZIPを展開して中の実行ファイルをダブルクリックで起動します。

使い方のポイント

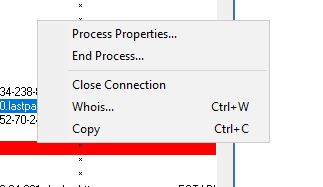

- リストはリアルタイムに更新されます。右クリックでプロセスを終了したり、Whois検索で接続先の情報を外部で調べられます。

- 行の色で変化が分かります: 緑は新規接続、赤は切断、黄色はステータス変更。

- 表示が頻繁にスクロールするため、注目したい行は一時停止するか、該当プロセスを右クリックして情報を固定表示してください。

利点: GUIで直感的に見やすく、プロセス停止や外部検索がその場でできるため初動が速いです。

制約: 常駐せずに実行ファイルから起動するだけなので、頻繁に使う場合は.exeをデスクトップや分かりやすいフォルダに置くのが便利です。

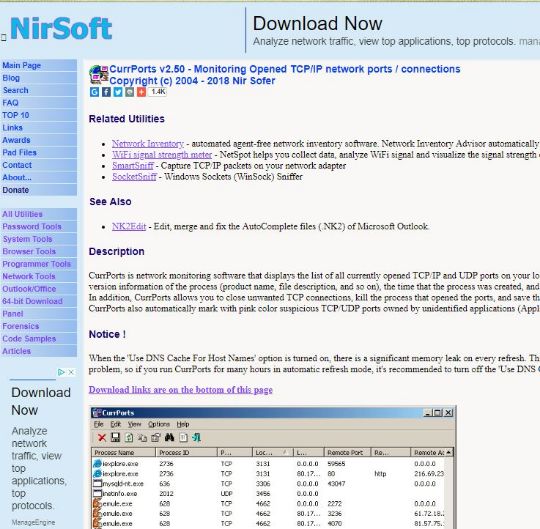

CurrPorts で色付きの注意表示を使う

CurrPorts(Nirsoft製)はTCPViewに似たツールですが、UIがコンパクトでフィルタリングやログ保存、疑わしい接続のピンク色強調などの視認性に優れた機能があります。

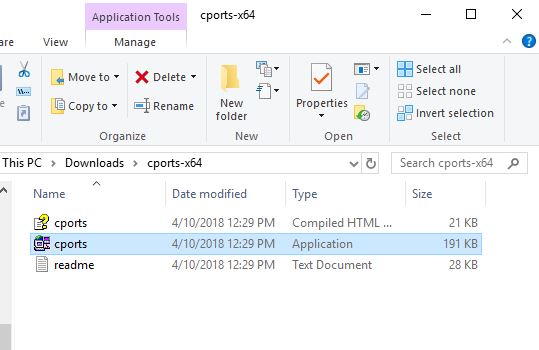

ダウンロードと起動

- Nirsoft のサイトで自分のOSアーキテクチャ(32bit/64bit)に合わせたバージョンをダウンロードしてください。

- ZIPを展開して実行ファイルを起動します(インストール不要のポータブル型)。

CurrPortsの特徴

- フィルタで特定のポートやプロセス名だけを表示可能。

- ログをCSVなどで保存して後で解析できます。

- 「疑わしい」動き(短時間の大量接続や不審なリモートIP)をピンクで強調するため、視覚的に見つけやすい。

これらの方法がうまくいかない/限界があるケース(反例)

- 暗号化されたトンネル(VPNやプロキシ)やカーネルレベルで隠蔽されたマルウェアは、通常のnetstat/TCPView/CurrPortsの出力に表示されない、または正規プロセスに偽装することがあります。

- 監査ログを改竄する高度な攻撃者は、ログ取得前に証拠を消す可能性があります。

- ネットワーク機器や外部プロキシを経由している場合、PCだけの観察では全体像が掴めないことがあります。

代替手段: パケットキャプチャ(Wireshark)やネットワーク境界でのフロー収集(ルーター、IDS/IPSログ)を併用し、痕跡を横断的に確認してください。

調査から対応までのミニ手順(プレイブック)

- まず記録: netstat か TCPView/CurrPorts で現状をキャプチャ。スクリーンショットやログを保存。

- 分析: 不明なリモートIP/ポートとプロセス名を調べる(Whois、VirusTotal、公式ドキュメント)。

- 仮対応: 疑わしいプロセスを右クリックで終了、ネットワーク接続を切断、またはそのPCをネットワークから隔離。

- スキャン: 最新の定義に更新したウイルス対策ソフトやマルウェア除去ツールでフルスキャン。

- 後処理: 発見された不正ソフトの除去、OS/アプリのパッチ適用、パスワード変更、必要ならバックアップからの復元。

- 文書化: 発見時刻、プロセス名、証跡(logやスクショ)、対応内容を記録して将来のインシデント対応に役立てます。

重要: 隔離後でも証拠保存のためログファイルやメモを必ず残してください。フォレンジックが必要な場合、自己判断でディスクを消去すると調査が困難になります。

役割別チェックリスト

- 一般ユーザー: まずログを保存し、疑わしいプロセス名でインターネット検索。マルウェア対策ソフトでスキャン。

- システム管理者: 複数端末のログを横断的に確認し、共通の外部IPやドメインがないかを探す。ネットワーク機器のログやプロキシログと突き合わせ。

- インシデント対応者: メモリダンプやPCイメージを取得してフォレンジック分析。必要なら外部の専門家にエスカレーション。

セキュリティ強化(初動後に行うべき対策)

- OSとアプリを最新に保ち、不要なサービスは停止/無効化する。

- リモート管理や共有フォルダの権限を最小化する。

- ファイアウォールで不要な着信/発信ポートを閉じる。

- 多要素認証(MFA)を導入してアカウント乗っ取りリスクを下げる。

- 定期的にネットワーク接続のログを取得してベースライン(正常時のパターン)を作る。

よくある誤検知と見分け方

- Windows Update、クラウド同期ツール(OneDrive/Dropbox)、アンチウイルスの自動更新は頻繁に外部通信を行うため、一見すると怪しく見えることがあります。

- ブラウザのバックグラウンド拡張やサービス(Google Chromeの更新プロセスなど)も短時間で多数の接続を行うことがあります。

見分け方: プロセスの署名や実行ファイルのパス、公式ドキュメントを確認。疑わしい場合はVirusTotalやサンドボックスで挙動確認をする。

簡単な用語集

- ポート: 通信の出入口を示す番号。

- ソケット: IPアドレス + ポートの組合せによる通信単位。

- Whois: ドメインやIPの所有情報照会。

- フォレンジック: 証拠保全と解析の作業一式。

まとめ

このガイドでは、Windowsで現行のネットワーク接続を確認・記録する3つの手法(PowerShellのnetstat、TCPView、CurrPorts)を紹介しました。手順に従って証拠を保存し、プロセス名やリモートIPを調べることで不審な通信を発見できます。検出後はプロセス停止・隔離・スキャン・パッチ適用などの対応を速やかに行い、必要なら専門家に相談してください。

注意: 高度なマルウェアやネットワーク経路の裏側に潜む問題は、これらのツールだけでは判別できない場合があります。その際はパケットキャプチャや境界機器のログなど、より広範な調査が必要です。

要点: 1) 証拠を残す、2) 正常時の通信パターンを学ぶ、3) 異常を見つけたら隔離して解析。