Microsoft Storeの自動更新をブロックする方法

なぜ今までの設定が使えないか

最近のMicrosoft Storeの仕様変更により、ストア内の永続的な「自動更新オン/オフ」トグルが削除され、代わりに更新を一時停止する機能のみが残りました。これはセキュリティ観点では利点がありますが、更新を完全に制御したいユーザーや管理者には不便です。本ガイドは、現時点で有効なワークアラウンドと、その利点・制限、検証方法、問題発生時のロールバック手順を網羅します。

重要: これらの方法はWindowsの将来のアップデートで無効化される可能性があります。特に企業環境では変更前にテスト環境で検証してください。

主要な考え方(1行で定義)

自動更新を止めるには、ストアが「更新を確認」し実行する主要トリガーを阻止するか、更新の実行を担うサービスを停止する必要があります。トリガーはタスクスケジューラやアプリ内トリガー、手動チェックなど複数存在します。

方法一覧(要約)

- タスクスケジューラのMicrosoft Store更新スキャンを無効化

- Microsoft Store Install Serviceを停止・無効化

- グループポリシーで自動ダウンロードを無効化(Pro/Enterprise向け)

- 代替:課金接続(メーター接続)やアプリ単位で直接配布版を使う

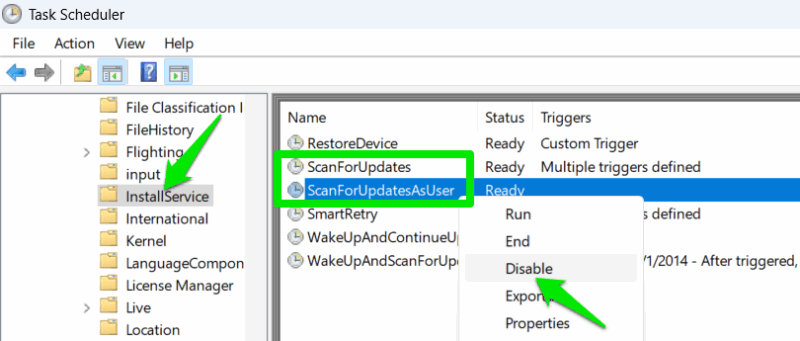

タスクスケジューラでMicrosoft Storeの更新スケジュールを無効化する

Microsoft Storeは更新の確認にスケジュール済みタスクを使用します。これが主トリガーの一つです。タスクを無効化することで定期的なバックグラウンド更新の多くを止められます。

手順:

- Windows検索で「task scheduler」と入力し、Task Scheduler(タスクスケジューラ)アプリを開きます。

- 左ペインで「Task Scheduler Library」→「Microsoft」→「Windows」→「InstallService」へ移動します。

- 右ペインにある ScanForUpdates と ScanForUpdatesAsUser を右クリックして Disable を選択します。

注意点:

- 手動でMicrosoft Store内の「Check for updates(更新の確認)」ボタンを押すと更新は実行されます。

- 一部のアプリは独自トリガーや自己更新機構を持つため、この方法だけでは不完全な場合があります。

- ベストプラクティスは、他の方法(サービス停止やGPO)と組み合わせて使うことです。

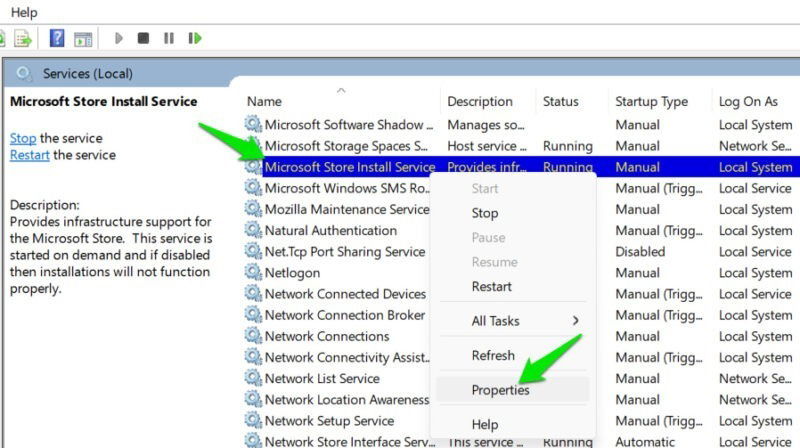

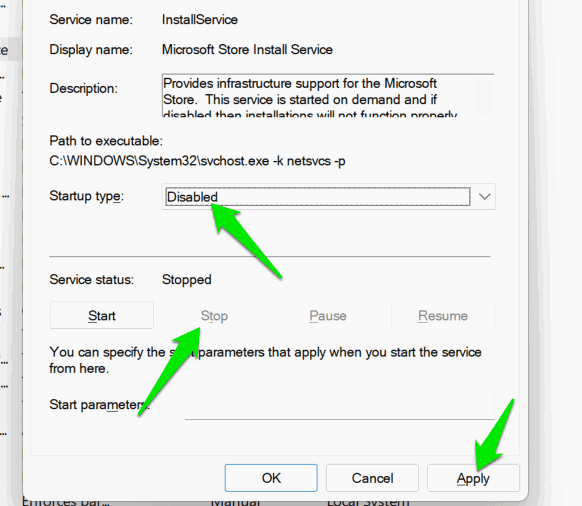

Microsoft Store Install Serviceを停止する

Microsoft Store Install Serviceはアプリのインストールと更新の管理を行うサービスです。頻繁にストアからアプリをダウンロードしない環境であれば、このサービスを停止することで自動更新を実質的に止められます。ただし、新しいアプリをインストールするたびにサービスを再度有効化する必要があります。

手順:

- Windows検索で「services」と入力し、Services(サービス)アプリを開きます。

- リストから Microsoft Store Install Service を探します(アプリが開いたら名前をタイプすると直接ジャンプします)。

- 見つけたら右クリックして プロパティ を開きます。

- 「停止」ボタンを押し、Startup type(スタートアップの種類)を Disabled(無効) に設定して変更を保存します。

注意点:

- この方法はアプリの新規インストールも阻害します。インストール時は一時的にサービスを「手動に戻して開始」してください。

- サービス停止でストアのUIが完全に動作しなくなることは稀ですが、ストア内でのインストール・更新操作は不可になります。

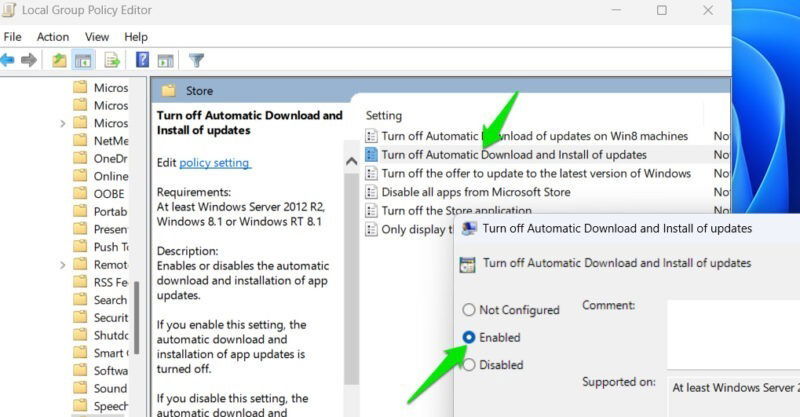

グループポリシーで自動更新を無効化する(Windows Pro/Enterprise向け)

グループポリシー編集ツールにはMicrosoft Storeアプリの自動更新をブロックする設定があります。Windows HomeではGPEは利用できません。

手順:

- Windows検索で「gpe」あるいは「Edit group policy」と入力して「グループポリシーの編集」を開きます。

- 「Computer Configuration(コンピュータの構成)」→「Administrative Templates(管理用テンプレート)」→「Windows Components(Windows コンポーネント)」→「Store」へ移動します。

- 右ペインで「Turn off Automatic Download and Install of updates(更新の自動ダウンロードとインストールを無効にする)」ポリシーを開き、Enabled(有効) に設定します。

効果:

- ストア側の「自動更新」設定がグレーアウトして無効になります。

- 将来のWindowsアップデートでポリシーの挙動が変わる可能性があるため、定期的に確認してください。

ボーナス: 開発元サイトから直接アプリをダウンロードする

多くのMicrosoft Storeアプリは開発元のWebサイトからも配布されています。直接インストール版(MSI/EXE/ポータブル版)を入手すると、アプリ側で自動更新を行わないか、更新前に確認する設定がある場合があります。

実務上の注意:

- 公式サイトからのみダウンロードしてください。非公式な配布元からのダウンロードはセキュリティリスクがあります。

- ストア版と直接配布版ではライセンスや同期機能が異なる場合があります。

代替アプローチとその向き不向き

メーター接続に設定する(ネットワークを課金接続扱いにする)

- 利点: 一部の自動ダウンロードを抑えられる

- 欠点: 全てのアプリ更新を止められるわけではない。家庭内ネットワーク管理には不向き

AppLockerやサードパーティEDRで特定のプロセスやパッケージの実行を制限する

- 利点: 管理者が細かく制御できる

- 欠点: 設定が複雑で誤設定による業務影響リスクがある

ファイアウォールで更新サーバーへの通信をブロックする

- 利点: ネットワーク経由の更新トラフィックを潰せる

- 欠点: 更新サーバーのIP/ドメインは変わる可能性があり、誤検知で別の機能が阻害される

これらは単独よりも組み合わせて使うことで高い抑止力を発揮します。

決断フロー(簡易)

flowchart TD

A[自動更新を止めたい理由は何か?]

A -->|個人で一時的| B[ストアの一時停止を使用]

A -->|恒久的に管理したい| C[管理者権限でタスク無効化 + サービス停止]

A -->|企業で一括管理| D[グループポリシーまたはAppLocker導入]

B --> E[一時的な対処:ストア内で1〜5週間停止]

C --> F[タスクスケジューラ無効化→サービス停止→検証]

D --> G[GPO適用→テスト→展開]ロール別チェックリスト

エンドユーザー(個人):

- まずStoreの一時停止機能を使って短期回避する。

- 頻繁にアプリをインストールしないならInstall Serviceを無効化する前にバックアップを取る。

- 直接配布版を使う場合は公式サイトを確認する。

管理者(IT担当):

- テスト環境でタスク無効化とサービス停止を検証する。

- グループポリシーでの制御を検討する(Pro/Enterprise向け)。

- ロールアウト前に受け入れ基準と監視方法を定義する。

セキュリティ担当:

- 更新停止によるセキュリティリスクを評価する(重要なアプリの脆弱性対応遅延など)。

- 必要に応じて脆弱性管理プロセスを強化する。

SOP(標準作業手順): タスクスケジューラ無効化の例

目的: 定期的なMicrosoft Storeの自動更新を停止して、想定外の更新を防ぐ。

手順:

- 管理者権限でテスト端末を用意する。

- Task Schedulerを開き、InstallServiceフォルダへ移動する。

- ScanForUpdates と ScanForUpdatesAsUser を無効化する。

- ServicesでMicrosoft Store Install Serviceを停止し、Startup typeをDisabledに変更する(必要なら省略可)。

- ストアを開き、手動で「更新の確認」を押して更新が実行されないことを確認する。

- 48時間観察して、関連ログ(Event Viewer → Applications and Services Logs → Microsoft → Windows)に更新関連イベントが出ていないか確認する。

- 問題がなければ小規模で展開し、段階的に範囲を広げる。

ロールバック手順:

- ServicesでInstall Serviceを自動または手動に戻す。

- Task Schedulerで上記タスクを有効化する。

- ストアで更新が再開されることを確認する。

受け入れ基準(Критерии приёмки)

- 48時間内にMicrosoft Storeが自律的にアプリを更新しないこと。

- ストアのUIは開けるが、インストール・更新の自動実行は発生しないこと。

- 必要な場合に管理者が任意で更新を行えること。

テストケース / 検証項目

- TC1: タスク無効化のみで24時間経過後に自動更新が発生しないか検証

- TC2: サービスを停止後、ストアからの手動インストールがブロックされるか検証

- TC3: GPO適用後、対象端末のストアの自動更新トグルがグレーアウトするか確認

- TC4: 重要アプリのセキュリティパッチ適用遅延の影響を評価

リスクマトリクスと緩和策

リスク: セキュリティパッチが適用されず脆弱性が放置される

- 緩和策: 影響の大きいアプリは個別に手動更新フローを確立する

リスク: ユーザーが新規アプリをインストールできない

- 緩和策: 一時的にInstall Serviceを再有効化する手順を用意する

リスク: Windowsの将来アップデートでワークアラウンドが無効化される

- 緩和策: 定期的に検証し、代替策(ネットワーク制御やEDR導入)を検討する

互換性と移行メモ

- Windows Home: グループポリシーは利用不可。タスクスケジューラとサービス停止が中心の手段になる。

- Windows Pro/Enterprise: GPOを使った中央管理が可能。大規模環境ではGPO+AppLockerの組み合わせが安定。

- 将来のアップデート: Microsoftの挙動変更で手順が無効化される可能性があるため、常に検証してください。

いつこの方法は失敗するか(反例)

- アプリ自身が独自の更新仕組みを持ち、バックグラウンドでサーバーに接続して更新を取得する場合、ストア側のブロックだけでは止められません。

- 管理者権限を持たない端末ではサービスやタスクの変更ができないため適用不可です。

まとめ

- 現状、Microsoft Storeは恒久的な自動更新オフを提供していません。

- タスクスケジューラ無効化、Install Service停止、グループポリシーの組み合わせが最も効果的です。

- これらの方法は利便性を下げる可能性があるため、リスク評価と段階的運用が重要です。

ソーシャルプレビュー候補:

OGタイトル: Microsoft Storeの自動更新を管理する方法

OG説明: タスクスケジューラ無効化、Install Service停止、グループポリシー適用など、Microsoft Storeの自動更新を止める実践ガイド。

短い告知文(100–200字):

Microsoft Storeが恒久的な自動更新オフ設定を廃止したため、必要に応じてタスクスケジューラ無効化、Install Service停止、またはグループポリシーで制御するワークアラウンドを解説します。手順、検証方法、ロールバック手順、リスク緩和までカバーした実用ガイドです。

1行用語集:

- Install Service: Microsoft Storeのインストールと更新を管理するWindowsサービス。

- ScanForUpdatesタスク: Storeが更新を定期確認するためのスケジュールタスク。

重要: Windowsの更新やMicrosoftの仕様変更で手順が変わる可能性があります。変更前に必ずテストしてください。