Windows 10でリモート資格情報ガードを有効にする方法

概要と定義

リモート資格情報ガードは、リモート接続先に対してユーザーのKerberosチケットや資格情報が直接漏れるのを防ぐ仕組みです。1行定義: KerberosはWindowsドメインで使われる認証プロトコルで、チケットを介して身元を証明します。

重要: 不明なリモートホストや感染している恐れがある端末に対しては、資格情報保護を有効にしていないまま「このPCを信頼する」を選ぶと資格情報が危険に晒される可能性があります。

前提と効果(一目でわかるポイント)

- 対象: Windows 10(ドメイン参加環境や企業ネットワークでの利用が主)

- 効果: RDP接続時に資格情報(Kerberosの委任)が攻撃側へ渡らないようリダイレクトして保護

- 有効化方法: グループポリシー、レジストリ、コマンドラインの3つ

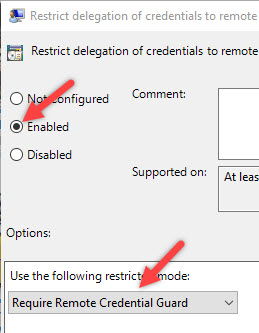

グループポリシーでの有効化

- 「gpedit.msc」を検索して実行します。

- 左ペインで「コンピューターの構成 -> 管理用テンプレート -> システム -> 資格情報の委任」に移動します。

- 「資格情報の委任をリモート サーバーに制限する」を探してダブルクリックします。

- 設定ウィンドウで「有効」を選択すると、オプションが有効化されます。ドロップダウンから「リモート資格情報ガードを要求する」を選択して「OK」をクリックします。

- 設定を反映するには再起動するか、管理者権限のコマンドプロンプトで以下を実行して強制更新します。

GPUpdate.exe /forceメモ: グループポリシーは組織単位で一括管理できるため、複数台へ同一設定を配布する場合に推奨されます。

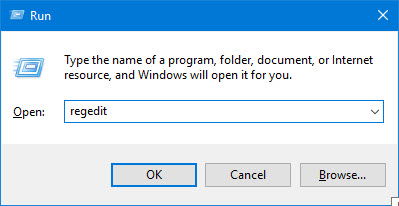

レジストリでの有効化

- 「Win + R」を押して「regedit」と入力して実行します。

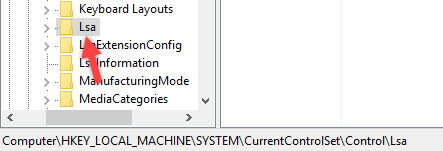

- 左ペインで次のキーに移動します。

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

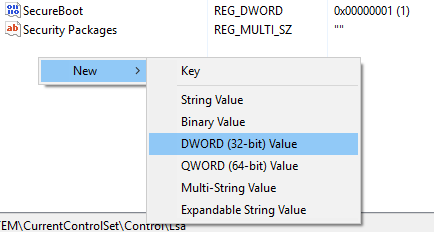

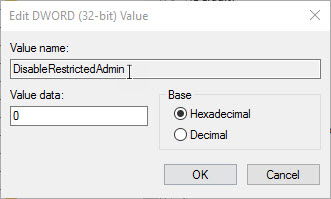

- 右ペインを右クリックして「新規 -> DWORD (32 ビット) 値」を選びます。

- 作成した値に名前「DisableRestrictedAdmin」を付け、ダブルクリックして値データを「0」に設定して保存します。

- システムを再起動すると設定が反映されます。

注意: レジストリ変更はシステムに影響を与えるため、事前にバックアップを取ってください。

コマンドプロンプトで一時的に有効化

完全な有効化を行わず、接続ごとに有効にしたい場合は、mstscのオプションを使います。管理者権限でコマンドプロンプトを開き、次を実行して新しいリモートデスクトップ接続を開始します。

mstsc.exe /remoteGuardこのフラグは該当接続のみでリモート資格情報ガードを有効にします。

いつ使うべきか・使ってはいけないケース(反例)

- 有効にすべき: 未知のリモートホスト、外部ネットワーク経由、ヘルプデスクがエンドポイントに直接接続する場合

- 効果が薄い/使えないケース: 古いWindows(機能が実装されていない)、非ドメイン参加端末間、特定のサードパーティ製RDPクライアントを使う環境

- 注意点: 「Restricted Admin」モード(制限付き管理者モード)とは動作が異なります。用途に応じてどちらを使うか判断してください。

代替アプローチ

- ネットワーク側での対策: Azure Bastion、Jumpホスト、VPN経由の管理用ゾーン

- 認証強化: 多要素認証(MFA)、スマートカード、Windows Hello for Business

- 接続制御: 最小権限の管理、RDPゲートウェイの導入、接続ログと監査の強化

管理者向けチェックリスト(役割別)

- システム管理者:

- グループポリシーで「資格情報の委任をリモート サーバーに制限する」を組織単位に配布

- レジストリ変更前にバックアップを取得

- ポリシー適用後にGPUpdateで検証

- ヘルプデスク:

- 一時的な接続には mstsc.exe /remoteGuard を使用

- 接続先が信頼できるか確認する手順を標準化

- セキュリティチーム:

- RDP関連のログを集約して異常を検知

- 定期的に構成スキャンを実施

クイックチートシート

- グループポリシー設定名: 資格情報の委任をリモート サーバーに制限する → リモート資格情報ガードを要求する

- レジストリキー: HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

- レジストリ値: DisableRestrictedAdmin = 0 (DWORD)

- 一時有効化: mstsc.exe /remoteGuard

- ポリシー反映: GPUpdate.exe /force

セキュリティ強化(運用上の推奨)

- RDPアクセスは必要最小限のアカウントに限定

- SMBや管理ポートはインターネットへ直結しない

- 多要素認証の併用で、資格情報のリスクをさらに低減

- 監査ログをSIEMへ送って異常ログインを検出

小さな用語集

- Kerberos: ドメインで使われるチケットベースの認証プロトコル

- RDP: リモートデスクトッププロトコル

- GPUpdate: グループポリシーを即時に反映するWindowsコマンド

よくある質問

リモート資格情報ガードは全てのWindows 10エディションで使えますか?

一部のエディションや古いビルドでは未対応の場合があります。企業環境ではドメイン参加かつ最新の更新を適用していることを確認してください。

有効化後に接続できない端末が出ました。どうすればよいですか?

まずは設定を元に戻すか、問題の端末が機能要件を満たしているか(バージョン、ドメイン参加、RDPクライアント)を確認してください。トラブルシューティングとして一時的に /remoteGuard を使って接続を試し、ログを確認します。

まとめ

リモート資格情報ガードは、RDPでの資格情報漏洩リスクを低減する有効な手段です。組織単位での配布にはグループポリシーが最適で、単一台や一時接続では mstsc.exe /remoteGuard が便利です。導入前に要件と互換性を確認し、監査・多要素認証などの併用でセキュリティを強化してください。

次のステップ: テスト環境で設定を検証し、運用手順書にチェックリストを加えることを推奨します。