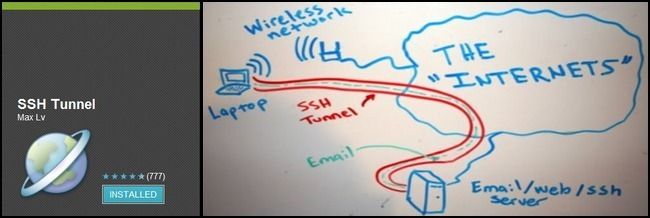

Androidの全トラフィックをSSHトンネルで安全にルーティングする方法

クイックリンク

- 必要なもの

- SSH Tunnel for Android のダウンロードと設定

- SSHトンネル接続のテスト

- 追加の安全対策・代替手段・運用チェックリスト

現代のネットワークでは、少しの注意と正しい手順で多くの攻撃や盗聴から自分を守れます。本記事は、無料ソフトとシンプルなSSHトンネルを使ってAndroidのモバイルデータ接続を暗号化する手順を、初心者にもわかりやすく日本語で解説します。元ネタは家庭用ルーターにSSHサーバを建て、ノートPCでトンネルを使う流れの応用です。既にルーター上にSSHサーバを構築済みであれば、スマートフォン側の作業は比較的簡単です。

重要: 本ガイドはルート権限(root)が利用可能なAndroid端末を前提とします。ルート化の手順やリスクを理解していない場合は、事前に「Androidのルート化」について信頼できる情報源で学んでください。ルート化はデバイス保証に影響する場合があります。

必要なもの

- ルート済みのAndroid端末(Android 1.6以上を想定、ただし現代の端末では手順や互換性が異なる場合があります)。

- SSH Tunnel for Android(無料アプリ)。

- 接続先のSSHサーバ(自宅、VPS、専用ホスティング等)。

- 可能なら公開鍵認証用のSSH鍵ペア(セキュリティ向上のため推奨)。

注記: SSHサーバは本記事の例と同じ構成である必要はありません。サーバは自宅でもクラウドでも構いません。ただし、サーバにSSHアクセスできることが前提です。ユーザー名、パスワード、(あれば)秘密鍵ファイルを手元に用意してください。

SSHとは一行で

SSH(Secure Shell)は、ネットワーク上で安全に通信するためのプロトコルです。端末とサーバ間の通信を暗号化し、リモートコマンド実行やポート転送を安全に行えます。

SSH Tunnel for Android のダウンロードと設定

SSH Tunnel for Androidは、Android用のSSHトンネル・クライアントの一つです。設定が簡単で、日常的に使いやすく、かつ検閲回避のユースケースを意識して設計された機能を持ちます。Google Playからインストールするか、Google Playにアクセスできない環境ではAPKを手動で入手してインストールしてください。

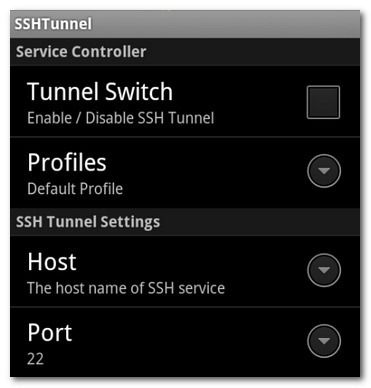

アプリを初回実行すると、基本的な初期画面が表示されます。

ここで注意: “Tunnel Switch” をすぐにオンにしないでください。まだ接続情報を入力していないため、失敗します。

サーバ情報とアカウント情報の入力

設定メニューから「SSH Tunnel Settings」または相当する設定画面を開きます。以下を入力してください:

- Host: SSHサーバのIPアドレスまたはホスト名

- Port: SSHのポート(通常は22。変更している場合はそのポート番号)

- Username: SSHのユーザー名

- Password: (パスワード認証を使う場合)

この時点でパスワード認証により接続できますが、安全性のため公開鍵認証を使うことを強く推奨します。

鍵認証を使う場合(推奨)

サーバ側で鍵ペアを作成する(クライアント側で作成して公開鍵をサーバに置くのが一般的)。

- 例: ssh-keygen -t rsa -b 4096 -f id_rsa

- 公開鍵(id_rsa.pub)をサーバの~/.ssh/authorized_keysに追記します。

- ssh-copy-id コマンドを使うと簡単に配置できます: ssh-copy-id -i id_rsa.pub user@server

SSH Tunnelが要求する鍵形式が.ppkの場合(PuTTY形式)、OpenSSH形式から変換する必要があります。

- WindowsではPuTTYgenを使ってOpenSSH鍵を.ppkに変換します。

- Linuxでもputty-toolsパッケージのputtygenコマンドで変換できます(例: puttygen id_rsa -o id_rsa.ppk)。

変換した秘密鍵ファイル(例: HomeRouter.ppk)をAndroidのストレージに配置します。推奨場所は: /sdcard/sshtunnel/key/

アプリのメニューから “Key File Manager” を開き、/sshtunnel/key/ ディレクトリを選択して秘密鍵を指定します。

鍵を識別しやすくするために、接続先サービス名を付けたファイル名(例: HomeRouter.ppk)にしておくと、複数のプロファイルを使う際に便利です。

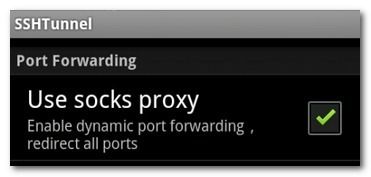

ポート転送とSOCKSプロキシ

「Port Forwarding」セクションで、内蔵のSOCKSプロキシを有効にすることを推奨します。SOCKSプロキシを有効にすると、アプリによってはトンネル経由で接続する設定が容易になり、互換性が上がります。チェックボックス「Use socks proxy」をオンにしてください。

グローバルプロキシか個別プロキシか

- 全トラフィックをトンネル経由にする場合: “Global Proxy” をチェックします。これで端末全体の通信がSSHサーバ経由で暗号化されます(ルート必須の機能)。

- 特定のアプリだけ経由させたい場合: “Individual Proxy” を選び、ルーティングしたいアプリ(例: ブラウザ、SNSアプリ等)にチェックを入れます。

便利な追加設定(Feature Settings)

- Auto Connect: サーバが利用可能になった際に自動接続します。

- Auto Reconnect: 接続が切断された際に自動再接続を試みます。

- Enable GFW List: 中国の検閲回避用途向けのリストを適用します(特定用途向け)。

- Enable DNS Proxy: デフォルトでオン推奨。DNSクエリもSSH経由にすることでDNSリークを防げます。オフにするとDNSは携帯回線側に出るため、接続先が第三者に見られる可能性があります。

重要: DNSプロキシをオフにすると、誰かが通信経路を監視している場合にアクセス先のホスト名(行き先)を把握されるリスクがあります。データの内容は暗号化されていても、どこへアクセスしたかは分かることがある点に注意してください。

SSHトンネル接続のテスト

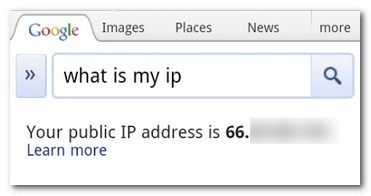

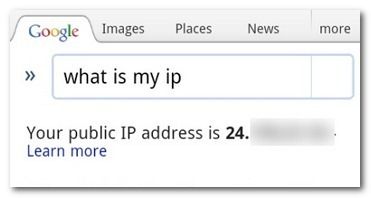

まず、トンネル接続前の端末のパブリックIPを確認します。ブラウザで “what is my ip” と検索し、表示されるIPを記録してください。携帯回線が割り当てるIPが表示されます。

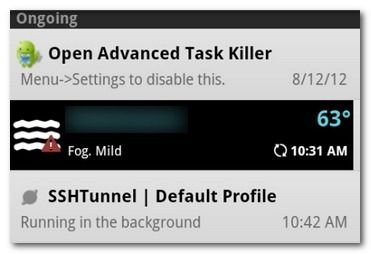

次に、SSH Tunnelアプリを開いて上部の “Tunnel Switch” をオンにします。初回はSuperUser(Root)から権限確認が出ますので許可してください。接続が確立するとアプリ内で接続成功の通知が出ます。通知をオンにしていれば、プルダウン通知領域にもアイコンが表示されます。

接続中にもう一度 “what is my ip” をブラウザで更新すると、表示されるIPアドレスがSSHサーバ側のIP(あるいはサーバが存在するネットワークの出口IP)に変わっているはずです。これが成功していれば、少なくともブラウザのHTTP/HTTPSトラフィックはSSHトンネルを通っていることが確認できます。

成功したら、設定や接続をしばらく運用して問題が出ないか確認します。自動接続や自動再接続の動作もテストしておくと便利です。

よくあるトラブルと対処法

- 接続できない: サーバ側のSSHが起動しているか、ポートが開いているか(ファイアウォールやルーターのポート開放)を確認。別の端末(PCなど)から同じ認証情報でSSH接続できるか試します。

- 認証エラー: 鍵ファイル形式が正しいかを確認。パスワード認証と鍵認証の設定がサーバ側で一致しているか確認します。鍵のパーミッションが強すぎる/弱すぎる場合も問題になることがあります(サーバ側での~/.ssh/authorized_keysや~/.sshディレクトリの権限確認)。

- DNSリーク: DNSプロキシを有効にしていないと、DNSクエリは携帯回線経由で流れてしまいます。DNSが漏れていないか、DNS漏れ検査サイトでチェックします。

- 一部アプリがトンネルを使わない: Global Proxyが有効でない場合や、アプリがプロキシ設定を無視する設計の場合があります。一部のアプリは内部で直接ソケット接続を行い、ユーザ設定のプロキシを参照しないことがあります。

代替アプローチと選択肢

SSHトンネルは簡単で強力ですが、他にも選択肢があります。用途や制約に応じて比較検討してください。

- OpenVPN / WireGuard(VPN): 端末全体のトラフィックを暗号化し、OSレベルでの仮想ネットワークインターフェースを作成します。多くのモダン端末でルート不要の実装が可能です。企業利用にも適します。

- Tor(Orbot): 匿名性重視。遅延が増えるが出口ノード経由での閲覧は匿名性が高まります。特定用途に向きます。

- HTTP/HTTPS プロキシ + stunnel: HTTPSでプロキシをラップして暗号化する構成。Webアクセス向けの互換性に優れます。

- ローカルSSHクライアント(Termuxなど): 手動でssh -D 1080 のようにしてSOCKSプロキシを立てる方法。ただし、システムワイドのプロキシとして有効にするには追加の設定やルート権限が必要です。

選択のヒント: スマートフォン全体を保護したいならVPN系(OpenVPN/WireGuard)。特定アプリ/ブラウザのみ暗号化したいならSSHのSOCKSプロキシやアプリ個別設定が簡単です。

セキュリティ強化のベストプラクティス

- 鍵認証を使う: パスワード認証より強力です。秘密鍵は安全に保管し、パスフレーズを設定してください。

- サーバ側でパスワード認証を無効化する: 鍵認証のみ許可するとブルートフォース攻撃対策になります。

- fail2ban等で不正ログイン試行を制限する。

- SSHのポートを非標準に変更する(セキュリティの根本ではなく雑音を減らすため)。

- アクセスを特定IPに制限する(可能であれば)。

- 定期的にサーバのOSとSSHソフトウェアを更新する。

- ログを定期確認する。アクセスの不審な試行や異常な時間帯の接続がないか監視する。

プライバシー・法的注意点

- サーバの設置場所とその国のログ保存・開示義務を理解してください。サーバにログが残る場合、利用履歴が第三者に開示される恐れがあります。

- 公共のWi‑Fiでトンネルを使うことは盗聴リスクを低減しますが、サーバ側でのログや司法管轄の違いは別問題です。用途に応じて適切なホスト先を選んでください。

非ルート端末での代替(ルート不要を望む場合)

現代のAndroidでは、アプリがVPN APIを用いてローカルVPNを作り、アプリ単位または端末全体のトラフィックをリダイレクトすることが可能です。OpenVPNやWireGuardクライアントはルート不要で動作します。SSHベースで同等の機能をルートなしで実現するアプリは限られるため、ルートできない場合はVPN系の採用を検討してください。

運用チェックリスト(ロール別)

自宅ユーザー(個人):

- SSHサーバの基本設定完了(ユーザ、鍵、ポート)

- 鍵ペアを作成し秘密鍵を安全に保存

- SSH TunnelアプリでGlobal Proxyの動作を確認

- DNSリークテストを実施

出張・旅行者:

- サーバ側にログポリシーを確認

- 余分な自動接続はオフにする(不審なネットワークでの自動再接続を避ける)

ジャーナリスト/活動家:

- サーバ設置国の法的リスクを評価

- Torや追加の匿名化レイヤを検討

- 端末の完全消去とバックアップポリシーを整備

SOP(標準稼働手順)— 新しい端末での導入

- SSHサーバとユーザアカウントを準備する。

- ssh-keygenで鍵を生成し、公開鍵をサーバに配置する。

- 鍵を必要な形式(.ppkなど)に変換し、/sdcard/sshtunnel/key/ に配置する。

- SSH Tunnelアプリにホスト情報・アカウント・鍵を設定する。

- SOCKSプロキシとDNSプロキシを有効にする。

- Global Proxyをオンにして動作を確認する(IPアドレス確認、DNS漏れ確認)。

障害発生時のランブック(復旧手順)

- まずアプリを再起動し、接続ログを確認する。

- 別デバイス(PC等)からSSH接続を試し、サーバが稼働しているか確認。

- サーバのSSHログ(/var/log/auth.log等)を確認し、認証エラーやアクセス拒否の原因を特定する。

- 鍵に問題がある場合、鍵の形式変換やファイルのパーミッションを再確認する。

- 短期的対処としてGlobal Proxyをオフにして通常接続に戻し、原因調査を続行する。

テストケースと受け入れ基準

受け入れ基準:

- Tunnelがオンのとき、ブラウザで確認されるパブリックIPがSSHサーバのIPに変わる。

- DNSリークテストでDNSがローカル回線に漏れていない。

- 指定した個別アプリのみをトンネル経由にしている場合、他アプリは通常接続のままである。

- 自動再接続がオンのとき、短時間の切断後に自動で再接続する。

テストケース例:

- Tunnelオフ状態で “what is my ip” を記録する。

- Tunnelオン後にIPが変化することを確認する。

- DNS漏れチェックサイトを使い、DNSがトンネル経由であることを検証する。

- 選択したアプリ(例: ブラウザ)でアクセスが成功すること。

互換性と移行の注意

- 本記事は古いAndroidバージョン(例: 1.6以降)でも動作するアプリを想定している歴史的背景があります。現代のAndroidではセキュリティモデルやストレージアクセス権、Root化の手順が大きく変わっています。最新のAndroidではアプリがRoot権限を要求すること自体が難しくなっているため、代替のVPNベースのソリューションも検討してください。

- SSH Tunnelアプリ自体のメンテナンス状態やAndroidの互換性は定期的に確認してください。アプリの開発が止まっている場合は、他の保守されているクライアントの利用を検討します。

エッジケースギャラリー(失敗しやすい状況)

- キャリア側で特定のポートをブロックしている場合(例: 22番ポートがブロック)— サーバ側で別ポートを開ける。

- 公共Wi‑Fiの captive portal(認証ページ)を通過していない状態で自動接続を行うと、認証が必要な状態で接続が失敗する。

- 企業ネットワークでは、企業側のポリシーや中間装置でトンネルが検知・遮断されることがある。

まとめ

このガイドでは、ルート化したAndroid端末でSSH Tunnel for Androidを使ってモバイルデータ接続を暗号化する手順を解説しました。主要なポイントは以下の通りです。

- SSHサーバを用意し、可能なら公開鍵認証を使う。

- SSH TunnelでSOCKSプロキシとDNSプロキシを有効にする。

- Global Proxyを使えば端末全体の通信をトンネル経由にできる。

- トンネル接続後はパブリックIPとDNS漏れを確認して動作を検証する。

重要: ルート化やサーバ設置はリスクと法的側面が伴います。使用目的と設置場所の法的影響を理解した上で運用してください。

FAQ

Q: ルート化しないで同じことはできますか?

A: AndroidのVPN APIを利用するOpenVPNやWireGuardなどのクライアントを使うと、ルート不要で端末全体のトラフィックを暗号化できます。ただし、SSH特有の細かな設定やSOCKSの直接利用は制限があります。

Q: SSHトンネルは全ての通信を暗号化しますか?

A: Global Proxyを有効にした場合、端末の多くの通信はトンネル経由になりますが、例外的にプロキシ設定を無視するアプリやDNSの設定によっては一部が漏れる可能性があります。DNSプロキシを有効にして確認することが重要です。

Q: 秘密鍵を紛失したら?

A: 秘密鍵は復元できません。紛失したらサーバ側で該当公開鍵をauthorized_keysから削除し、新しい鍵ペアを作成して配置してください。

要点まとめ:

- SSHトンネルはモバイル通信の盗聴対策として有効。鍵認証とDNSプロキシの併用を強く推奨。運用前にテストを十分に行い、障害時の復旧手順を用意すること。