ショートカットウイルス(USBショートカット)を完全に駆除する方法

ショートカットウイルス(USBショートカット)は、USBメモリや外付けドライブにあるファイルを実体から隠し、ショートカットを作成するワーム型のマルウェアです。この記事では、仕組みの解説、Windowsでの4つの駆除手順(自動ツール・Malwarebytes・attribコマンド・USBFix)と、予防策、トラブルシューティング、チェックリスト、受け入れ基準を詳しく説明します。

重要: 別のPCで作業するか、まず感染ドライブのバックアップを作成してください。ウイルスが活動中だと、作業中のファイルが再感染することがあります。

目次

- ショートカットウイルスとは

- 感染経路と挙動

- 被害の範囲と危険性

- 駆除手順(手順1〜4:自動ツール・Malwarebytes・attribコマンド・USBFix)

- 代替アプローチと失敗ケース

- 予防とセキュリティ強化

- 役割別チェックリスト

- テスト基準と検証手順

- よくあるトラブルと対処法

- 用語集

- 要点まとめ

ショートカットウイルスとは

ショートカットウイルスは、ファイルやフォルダを隠して、それらの上にショートカット(.lnkや見た目のアイコン)を作成します。ショートカットを開くと、通常は.vbsや.exeなどのスクリプトが実行され、さらに感染を広げます。一部は「Houdini」と呼ばれる変種に近い挙動を示します。

定義(1行): ショートカットウイルスは、外部メディアを介して自己複製し、隠しファイルとショートカットを作成するワーム型マルウェアです。

感染経路と挙動

- 感染経路: USBメモリ、SDカード、外付けHDD、デジカメ、スマホのUSB接続などの周辺機器経由で広がります。

- 起動方法: ショートカットを実行すると.vbsやバッチが走り、レジストリや起動フォルダに自身を登録する場合があります。

- 外部通信: 一部の亜種はC&Cサーバに接続して追加の指令を受け取ります。

- 再発原因: レジストリや隠しコピーが残ると再起動時やデバイス接続時に再感染します。

重要: 感染したPCから別の未感染デバイスへ簡単に広がります。まずはネットワークや他ドライブから隔離してください。

被害の範囲と危険性

- ファイルが見えなくなることで作業不能になります。

- 攻撃者が機密ファイルを窃取したり、別マルウェアを追加で導入する恐れがあります。

- ショートカットが実行可能ファイルを呼び出す場合、ランサムウェアなど二次感染のリスクが高まります。

駆除手順(推奨順)

以下はWindows環境での具体的な4つの方法です。順に試すか、状況に応じて選択してください。作業前に重要なデータのバックアップを推奨します。

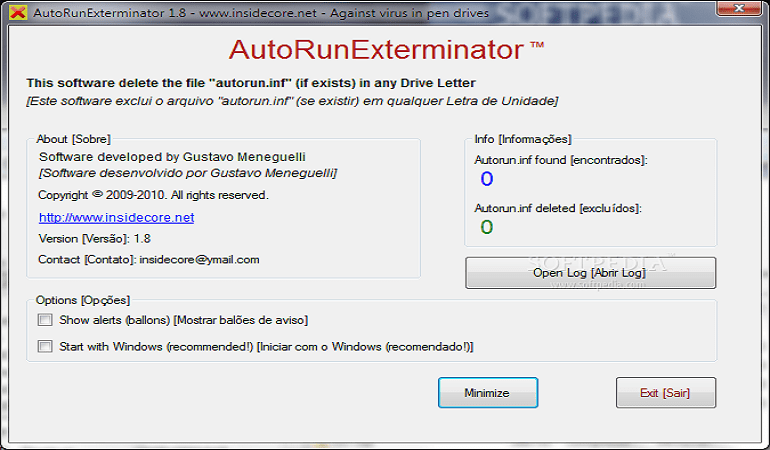

手順 1: Autorun Exterminator を使う(自動ツール、初心者向け)

- 感染したデバイスをPCに接続します。

- エクスプローラーで「表示」→「隠しファイルを表示」にチェックして、隠しファイルが見える状態にします。

- ダウンロードしたAutorun ExterminatorのZIPを展開し、同梱の実行ファイル(”Autorun Exterminator”)を管理者権限で実行します。

- ツールが自動で感染ファイルやautorun.inf等を検出して削除します。

注意: 不明なソフトを実行する前に、公式配布元の確認とハッシュチェック(可能なら)を行ってください。

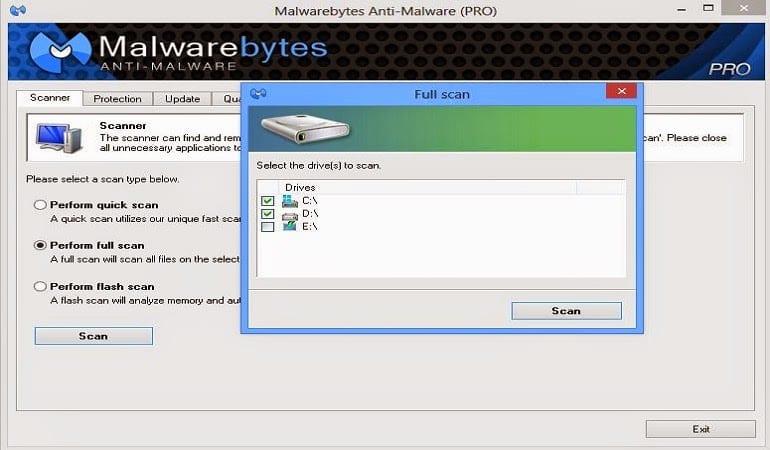

手順 2: Malwarebytes でフルスキャンする(確実性高)

- Malwarebytesの公式サイトから製品をダウンロードしてインストールします。

- 定義を最新に更新します。

- フルスキャンを実行します。

- 検出された項目をすべて隔離または削除し、PCを再起動します。

備考: 商用のアンチマルウェアは検出率が高く、多くの変種を自動で処理します。

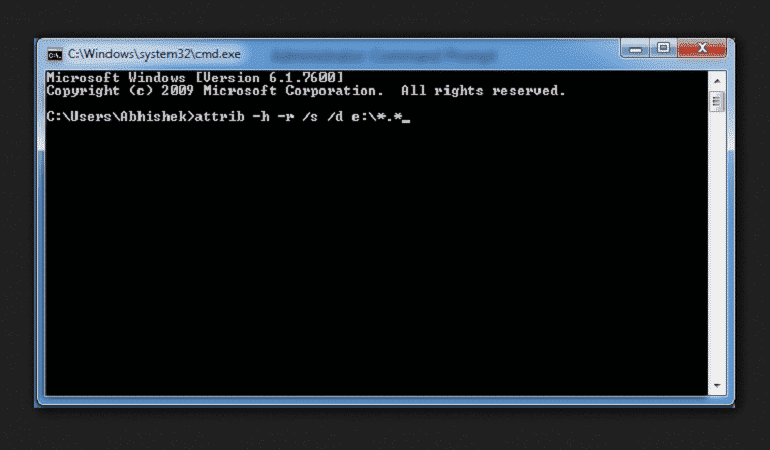

手順 3: attrib コマンドで隠し属性を解除する(手動)

- スタートメニューで「cmd」と入力してコマンドプロンプトを管理者として起動します。

- 感染ドライブをメモ(例: E:)します。

- 次のいずれかのコマンドをコピーして貼り付け、Enterキーを押します。

attrib -h -r -s /s /d E:\*.*または

attrib E:\*.* /d /s -h -r -s- これにより、隠し属性が解除され、元のファイルが見えるようになります。

注意: attrib は属性の解除を行いますが、実際のマルウェア本体が残っている場合は別途駆除が必要です。attribでファイルを表示したら、疑わしい .vbs/.exe を削除または隔離してください。

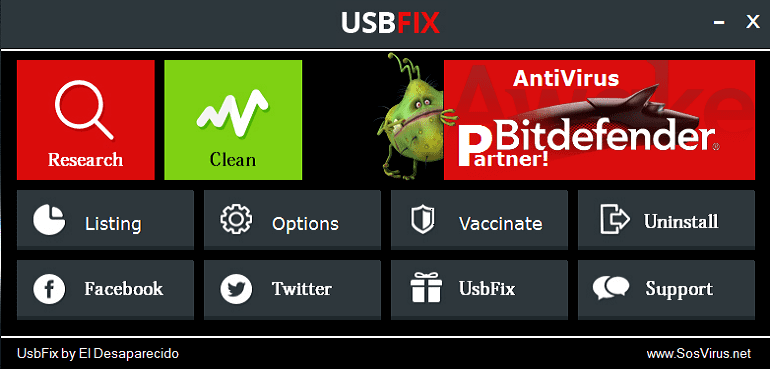

手順 4: USBFix を使う(外部デバイスの集中クリーン)

- USBFixをダウンロードしてPCにインストールまたは解凍します。

- 駆除したい外部デバイスをすべて接続します。

- USBFixを実行し、「Clean」または類似の駆除オプションを選びます。

- 画面の指示に従ってスキャンと除去を行います。

注意: ツール実行後に再度attribコマンドで確認すると確実です。

代替アプローチと失敗ケース

- 代替: Windows Defenderのオフラインスキャン、他社のブートレスキューツール(Kaspersky Rescue Disk等)を使う方法もあります。

- 失敗ケース: レジストリに永続的なバックドアが残っている場合、単一のツールだけでは完全駆除できません。この場合はセーフモードでスキャンし、レジストリやスタートアップ項目を手動で確認します。

- 注意点: ファイルを誤って削除してしまわないよう、疑わしいファイルはまず隔離(quarantine)して動作を確認してください。

予防とセキュリティ強化

- 自動再生(Autoplay)を無効にする。自動実行は感染拡大の主原因です。

- USBデバイスは常にアンチウイルスでスキャンするポリシーを導入する。

- 不明なUSBは使用禁止にする。受け取ったUSBは別の隔離PCで検査する。

- OSとアンチウイルス定義を常に最新に保つ。

- 最小権限で作業する。管理者権限で常時ログインしない。

役割別チェックリスト

エンドユーザー

- 重要データのバックアップをとる

- 不明なUSBを接続しない

- 隠しファイル表示を確認する

システム管理者

- USB自動実行をグループポリシーで無効化する

- 侵害が疑われる端末をネットワークから隔離する

- フルスキャンとログ収集を実施する

インシデント対応者

- メモリ、レジストリ、スタートアップ項目を収集する

- フォレンジックイメージを取得する

- C2通信の兆候をネットワークログで確認する

テスト基準と検証手順(受け入れ基準)

受け入れ基準(Критерии приёмки):

- 端末を再起動してもショートカットが再出現しない

- 隠し属性を解除しても不審な .vbs/.exe が存在しない

- アンチウイルスで該当の脅威が検出されない

- 外付けドライブを別PCに接続しても感染が確認されない

テスト手順:

- 全ての清掃作業後、PCを再起動する

- 外付けドライブを接続し、attrib コマンドで属性を確認する

- Malwarebytes等でフルスキャンを実行する

- ネットワークトラフィックの異常がないか監視する

トラブルシューティングとよくある問題

- ショートカットが何度も復活する

- レジストリのRunキーにエントリが残っている可能性があります。セーフモードでレジストリを確認してください。

- attrib コマンドでエラーが出る

- ドライブ文字が正しいか確認してください。管理者権限で実行していますか?

- ツールがファイルを隔離できない

- ファイルがロックされていることがあります。セーフモード起動後に再試行してください。

セキュリティハードニングの短い手順(すぐできる)

- Windows Updateを有効にする

- 自動再生を無効にする

- 常にアンチウイルスを有効にし、週次フルスキャンをスケジュールする

- ポリシーで外部メディアの使用を制御する

用語集(1行ずつ)

- autorun.inf: ドライブ接続時に自動実行動作を指定するテキストファイル

- .vbs: Visual Basic Scriptファイル、スクリプト実行に使われる

- C&C(C2): 攻撃者がコマンドを送るサーバー

要点まとめ

- ショートカットウイルスは外部メディア経由で広がります。まず隔離とバックアップを。

- attrib コマンドで隠し属性を解除し、アンチウイルスで駆除するのが基本フローです。Tools(Autorun Exterminator、Malwarebytes、USBFix)は併用が有効です。

- 再発する場合はレジストリやスタートアップを疑い、セーフモードでの詳細な調査を行ってください。

ご不明な点があれば、感染状況(OSバージョン、使用した駆除手順、現象)を添えて質問してください。