WiKIDでのプロトコル有効化とネットワーククライアント設定

概要

プロトコルモジュールはWiKIDサーバーが様々なネットワーククライアントからの認証要求を受け付けるためのインターフェースです。Community Editionでは現在LDAP、TACACS+、およびwAuthがサポートされています。wAuthはWiKIDのネイティブプロトコルで、SSLと証明書ベースの認証を用いて安全でないネットワーク上でもクライアントとサーバー間で認証データをやり取りできます。

重要: wAuthは他のプロトコルが動作するために必須であり、自動的に有効化されます。

用語(1行定義)

- wAuth: WiKIDネイティブのSSL+証明書による認証プロトコル。

- ネットワーククライアント: ワンタイムパスワード検証をWiKIDに要求するプロキシ的なシステム。

- LDAP bind: LDAPサーバーへ認証(バインド)リクエストを行う操作。

プロトコルモジュールの初期化手順

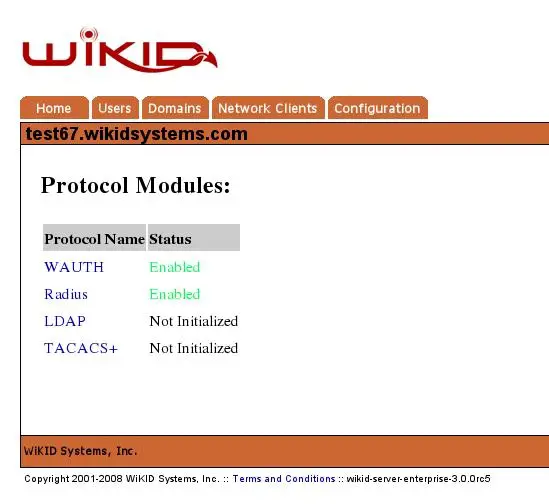

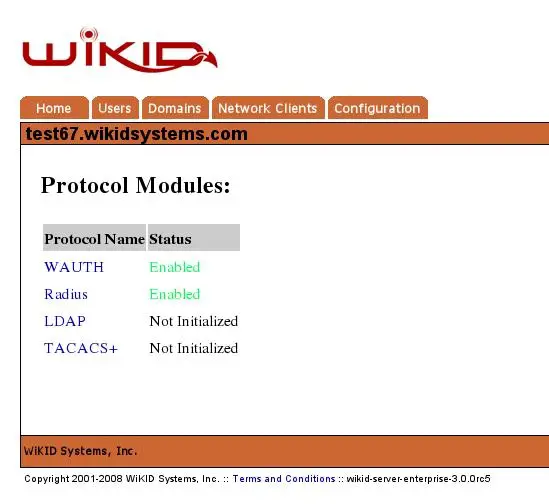

- 管理コンソールで「Protocol Modules」を選択します。利用可能なプロトコルモジュールの一覧が表示されます(図参照)。

図: 未初期化のプロトコルモジュール画面

- 一覧から有効化したいプロトコルを選び、初期化(Initialize / Enable)を行います。wAuthは自動で有効化されます。

LDAPプロトコルの有効化(設定項目の説明)

LDAPプロトコルを有効化するには、Enable LDAP画面で以下のパラメータを正しく設定してください。既定値や注意点も併記します。

- LDAP_wauth_host: WiKIDがLDAPのbindリクエストを検証するサーバーのIPアドレス(通常は 127.0.0.1)。

- LDAP_wauth_kfile: LDAPアクセス用ネットワーククライアント証明書のパス(通常 /opt/WiKID/private/localhost.p12)。

- LDAP_wauth_pass: 上記証明書のパスフレーズ。

- LDAP_wauth_port: WiKIDサーバーのリッスンポート(通常 8388)。注意: LDAP自体はポート10389でリッスンします。

- LDAP_wauth_server: LDAPがバインド要求を照合するための12桁ドメインコード(WiKIDドメインコード)。

設定後、「Update」をクリックして保存します。

ネットワーククライアントの作成と証明書発行

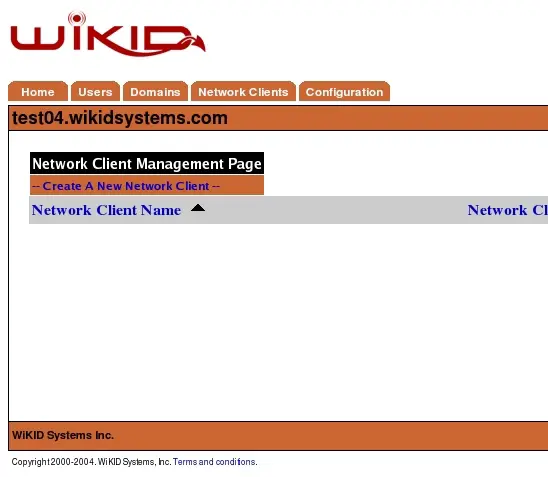

ネットワーククライアントはWiKIDサーバーにワンタイムパスワードの検証を依頼する外部システムです。プロトコルモジュールがインストール・初期化・有効化されていることを確認してからクライアントを追加します。

図: ネットワーククライアント初期画面

- 管理画面で「Create new Network Client」を選択します。

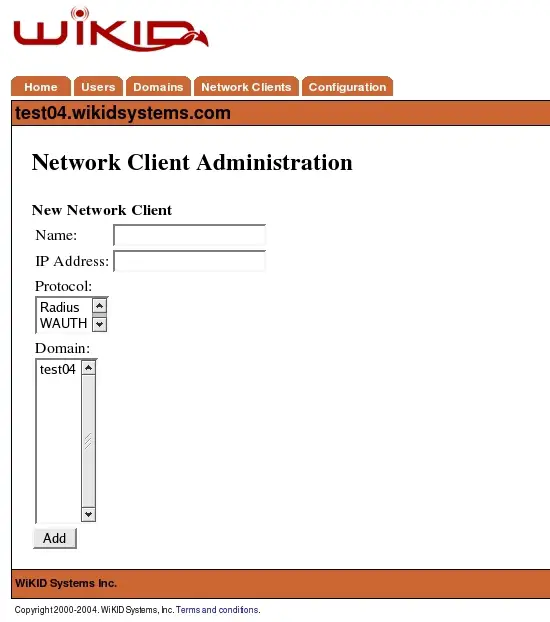

- 表示されるプロパティ画面で以下の必須項目を入力します。

図: ネットワーククライアントの一般プロパティ

必須プロパティと推奨ガイド:

- Name: 管理用の識別名。ホスト名とWiKIDドメインを組み合わせるとログ追跡が容易になります(例: vpn1.exampledomain)。

- IP Address: クライアントのIPアドレス。アクセス制御やログで使用されます。

- Protocol: 事前に有効化したプロトコルを選択(wAuth、LDAP、TACACS+等)。

- Domain: このクライアントが検証要求を行うWiKID認証ドメイン。

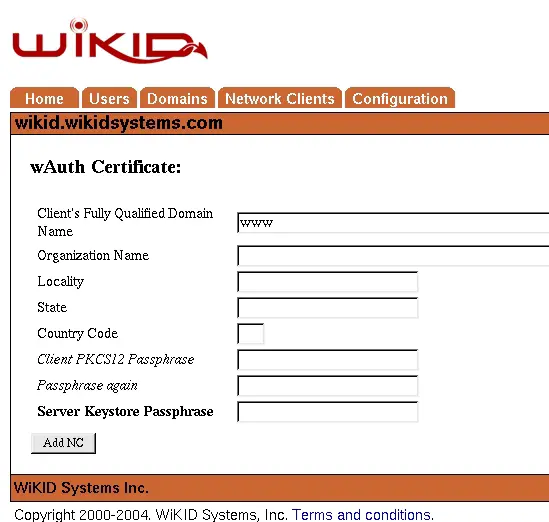

wAuthクライアント用の証明書作成

wAuthクライアントではクライアント証明書が必要です。localhostクライアントはデフォルトでプリインストールされていますが、セキュリティのため定期的に再生成することを推奨します。

図: wAuthネットワーククライアント用証明書作成

ポイント:

- FQDN(完全修飾ドメイン名)は必須ではありません。ホスト名や「www」「extranet」などのニックネームを使用できます。ただし、証明書管理方針に沿った一貫性のある命名をしてください。

- 証明書は.p12形式などクライアントが読み込める形式で保存されます。パスワード管理と安全な配布が重要です。

運用上のベストプラクティス(賞味期限とローテーション)

- 証明書のローテーション: 証明書は少なくとも年1回、またはスタッフ変更・漏洩疑い時に再生成してください。

- パスフレーズ管理: 証明書のパスフレーズは機密情報として安全なシークレットストアに保管します。

- ログ監査: 新規クライアント登録、証明書発行、プロトコル有効化イベントは監査ログに残し、定期的にレビューします。

役割別チェックリスト

管理者(Admin):

- プロトコルモジュール一覧を確認してwAuthが有効であることを確認

- LDAP設定(LDAP_wauth_host、kfile、pass、port、server)を入力・検証

- ネットワーククライアントのName、IP、Protocol、Domainを登録

- 証明書の発行と安全な配布方針を策定

運用担当(Operator):

- クライアント証明書の配布・インストール作業

- 期限切れ証明書の監視と更新実行

- 接続エラー時のログ収集と初期トラブルシュート

セキュリティ担当(Sec):

- 証明書ローテーションポリシーの定義

- パスフレーズ管理の監査

- 不正アクセスのアラート設定

トラブルシューティング簡易フロー(Mermaid)

以下は、接続問題の一次切分けフローです。

flowchart TD

A[クライアント接続失敗] --> B{証明書は存在するか}

B -- はい --> C{証明書の期限は有効か}

B -- いいえ --> D[証明書を発行/配布]

C -- 有効 --> E{サーバー側でwAuthが有効か}

C -- 失効 --> D

E -- はい --> F[ネットワーク疎通確認(IP/ポート)]

E -- いいえ --> G[wAuthを有効化]

F --> H{ポートとIPに到達可能か}

H -- 到達可能 --> I[ログを確認してエラー詳細を調査]

H -- 到達不可 --> J[ファイアウォール/ルーティングを修正]受け入れ基準

- プロトコル一覧でwAuthが有効化されていること。

- LDAPを有効化する場合、LDAP_wauth_hostが127.0.0.1に設定されていること。

- 新規ネットワーククライアントはName、IP、Protocol、Domainが入力され、wAuthクライアントには.p12証明書が発行されていること。

- 発行された証明書はテスト用途でクライアントにインストールされ、サーバーへ正常に認証できることを確認済みであること。

いつこの手順が通用しないか(反例)

- カスタム環境でwAuthではなく別の専用プロトコルを求められる場合。

- ネットワーク分離(オフライン環境)で外部CAとの連携が必須な場合は、内部証明書発行手順を改変する必要があります。

ミニ手順書(SOP): 新しいwAuthクライアント追加(短縮)

- 管理コンソールで「Create new Network Client」を選択。

- Name、IP、Protocol(wAuth)、Domainを入力。

- 証明書作成画面で.p12を生成し、強いパスフレーズを設定。

- 証明書を安全に配布し、クライアントにインストール。

- クライアントからテスト認証を実施して成功を確認。

- ログと監査記録を保存。

セキュリティとプライバシーの注意

- 証明書ファイルとパスフレーズは暗号化された保管場所に格納してください。

- 管理者アクセスは最小権限の原則に従って付与します。

- 利用者の個人データを扱う場合は、適用されるデータ保護法(例: GDPRなど)に従ってアクセスログの保持期間や通知ポリシーを整備してください。

まとめ

- wAuthはWiKIDで他プロトコルを動かすための基盤で、必須です。

- LDAPを利用する際は、指定のパラメータ(127.0.0.1、証明書パスなど)を正しく設定してください。

- ネットワーククライアントは各種プロパティを設定し、wAuthクライアントには証明書を発行・配布します。

- 証明書管理(期限・配布・保管)は運用上の重要なポイントです。

重要: 本手順はWiKID Community Editionに基づく一般的なガイドラインです。製品バージョンや環境により画面表現や既定値が異なる場合があります。運用前に必ず本番環境での検証を行ってください。