はじめに

このガイドでは、任意のスマートフォンで隠されたアプリを見つける方法をストレスなく学べます。対象の端末が Android か iPhone かで操作が変わるため、該当する手順に従ってください。子ども、同僚、配偶者など、監視や安全確認が必要な場合の実務的なチェック方法を扱います。

隠されたアプリは、ホーム画面やアプリ一覧から見えないように整理されたり、フォルダや非表示設定に移動されたりします。必ずしも悪意があるとは限りませんが、不正利用やプライバシー侵害の可能性があるため、必要に応じて発見方法を知っておくことが重要です。

重要: 調査を開始する前に、対象端末があなたの私物であるか、法的に調査可能であるかを確認してください。第三者の端末を無断で操作することは多くの地域で違法です。

この記事で学べること

- Android と iPhone での隠しアプリ検出手順

- Cocospy を使った遠隔での調査の流れ(Android)

- 手動での確認方法(設定、検索、フォルダ、App Library)

- 代替手法(ADB、MDM、ログ確認)とその限界

- 役割別チェックリスト:親、配偶者、管理者

- 調査SOP、受け入れ基準、テストケース

- 法的・プライバシーに関する注意点

なぜスマホの隠しアプリを見つける必要があるのか

隠しアプリを検出する理由はさまざまです。例を挙げると:

- 親の立場で子どもの安全を確保したい。

- 会社端末で不正な業務外アプリが使われていないか確認したい(社内規定)。

- 配偶者の不誠実な行動の証拠を探したい。

- 端末が他人に乗っ取られていないか不審な挙動を調べたい。

注意: 上記の理由があっても、プライバシーや法令順守は必須です。必ず現地法や社内ポリシーに従って行動してください。

用語定義(1行ずつ)

- 隠しアプリ: ホーム画面やアプリ一覧から意図的に表示を除外されたアプリ。

- App Library: iPhone のアプリ整理機能で、インストール済みアプリを自動分類する領域。

- ADB: Android Debug Bridge。開発者向けの端末接続ツール。

- MDM: Mobile Device Management。企業が端末を管理するための仕組み。

Android の隠しアプリについて知っておくべきこと

Android 端末では、メーカーやランチャー(ホーム画面アプリ)の機能でアプリを非表示にできます。以下は一般的な手動チェック手順です。

手動で確認する基本手順(設定から)

- 設定 > アプリ(またはアプリと通知)を開く。

- すべてのアプリを表示するオプションを選択する(「すべて表示」「システムを含む」など)。

- 不審なアプリや見覚えのないパッケージ名を探す。

- アプリ情報内でストレージ使用量、権限、開発元を確認する。

注意: 一部のランチャーはアプリを「非表示」にしても設定上は表示されることがありますが、標準のホーム画面からは見えません。

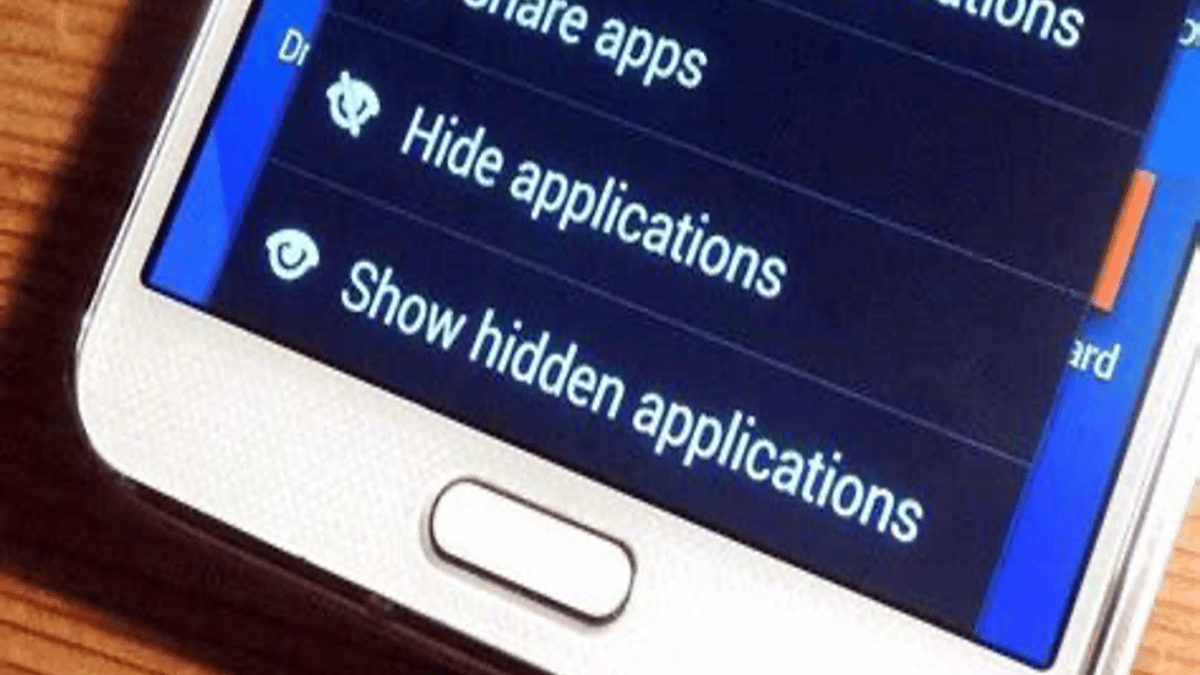

代替手法:ランチャーの非表示機能を確認する

- 使用しているホームアプリ(例:Nova Launcher、Samsung の One UI)に「非表示アプリ」設定がある場合、それをチェックします。

- ホームの長押し > 設定 > 非表示アプリ などの流れで確認可能です。

重要: 企業のMDMやプロファイルでアプリが配布・制御されている場合、通常の設定画面だけでは見つけられないことがあります。

Cocospy を使った Android の隠しアプリ発見ガイド

補助ツールとして Cocospy のような監視アプリを使う手順を以下に示します。注:この手順は対象端末を一時的に操作できることが前提です。遠隔インストールできるわけではない点に注意してください。

- Cocospy の公式サイトからアカウントを作成します。

- Android を選択して、ライセンスプランとインストール手順に従います。

- 登録メールに届くリンクから、対象端末にアプリをダウンロードしてインストールします。

- インストール時に「ステルスモード」を選択すると、アプリアイコンを非表示にできます。

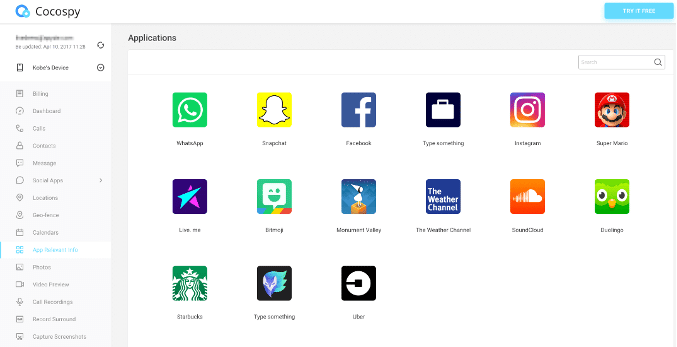

- インストール後、Cocospy のウェブダッシュボードにログインすると、左側メニューに「Applications(アプリ)」などの項目が現れます。

- ダッシュボードのアプリ一覧で、端末にインストールされている全アプリ(通常表示されないアプリも含む)を確認できます。

重要: Cocospy の使用は各国の法律やプライバシーポリシーに従う必要があります。対象が未成年で親権者である等、合法的な下で使用してください。

Cocospy の主要機能(監視の観点で)

- アプリ一覧の取得(非表示アプリの検出を含む)

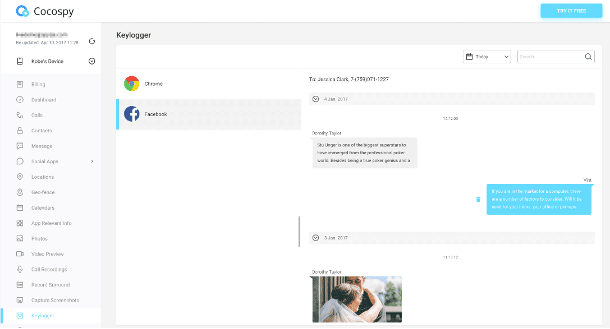

- キーロガー(入力記録)機能により、入力されたテキストを収集できる場合がある

- 写真、通話履歴、メッセージ、ソーシャルアプリの利用記録を確認できる

注意: ここに記載した機能はプラットフォームやバージョン、契約内容により異なります。具体的な動作や対応バージョンは公式の資料を確認してください。

Android キーロガーについて

「キーロガー」は、端末上で入力された文字列を記録する機能です。Cocospy の Android 用ソフトにこの種の機能がある場合、ログに保存された入力からパスワードや検索語などを発見できる可能性があります。ただし、キーロガーの使用は重大なプライバシー侵害になり得ます。法的な許可がない場合は使用しないでください。

Cocospy を選ぶ理由(検討ポイント)

- インストール後にレポートをクラウドで確認できるため、物理的に端末を保持する時間を短くできます。

- 一部の監視アプリは端末への負荷が小さいよう設計されていますが、挙動は製品によって違います。

- 事前に動作要件(Android のバージョン、ストレージ、権限)を確認してください。

注意: ここで挙げる利点は一般的な比較観点です。必ず公式ドキュメントを読み、法令に従って使用してください。

恋人や配偶者の端末を調べるときの実務的な注意点

個人的な関係の問題で端末を確認する場合は、感情的にならず証拠と意図を整理してください。以下は調査の流れ例です。

- 目的を明確にする(例:浮気の証拠を確認したい、家族の安全確認)。

- 法的リスクを確認する(同意の有無、現地法)。

- まずは手動チェック(検索、フォルダ、App Library)を行う。

- 物理的に短時間端末を借りる場合は、慎重に行動する。端末を勝手に長時間操作しない。

- 客観的な証拠が必要な場合は、スクリーンショットやログの保存方法を事前に確認する。

重要: 相手の端末を無断で監視・操作することは多くの法域で違法です。感情的な行動を避け、必要なら弁護士など専門家に相談してください。

Android で隠れた写真を見つける方法

- 端末のギャラリーアプリを開いて、アルバムや非表示フォルダを探す。

- Cocospy のようなツールを使うと、リモートで写真一覧にアクセスできます(ツールの機能に依存)。

- システムのファイルマネージャーで DCIM、Pictures、Download フォルダを確認する。

- 「.nomedia」ファイルや隠しフォルダがあるかを確認する。隠しフォルダはファイル名の先頭にピリオドが付くことがある。

注: 端末の暗号化やアプリごとの専用ストレージに保存されている場合、単純なファイル操作では見つからないことがあります。

iPhone で隠れたアプリを見つける方法

iPhone にはアプリをホーム画面から非表示にする機能があり、App Library(アプリライブラリ)や検索でアクセスできます。

1. Spotlight 検索を使って隠しアプリを探す

- ロック解除された画面でホーム画面を中央から下へスワイプします。

- 画面上部の検索バーにアプリ名を入力します。

- インストール済みであれば、非表示でも検索結果に表示されます。

2. Siri を使ってアプリを開く

- サイドボタンを長押しするか「Hey Siri」を呼びかけます。

- 「アプリ名を開いて」と話しかけると、非表示のアプリでも開けることがあります。

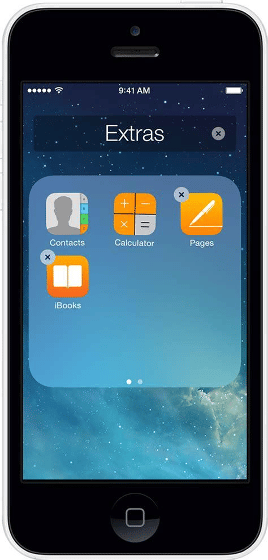

3. App Library を確認する

- ホーム画面を右から左へスワイプして App Library を表示します。

- 検索バーにアプリ名を入れるか、カテゴリから探します。

- 見つかったら「ホーム画面に追加」をタップして再表示できます。

4. ホーム画面ページの非表示設定を確認する

- ホーム画面の空白部分を長押しして編集モードにします。

- 画面下のドット(ページインジケーター)をタップします。

- 非表示になっているページにチェックが外れていれば、表示をオンにします。

5. App Store の「非表示の購入済み」を確認する

- App Store を開き、右上のプロフィールアイコンをタップします。

- 「アカウント」から「非表示の購入済み」や購入履歴を確認します。

- そこから再ダウンロードすることが可能です。

フォルダ内の多ページをチェックする

フォルダには複数ページがあり、アイコンが見えても別ページに隠れている場合があります。フォルダを開いて左右にスワイプしてすべてのページを確認してください。

代替アプローチ(手動+技術的手法)

以下は、手動操作以外の技術的な検出手法です。これらは高度な知識や管理者権限を必要としたり、企業端末向けの方法だったりします。

- ADB(Android Debug Bridge)を使ってパッケージ一覧を取得する(開発者オプションとUSBデバッグが有効である必要あり)。

- MDM(Mobile Device Management)コンソールから配布アプリやプロファイルを確認する(企業管理下の端末向け)。

- 端末のログ(ログキャット)を解析して不審なアプリの挙動を探す。

- セキュリティスキャンアプリで不審プロセスを検出する。ただし偽陽性が起きやすい。

失敗するケースの例:

- ルート化や脱獄され、専用の隠蔽アプリ(cloaking)を利用されている場合。

- 企業の管理下でシステムアプリやプロファイルとして配布されている場合は一般ユーザーでは変更できない。

メンタルモデルとヒューリスティクス(調査を効率化する思考法)

- まず「見えるところ」を全部確認する(検索、フォルダ、App Library)。

- 次に「設定の根幹」を確認する(アプリ一覧、権限、インストール日)。

- 最後に「痕跡」を探す(バッテリー、通信量、ストレージ使用量、知らないプロセス)。

- 常に変更履歴(インストール日時やアップデート日時)を確認する。

役割別チェックリスト

親(未成年の子を確認する場合)

- 子の同意が必要か確認する(法的・倫理的観点)。

- 端末設定からインストール済みアプリを確認する。

- 位置情報、ブラウザ履歴、SNS の利用状況をチェックする。

- 必要なら家庭のルールを文書化して、透明性を保つ。

管理者(会社端末)

- MDM のポリシー適合性を確認する。

- 非許可アプリのインストールログをチェックする。

- 社内規約に基づき、必要な通知と手続きを踏む。

個人(配偶者の端末など)

- 法的リスクを弁護士に相談する。

- 証拠として保存する場合は日時と操作内容を記録する。

調査SOP(手順書・Playbook)

目的: 不審な隠しアプリの有無を確認し、必要なエビデンスを収集する。

手順:

- 調査の法的許可を確認する。許可がなければ中止する。

- 端末の電源状態を確認する(ロック解除が可能か)。

- まず軽微な操作で確認(Spotlight 検索、Siri、App Library、設定 > アプリ)。

- 不審なアプリを発見したら、スクリーンショットを取得して日時をメモする。

- 必要に応じて Cocospy 等のツールで詳細確認を行う(事前に法的確認)。

- エビデンスはコピーを作成し、安全な場所に保存する。変更は最小限にする。

- 結果を関係者に報告し、次のアクション(削除、法的手続き、対話)を決める。

Критерии приёмки(受け入れ基準):

- 端末の全インストールアプリが一覧化されていること。

- 発見した「隠し」アプリのスクリーンショットとインストール日時が記録されていること。

- 使用目的や不審点に関する初期評価が付されていること。

テストケース / 受け入れ基準(例)

- ケース1: ホーム画面に表示されないアプリをスポット検索で発見できる。

- ケース2: App Library に存在するがホーム画面にないアプリを再表示できる。

- ケース3: Cocospy のダッシュボードで端末の全アプリが列挙できる。

合格基準: 各ケースで手順通りにアプリを特定・記録できること。

エッジケースギャラリー(見落としやすい状況)

- ユーザーが別のランチャーを使っていて、非表示機能の場所が異なる。

- アプリが「システムアプリ」として偽装されているケース。

- 端末が企業プロファイルで管理され、個人で削除できないケース。

- 暗号化されたコンテナアプリ内にデータが隠れているケース。

リスクと緩和策

- リスク: 法的制裁やプライバシー侵害。緩和策: 事前に法的許可の確認、透明性の確保。

- リスク: 端末の故障やデータ消失。緩和策: 操作は最小限に留め、スクリーンショットやログを複製する。

セキュリティとプライバシーの注意事項(GDPR 等の観点)

- EU 圏などのデータ保護法の下では、個人データの監視・収集には正当な根拠が必要です。

- 企業が従業員の端末を管理する場合は、事前の通知とポリシー整備が重要です。

- 親が子の端末を監視する場合でも、年齢や法域によって許容範囲が変わります。専門家に相談してください。

決定木(調査の流れ)

以下は簡易的な判断フローです。Markdown 内の mermaid を用いた図で示します。

flowchart TD

A[調査を実施して良いか?] -->|いいえ| B[中止]

A -->|はい| C[対象端末は Android か iPhone?]

C -->|Android| D[設定 > アプリを確認]

C -->|iPhone| E[Spotlight / App Library / Siri を確認]

D --> F{見つかったか?}

E --> F

F -->|はい| G[スクリーンショット・ログ保存]

F -->|いいえ| H[技術的手法検討(ADB / MDM / 監視ツール)]

H --> I[法的確認の上で実行]結論

あなたが今できる最初の一歩は、端末の「見える場所」をすべて確認することです。Spotlight 検索、Siri、App Library、設定のアプリ一覧、フォルダのページを順にチェックしてください。高度な疑いがある場合は、法的許可を得た上で技術的手法(ADB、MDM、監視ツール)を検討します。

Cocospy のような監視ツールは、追加の手段として有効ですが、必ず法令と倫理に従って使ってください。調査の証拠は適切に保存し、変更は最小限に留めることが重要です。

まとめ: 隠しアプリの検出は手順を追えば可能です。ただし、個人のプライバシーと法令を尊重し、必要なら専門家に相談してください。

付録:1行用語集

- 隠しアプリ: 表示を意図的に除外したアプリ。

- App Library: iPhone のインストールアプリ自動整理領域。

- ADB: Android の開発者向け端末接続ツール。

- MDM: 企業向け端末管理システム。

参考となる次のアクション(短い告知文)

隠しアプリの疑いがある端末を見つけたら、まずスクリーンショットを保存し、日付と時間を記録してください。その後、法的相談を行い、必要に応じて専門の調査を依頼しましょう。

重要: 本ガイドは一般的な助言を目的としています。法的助言ではありません。