概要

データの暗号化は、特に監視や漏洩のリスクが注目されている今、必須に近い対策です。スマートフォンやノートパソコンだけでなく、USBドライブも暗号化することで持ち運び中のデータ漏洩リスクを大幅に減らせます。本稿では、UbuntuでGUI(Disks)を使ってLUKS形式でUSBドライブを暗号化する手順を、補足のベストプラクティスやトラブルシューティングと合わせて解説します。

重要用語(1行定義)

- LUKS: Linux向けのディスク暗号化規格。ディスク全体を暗号化するのに使われる。

- cryptsetup: LUKSを扱うためのコマンドラインユーティリティ。

事前準備をインストールする

まずcryptsetupユーティリティをインストールします。Ubuntuでは次のコマンドを実行してください。

sudo apt-get install -y cryptsetup注: 別のバージョンや最新リリースが必要な場合は、公式サイトからダウンロードしてインストールできます。

[注意] コマンドを実行する前に、システムが最新の状態か確認し、必要であればsudo apt updateを実行してください。

暗号化の流れ(GUI: Disksアプリ)

重要: 暗号化するとUSBドライブはフォーマットされ、既存データは失われます。必ず事前にバックアップしてください。

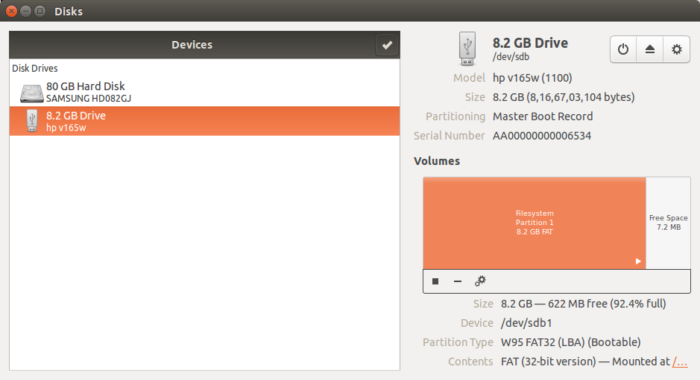

- USBドライブを差し込み、Ubuntuの「Disks」ユーティリティを開きます。

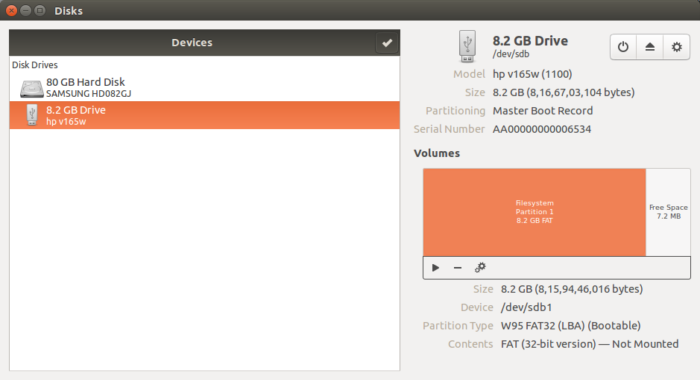

- 左側のデバイス一覧から対象のUSBドライブを選び、右側で該当パーティションを選択します。選択後、パーティションの下にある停止(またはアンマウント)アイコンをクリックしてアンマウントします。アイコンは後で再生ボタンの形に変わります。

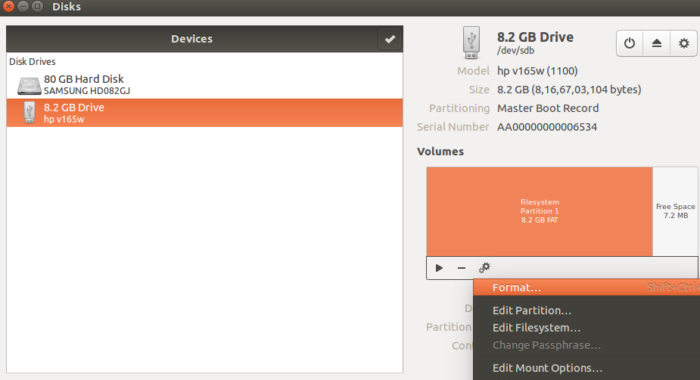

- 同じ行にある歯車(Gears)アイコンをクリックし、「Format(フォーマット)」を選択します。

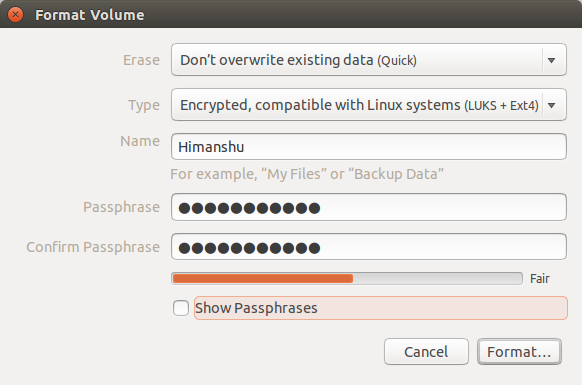

- 表示される「Format Volume(ボリュームのフォーマット)」ウィンドウで、消去オプション(速い消去/遅い消去)を選べます。安全性を重視するなら遅い消去を選択します。Typeでは「Encrypted, compatible with Linux systems (LUKS + Ext4)」を選択し、Nameに任意のボリューム名、下の2つのフィールドに同じパスワードを入力します。

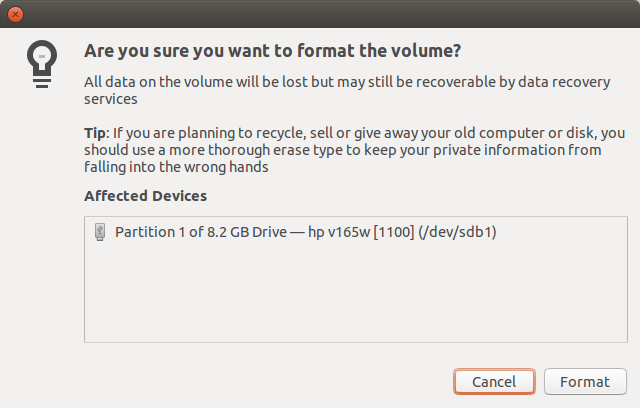

- Formatをクリックして確認画面が出たら再度Formatをクリックします。

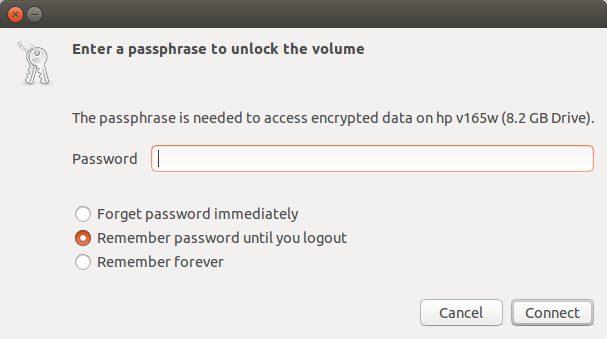

- 消去方法によっては処理に時間がかかります。完了したらUSBを一旦抜いて再度挿入します。正常に暗号化されていれば、マウント時にパスフレーズ入力を求められます。

おめでとうございます。これでUSBドライブはLUKSで暗号化され、安全に使えるようになりました。

コマンドラインでの操作(補足)

GUIではなくCLIで直接操作したい場合の基本的な流れを示します(操作ミスでデータが失われる可能性があるため十分注意してください)。以下の例は/dev/sdXを対象とする想定です。正しいデバイス名に置き換えてください。

- 新しいLUKSヘッダーを作成してフォーマットする(例):

sudo cryptsetup luksFormat /dev/sdX

sudo cryptsetup luksOpen /dev/sdX cryptusb

sudo mkfs.ext4 /dev/mapper/cryptusb

sudo cryptsetup luksClose cryptusb- LUKSヘッダーをバックアップする(重要):

sudo cryptsetup luksHeaderBackup /dev/sdX --header-backup-file ~/sdX-luks-header.img- もしヘッダーを復元する必要がある場合:

sudo cryptsetup luksHeaderRestore /dev/sdX --header-backup-file ~/sdX-luks-header.imgヘッダーをバックアップしておけば、ディスクの一部が壊れたときでも復旧できる可能性が高まります。

ベストプラクティスとセキュリティ強化

- 強力なパスフレーズを使う(長いフレーズやパスワードマネージャを推奨)。

- 重要ならLUKSヘッダーを必ずバックアップする。ヘッダーが失われるとデータ復旧は極めて困難です。

- 必要に応じてキー・ファイルを使い、複数の鍵スロットを用意する(sudo cryptsetup luksAddKeyで追加可能)。

- 定期的に復号してマウントできるかテストする。

- 機密データを扱う職場では、暗号化されたドライブの運用ポリシーを明文化する。

互換性と代替手段

- LUKSはLinuxに最適化されており、WindowsやmacOSでネイティブに読み書きできません。WindowsやmacOSとの互換性が必要なら、VeraCryptのようなクロスプラットフォームツールを検討してください。

- ファイル単位の暗号化を好む場合は、gpgやecryptfsの検討も有用です。

いつ暗号化が向かないか(反例)

- 共有マシンや他人と頻繁にファイルをやり取りする場合、相手がLUKSを扱えないなら運用が煩雑になります。

- USBドライブに頻繁に小さなファイルを多数読み書きする用途では、暗号化による性能低下が目立つことがあります。

トラブルシューティング(よくある問題と対処)

- マウント時にパスワードが通らない: キーボード配列やCapsLockを確認。コピー&ペーストは不可視文字を混入するので注意。

- デバイスが認識されない: 別のUSBポートやケーブルを試す。lsblkやdmesgでデバイス名を確認。

- LUKSヘッダーが壊れた: 事前にバックアップしたヘッダーを使って復元できるか試す。

役割別チェックリスト

- エンドユーザー

- データをバックアップしたか

- 強力なパスフレーズを用意したか

- 暗号化後にマウントできるか検証したか

- 管理者

- 運用ポリシー(紛失対応、ヘッダーバックアップ保存場所)を文書化したか

- 復旧手順をテストしているか

Критерии приёмки

- USBを差してパスフレーズ入力でマウントできること

- マウントしたボリュームにファイルの読み書きができること

- LUKSヘッダーのバックアップが安全な場所に保管されていること

まとめ

UbuntuのDisksアプリとLUKSを使えば、USBドライブの暗号化は比較的簡単に行えます。暗号化は安全性を大幅に高めますが、互換性やパフォーマンスへの影響、ヘッダーバックアップの重要性を理解した上で運用してください。

重要: 暗号化は万能ではありません。パスフレーズ管理とヘッダーバックアップの徹底が、実際の安全性を決めます。

短い発表文(100–200文字) UbuntuでUSBをLUKS暗号化する手順を解説しました。DisksアプリでのGUI手順に加え、CLI操作、ヘッダーバックアップ、互換性や運用上の注意点もまとめています。データ保護を強化したい方は手順に従って準備をしてください。