OpenVPN Access ServerにWiKIDで二要素認証を追加する方法

事前準備

- OpenVPN Access Server(CentOS版など)のRPMパッケージを取得済みであること。

- WiKID Strong Authentication Serverが同一サーバーか、RADIUSで接続可能な場所に設置済みであること。

- 管理者権限(root)での作業ができること。

- ファイアウォールでRADIUSポート(通常1812/1813)が許可されていること。

重要: WiKIDや他のRADIUS実装では、ローカルホスト(127.0.0.1)とサーバー外部IPでリスニング設定が異なる場合があります。後述のトラブルシューティングを参照してください。

インストール手順(簡潔)

- OpenVPN AS RPMをサーバーにアップロードします。

# rpm -ivh openvpn-as-1.3.4-CentOS5.i386.rpm- 初期設定ウィザードを実行します。

/usr/local/openvpn_as/bin/ovpn-init対話形式でいくつかのオプションを聞かれます。デフォルトで問題ない場合はそのままEnterで進めてください。例:

Once you provide a few initial configuration settings,

OpenVPN Access Server can be configured by accessing

its Admin Web UI using your Web browser.

Please specify the network interface and IP address to be

used by the Admin Web UI:

(1) all interfaces: 0.0.0.0

(2) eth0: 10.100.0.125

Please enter the option number from the list above (1-2).

> Press Enter for default [2]: - 管理Web UIにアクセスし、管理者でログインします。

管理Webインターフェースでサーバーを設定する

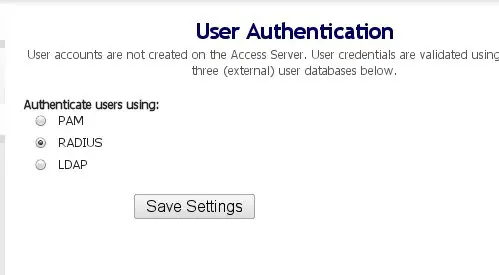

- 管理Web UIにログインしたら、メニューから「Authentication」を選び、「General」を開きます。認証方式として「Radius」を選択します。

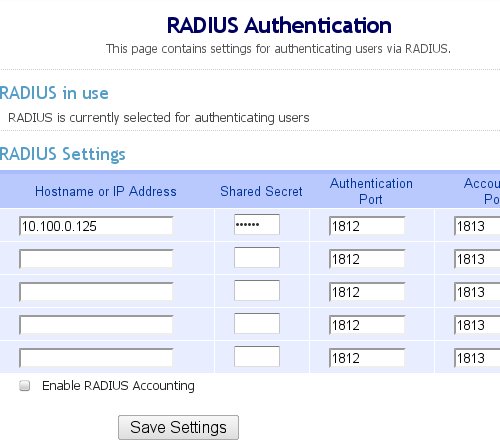

- 「Radius」を選択したら、RADIUSの詳細設定画面に進みます。WiKIDが同一サーバー上で動作している場合は、そのサーバーのIPアドレスを指定します。WiKIDのRADIUSリスナーがローカルのみを使っている場合は、ローカルIPではなく実際にリスンしているIPを指定してください。

- 共有シークレット、ポート(通常1812)などを入力し、設定を保存します。

以上でOpenVPN側の設定は完了です。クライアント接続時にWiKIDで発行したワンタイムパスワード(OTP)やトークンが必要となります。

役割別チェックリスト

- ネットワーク管理者:

- RADIUSポート(1812/1813)がファイアウォールで許可されているか確認。

- OpenVPNとWiKID間のネットワーク遅延を確認。

- システム管理者:

- ovpn-initで指定したIP/インターフェースが正しいか確認。

- サービス(openvpnas, radius/wikid)が起動しているか確認。

- セキュリティ担当:

- RADIUS共有シークレットを強力に設定。

- 管理UIへのアクセス制限(IP制限、HTTPS)を設定。

テストと受け入れ基準

- 管理者は管理Web UIからRADIUS設定を保存できること。

- テストユーザーがOpenVPNクライアントで接続し、ユーザー名/パスワードに加えてWiKIDのOTPで認証できること。

- RADIUSサーバーがエラーを返した場合、OpenVPN側が適切に拒否すること。

テスト手順(例):

- クライアント接続を試行し、接続ログでRADIUSアクセスが記録されることを確認。

- WiKID側の認証ログで該当のリクエストが成功していることを確認。

トラブルシューティング(よくある問題)

- 接続失敗: RADIUS共有シークレットが一致しているか確認。

- タイムアウト: ファイアウォールやネットワーク経路を確認。UDPポート1812/1813が通るかを確認。

- ローカルIP問題: WiKIDが127.0.0.1のみでリスンしている場合、OpenVPNが別のIPで接続すると拒否される。WiKIDのリスニング設定を確認し、必要なら外向けIPでのリスンを有効化する。

- ログ確認: OpenVPNの管理UIログ、/var/log/openvpn-as/*.log、WiKIDのRADIUSログを確認して原因を特定。

重要: トラブル時には両方のログを照合すると原因特定が早まります。

セキュリティ強化のヒント

- 管理UIはHTTPSでのみ公開し、可能であれば管理ネットワークからのみアクセス可能にする。

- RADIUS共有シークレットは長くランダムな文字列を使用する。

- WiKIDの2FAポリシー(トークン有効期限、失敗回数制限)を適切に設定する。

- 監査ログを定期的に確認し、不審な認証試行を検出する。

代替アプローチと注意点

- LDAP/ADと連携してユーザー情報を統合する場合、RADIUSチェーン認証を検討してください。

- 他の2FAソリューション(例えばGoogle Authenticator互換、YubiKeyなど)と比較検討し、運用・サポート面を評価してください。

まとめ

- OpenVPN ASはWiKIDをRADIUSとして指定するだけで、比較的容易に2要素認証を導入できます。

- 事前にネットワーク・ポート・リスニング設定を確認することが成功の鍵です。

- セキュリティ対策(共有シークレット、管理UIの保護、ログ監視)を必ず実施してください。

重要: 本手順は基本的な連携手順です。運用環境へ導入する前にテスト環境で十分に検証してください。

著者

編集