公共の場—空港、カフェ、レストラン、アパートの廊下—至るところに無料Wi‑Fiがあり、便利でついつい使いたくなります。しかし、その利便性の裏にはプライバシー侵害やデータ窃取のリスクが潜んでいます。本記事では主要な攻撃手法、どう見分けるか、そして具体的で実行可能な防御策(チェックリストやインシデント対応手順を含む)を網羅的に解説します。

なぜ公共Wi‑Fiは危険なのか

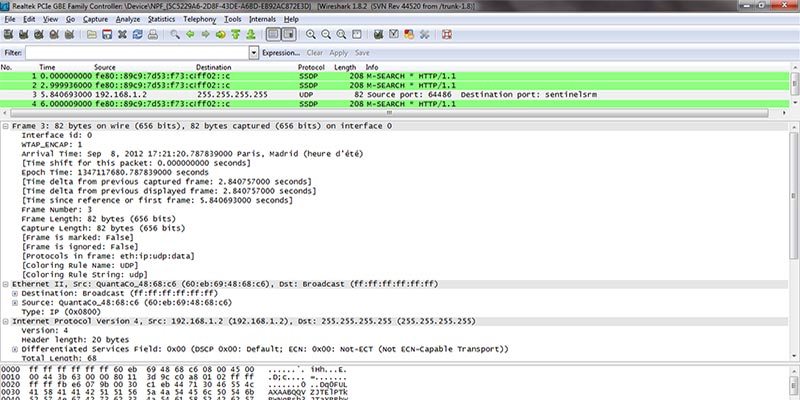

短い定義: パケットスニッフィングは、ネットワーク上の未暗号化通信を盗聴し記録する行為です。

公共ネットワークでは、同じWi‑Fiに接続している誰でも同じデータリンク層上のトラフィックを観測できます。未暗号化のHTTPやアプリの平文通信はそのまま見られてしまい、ログイン情報やクッキー、入力したテキストが漏れる可能性があります。さらに攻撃者がネットワークそのものを偽装すると、より巧妙な盗聴や改ざんが可能になります。

パケットスニッフィング

パケットスニッフィングはツール(例: Wireshark のような)を使い、ネットワーク上を流れるパケットを拾って解析する技術です。オープン(暗号化されていない)Wi‑Fiでは特に危険で、次のような情報が漏れる可能性があります:

- 訪問したWebサイトのURL(ただしHTTPSだと内容は見えにくい)

- フォームに入力した平文のユーザー名やパスワード

- 一部のアプリケーションのAPI呼び出しとそのデータ

- セッション管理に使われるクッキー(暗号化されていない場合)

WEPは既に時代遅れの暗号方式で、短時間で解読可能です。WPA/WPA2 のネットワークは基本的に暗号化されていますが、同じネットワーク上に既に接続している攻撃者が、再接続時の鍵を取得するなどして通信を傍受できるケースがあります。

重要なポイント:

- HTTPS(アドレスが https:// で始まる)は通信内容の多くを保護するが、完全無敵ではない。

- VPNは端末とVPNサーバー間を暗号化し、ローカルネットワーク上での盗聴を防ぐ助けになる。

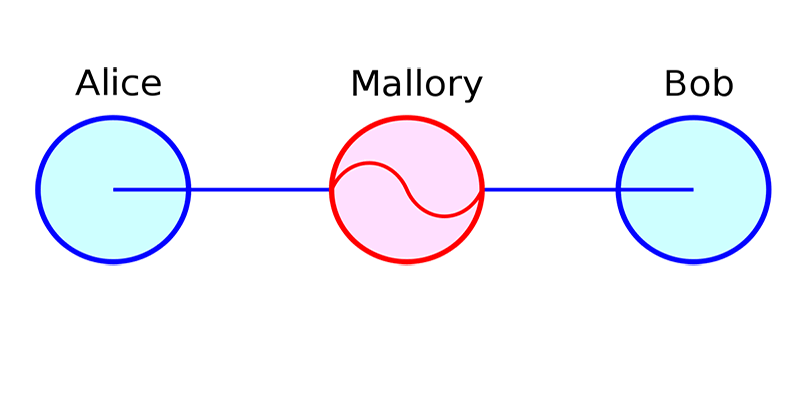

Wi‑Fiの偽装、イービルツイン、中間者攻撃

攻撃者が既存のネットワーク名(SSID)をコピーして同じ名前のアクセスポイントを作ると、ユーザーは正規のネットワークだと信じて接続してしまうことがあります。これを「イービルツイン(悪意のある双子)」と呼びます。さらに、攻撃者が正規ネットワークにアクセスして接続中の端末を切断し、自分の偽ネットワークへ再接続させる手口もあります。

イービルツインを介した接続は、中間者(Man‑in‑the‑Middle, MITM)攻撃に直結します。攻撃者は通信を中継したり書き換えたりできるため、次のような被害が発生します:

- 正規サイトに見せかけた偽サイトへ誘導し、ログイン情報を入力させる

- ダウンロード内容を改ざんしてマルウェアを注入する

- コンテンツを差し替えてフィッシングや詐欺を行う

MITMはイービルツインがなくても成立します。例えば、無料Wi‑Fiを装って「Free Airport WiFi」などの開放型ネットワークを作り、接続したユーザーのトラフィックをすべて中継・記録するだけで同様の効果が得られます。

安全に使うための基本原則

短い定義: VPNは端末から遠隔サーバーまでの通信を暗号化するトンネルです。

以下は実務ですぐ使える最低限のルールです。

- VPNを使う

- 信頼できる商用または組織内のVPNを常に有効にしてください。VPNは端末とVPNサーバー間のトラフィックを暗号化し、ローカルネットワーク上の盗聴を防ぎます。ただしVPNサーバー自体が怪しいと逆効果になる可能性があるため、プロバイダーは慎重に選びましょう。

- 常にHTTPSを使う

- ブラウザ拡張(例: HTTPS Everywhere のようなもの)やブラウザ内蔵の強制HTTPS機能を利用し、可能な限り通信をTLSで保護します。パケットスニッフィングは暗号化された中身を見られないことが多いです。

ネットワーク名と支払い要求を確認する

- 自動接続設定をオフにし、接続するネットワークのSSIDが公式であるかを店舗や施設のスタッフに確認する。接続時にクレジットカード情報を要求するポータルは特に要注意です。

公共ネットワークで重要タスクをしない

- ネットバンキング、給与・個人データの送受信、会社の機密に関わる操作は可能な限り避け、どうしても必要なら事前にVPNと二段階認証を設定しておく。

OSとアプリを最新に保つ

- セキュリティパッチは不正アクセスや既知の脆弱性を塞ぐ基本中の基本です。

具体的なチェックリスト(出先でのワークフロー)

短い定義: 二段階認証(2FA)は、パスワード以外の要素で本人確認する仕組みです。

事前準備:

- 端末の自動接続を無効にする

- 信頼できるVPNをインストール・設定しておく

- 二段階認証を主要サービスで有効にする

接続時の確認:

- SSIDが店舗の掲示やレシートと一致するか確認

- 接続後、ポータルでカード情報要求があるか注意

- HTTPSのロックアイコンが表示されているか確認

接続中の注意:

- 機密情報を入力しない

- 公共端末や共有端末ではログインしない

- 不審なリダイレクトや証明書エラーが出たら即切断

切断後:

- 公共Wi‑Fi使用後はセッションをログアウト

- 不審な接続履歴があればパスワード変更を検討

VPNやHTTPSでも失敗するケース(反例)

- 悪意あるVPNプロバイダー: VPN提供者自体がログを保存し、データを売却する可能性がある。信頼できるプロバイダーを使うか、自前のVPNを立てる。

- 偽の証明書を使った中間者: 攻撃者が端末の信頼されたルート証明書を操作できる場合、HTTPS接続を偽装されることがある(企業やISPのプロキシを除くが、マルウェアで同様の事象が発生することもある)。

- アプリの独自プロトコル: 一部のアプリは独自の暗号化をせずにAPIを呼ぶため、HTTPSの恩恵を受けないことがある。

代替アプローチと補完策

- テザリング: 自分の携帯回線を使ってテザリングすることで、公共Wi‑Fiを回避できる(通信料に注意)。

- モバイルデータ通信専用の小型ルーター: 出張や旅行先で自前のセキュアなアクセスポイントを持つ選択肢。費用と運用管理が必要。

- アクセスポイント証明書の検証: 企業や上級ユーザーは802.1X/EAPや事前共有証明書を用意して、アクセスポイントを厳密に認証する方式を導入できる。

判断のためのメンタルモデルと優先度

ヒューリスティック(簡易判断ルール):

- リスク×影響で判断する: 送受信する情報の機密度が高ければ高いほど、より確実な対策(VPN、テザリング、作業延期)を選ぶ。単純な情報閲覧なら基本策で十分。

- 信頼の連鎖を断つ: ローカルネットワーク→ISP→宛先サービスの順に、各経路での信頼を確認する。どこかで信頼が崩れると全体が危険になる。

成熟度モデル(組織向け簡易):

- レベル0: 無対策(自動接続、古い暗号)

- レベル1: 基本対策(HTTPS、OS更新)

- レベル2: 中間対策(VPN、2FA、ユーザ教育)

- レベル3: 高度対策(802.1X、専用証明書、運用監視、インシデント対応)

インシデント発生時の簡易ランブック

- 直ちにWi‑Fiから切断し、必要なら機内モードにする

- VPN接続が切れていないか確認、疑わしければ切断

- 端末でのログインセッションをすべて切り、重要アカウントのパスワード/2FAを更新

- マルウェア疑いがある場合はオフラインでウイルススキャン

- 組織の場合はセキュリティチームに報告し、接続したネットワーク名と時刻を伝える

テストケースと受け入れ基準

短い定義: 受け入れ基準はサービスや手順が満たすべき具体的条件です。

例: 出先作業ポリシーの受け入れ基準

- 端末は最新のOSパッチを適用している

- VPNクライアントを用いて通信が暗号化されている

- 主要サービスは二段階認証が有効

- 自動Wi‑Fi接続は無効化されている

役割別チェックリスト

個人ユーザー:

- VPNを準備する

- 自動接続をオフにする

- 怪しいSSIDを避ける

IT管理者:

- 社員向けに推奨VPNと設定手順を配布する

- 出先アクセスのポリシーを明文化する

- セキュリティイベントの監視を行う

セキュリティ担当:

- 受け入れ基準およびインシデント対応フローを検証する

- 週次で脅威の最新情報を共有する

短い用語集(1行ずつ)

- VPN: 端末とサーバー間の通信を暗号化する仕組み

- HTTPS/TLS: ウェブ通信を保護するための暗号化プロトコル

- WEP/WPA/WPA2: Wi‑Fiの暗号規格(WEPは脆弱)

- イービルツイン: 正規アクセスポイントを模倣する偽Wi‑Fi

- 中間者攻撃: 通信の途中で盗聴・改ざんを行う攻撃

リスクマトリクスと軽減策

- 低リスク・低影響: Web閲覧のみ → HTTPS確認、注意深く操作

- 高リスク・低影響: 公共ネットワークでの軽微なログイン → VPNと2FA

- 高リスク・高影響: ネットバンキングや機密ファイルの送受信 → 公共Wi‑Fi回避、テザリングや信頼できるネットワークのみ

移行と互換性の注意点

- 古いルーターやデバイスは最新の暗号(WPA3)をサポートしない場合がある。組織は機器更新計画を立てるべきです。

- ブラウザ拡張による強制HTTPSは一部サイトで動作しないことがあるため、その場合は別手段を検討してください。

決断フロー(簡易)

flowchart TD

A[公共Wi‑Fiに接続しようとしている] --> B{SSIDは公式か?}

B -- いいえ --> C[接続しない]

B -- はい --> D{重要作業か?}

D -- はい --> E[テザリングや信頼VPNへ切替]

D -- いいえ --> F[VPNを有効にしてHTTPS確認]

F --> G[必要なら作業実施、終わったらログアウト]

E --> G

C --> H[代替手段を検討]よくある質問

Q: 公共Wi‑Fiで最も安全な行動は何ですか?

A: 重要なログインや金融取引は避けるか、自前の回線(テザリング)か信頼できるVPNを必ず使うことです。

Q: 無料のVPNは使っても大丈夫?

A: 無料VPNはログ方針や運営が不明瞭な場合が多いので、信頼できる有料サービスか自社運用のVPNを推奨します。

Q: ホットスポットのSSIDが似ているときはどうする?

A: 店舗スタッフに正しいSSIDを確認するか、レシートや公式掲示物で照合してください。

まとめ

- 公共のWi‑Fiは便利だがリスクを伴う。基本防御としてHTTPSとVPNを組み合わせる。

- 自動接続を無効にし、SSIDや接続ポータルの正当性を確認する習慣をつける。

- 組織は出先でのアクセスルールを整備し、ユーザー教育とインシデント対応を準備する。

画像クレジット: Christoph Scholtz, JackPotte via Wikimedia, Miraceti via Wikimedia, RRZEIcons via Wikimedia, Zcool via FreeDesignFile, Sean MacEntee via Flickr