Slopsquatting: come funziona e come proteggersi

Se hai sentito parlare di questo termine inquietante, probabilmente ti stai chiedendo che cos’è lo slopsquatting e in che modo potrebbe riguardarti. Questo attacco è spesso difficile da individuare, ma esistono pratiche concrete per evitarlo e mantenere più sicuro il tuo sviluppo software.

Che cos’è lo slopsquatting

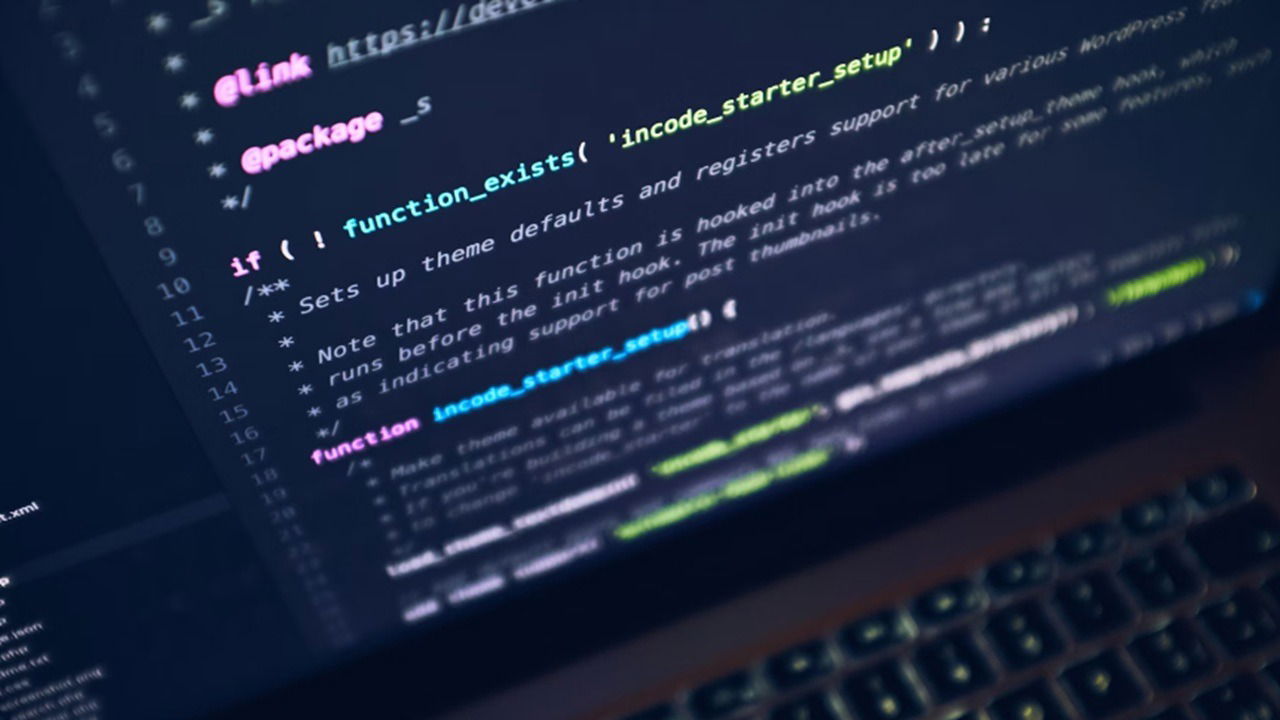

Lo slopsquatting nasce dalle “allucinazioni” dell’AI: quando un modello genera contenuti inventati. In questo contesto, gli strumenti di intelligenza artificiale suggeriscono nomi di pacchetti open source che in realtà non esistono.

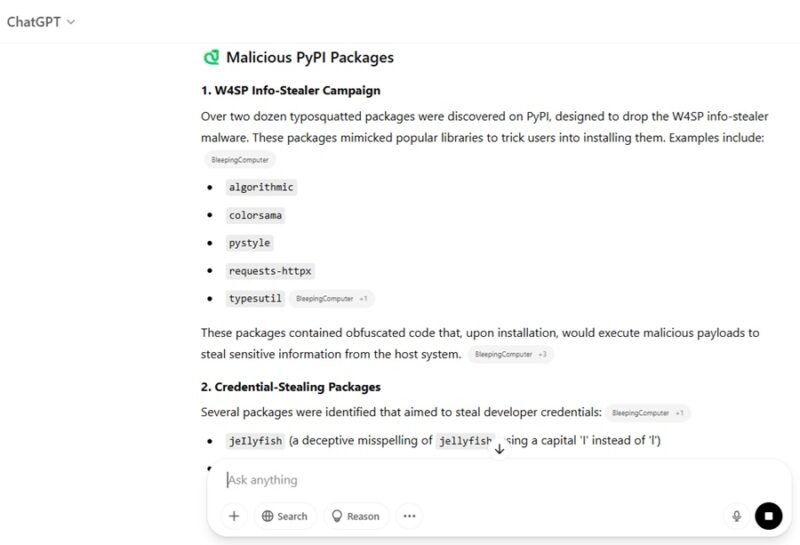

I criminali informatici hanno osservato che molte di queste allucinazioni sono ripetitive. Sfruttano questa debolezza creando pacchetti malevoli con quei nomi inventati e li caricano su host di repository affidabili come GitHub, npm o PyPI. Quando uno sviluppatore chiede al suo assistente AI un pacchetto da usare, il chatbot può suggerire uno di quei nomi “allucinati” che i criminali hanno già predisposto.

Il risultato è che lo sviluppatore aggiunge inconsapevolmente una dipendenza malevola al proprio software. All’esecuzione, il pacchetto può eseguire codice dannoso, esfiltrare dati, installare backdoor o prendere il controllo dei dispositivi su cui è eseguito il codice.

È importante notare che il fenomeno non riguarda solo errori ortografici: molti nomi inventati non presentano typo evidenti. Perciò la difesa richiede più di un semplice controllo ortografico.

Perché è efficace contro gli sviluppatori

- Le AI sono diventate strumenti integrati nel flusso di lavoro degli sviluppatori: suggerimenti veloci riducono i tempi di ricerca.

- Le allucinazioni possono ripetersi: gli attaccanti scelgono nomi che le AI tendono a suggerire con costanza.

- Gli autori dei pacchetti malevoli usano descrizioni plausibili, versioning e file di metadati per sembrare legittimi.

Anche se alcune AI producono meno allucinazioni di altre, nessuna offre garanzie totali: la prudenza rimane fondamentale.

Segnali di allarme da osservare

Sia che tu sia uno sviluppatore professionista, occasionale o principiante, sei potenzialmente a rischio. Lo slopsquatting è una variante del typosquatting: la differenza tra un pacchetto legittimo e uno malevolo può essere una singola lettera, oppure nessuna differenza apparente. Ecco cinque segnali di allarme da tenere a mente:

- Leggere variazioni ortografiche nei nomi dei pacchetti — non è una regola certa ma è un campanello d’allarme.

- Assenza di discussioni, issue o feedback — un pacchetto nuovo può essere legittimo, ma l’assenza totale di attività è sospetta.

- Avvisi o commenti negativi da altri sviluppatori — cerca recensioni, issue tracker e thread social.

- Mancata raccomandazione su più piattaforme AI — prova lo stesso prompt su più assistenti: se solo uno suggerisce quel nome, indaga.

- Descrizioni confuse o vaghe — i pacchetti malevoli spesso hanno descrizioni tecniche deboli o generiche.

Important: non fidarti ciecamente della presenza di un pacchetto su un repository come prova di sicurezza. Anche repository affidabili possono ospitare contenuti malevoli o pacchetti compromessi.

Le precauzioni più importanti

Anche sapendo cosa cercare, lo slopsquatting può restare difficile da individuare. Poiché è un fenomeno nuovo e in evoluzione, le contromisure automatiche non sono ancora perfette. Finché non diventeranno diffuse, adotta queste tre barriere principali:

- Esegui sempre codice sospetto in un ambiente sandbox sicuro

- Usa macchine virtuali come VirtualBox o VMware per isolare l’esecuzione; sono gratuite e configurabili.

- Valuta soluzioni cloud-based o PaaS che offrono ambienti isolati per testare dipendenze (ad esempio Replit per prototipi, mentre le soluzioni professionali variano a seconda del linguaggio).

- Regola snapshot e rollback: ripristina lo stato della VM dopo ogni test per rimuovere artefatti.

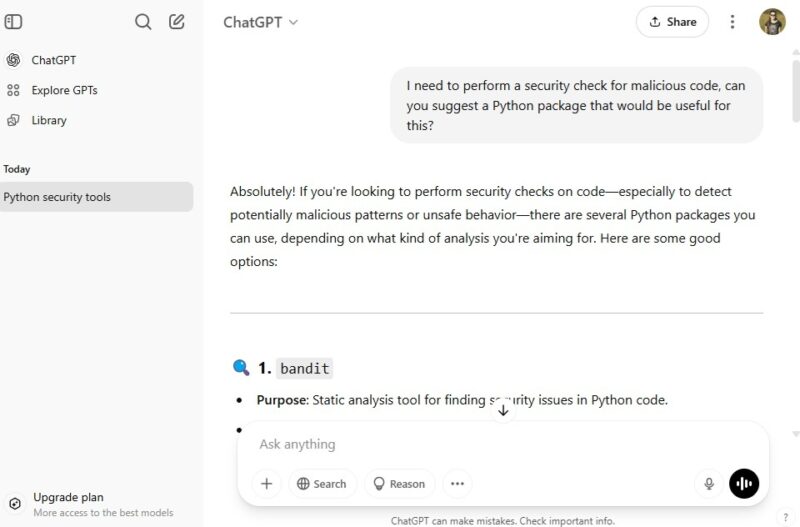

- Usa strumenti di scansione e analisi delle dipendenze

- Installa plugin/browser extension o scanner che controllino le dipendenze prima del download. Esistono estensioni che confrontano il nome del pacchetto con repository ufficiali e segnali di rischio.

- In ambienti CI/CD, integra scanner che bloccano build quando le dipendenze non passano criteri di sicurezza.

- Verifica manuale e cross-check prima di accettare suggerimenti AI

- Fai una rapida ricerca web, cerca riferimenti nel codice sorgente, controlla il repository e le firme degli autori.

- Controlla il numero di download, le dipendenze del pacchetto e i commit recenti.

- Condividi sospetti con la community e con il supporto della piattaforma AI per contribuire al miglioramento dei modelli.

Checklist operativa per sviluppatori (ruolo-based)

Sviluppatore junior

- Non installare pacchetti suggeriti dall’AI senza controllo.

- Esegui il test in una sandbox.

- Chiedi a un senior di revisionare.

Sviluppatore senior / Tech lead

- Integra scansioni automatiche in CI.

- Definisci policy per l’approvazione delle dipendenze.

- Documenta e diffondi casi sospetti.

DevOps / SRE

- Automatizza la quarantena di build con dipendenze non verificate.

- Mantieni immagini base minimaliste e firmate.

- Implementa monitoraggio per comportamenti anomali delle applicazioni.

Responsabile sicurezza

- Avvia campagne di formazione su slopsquatting.

- Gestisci il canale per la segnalazione e la comunicazione agli utenti.

Metodo rapido per verificare un pacchetto: passaggi essenziali

- Controlla la correttezza del nome e la presenza su repository ufficiali (npm, PyPI, Maven Central).

- Esamina metadata: autore, data di pubblicazione, changelog, numero di versioni.

- Leggi il codice sorgente (se disponibile) e cerca funzioni sospette: network I/O non giustificato, esecuzione di comandi di sistema, esfiltrazione dati.

- Verifica le issues e le pull request: attività e conversazioni sono indicatori di legittimità.

- Esegui il pacchetto in sandbox e monitora attività di rete e file I/O.

- Se sospetto, segnala il pacchetto e rimuovilo dalle dipendenze.

Esempio di flow decisionale (diagramma)

flowchart TD

A[AI suggerisce un pacchetto] --> B{Esiste sul repository ufficiale?}

B -- Sì --> C{Autore e metadata plausibili?}

B -- No --> X[Non installare; sandbox e investigare]

C -- Sì --> D[Scanner automatico in CI]

C -- No --> X

D --> E{Scanner OK?}

E -- Sì --> F[Revisione codice e test in sandbox]

E -- No --> X

F --> G{Comportamento sospetto in sandbox?}

G -- No --> H[Approvare e aggiungere alla lista consentiti]

G -- Sì --> X

X --> I[Segnalare e rimuovere; notifica alla community]Come rispondere a un incidente di slopsquatting: runbook essenziale

- Isola la build e disattiva versioni distribuite sospette.

- Identifica le release che includono la dipendenza malevola e ripristina a versioni precedenti sicure.

- Analizza in sandbox il pacchetto compromesso per comprendere impatto e indicatori di compromissione (IoC).

- Aggiorna regole e scanner per bloccare il nome del pacchetto e varianti note.

- Comunica la compromissione agli utenti interessati; fornisci istruzioni operative per mitigazione.

- Segnala il pacchetto al repository e alla piattaforma AI per migliorare i filtri.

Importante: durante la mitigazione non cancellare prove forensi; conserva log e snapshot per analisi.

Quando le contromisure falliscono: esempi e controesempi

Contromisure che possono non bastare:

- Solo un controllo ortografico: perché molti nomi allucinati non sono typo.

- Affidarsi esclusivamente a un singolo scanner: i falsi negativi esistono.

- Usare esclusivamente suggerimenti AI senza verifiche manuali: la fiducia automatica è il vettore principale dell’attacco.

Contromisure che funzionano insieme: isolamento, scansione multilivello (statico + dinamico), revisione umana e condivisione rapida delle segnalazioni.

Piccola guida per team e policy

- Definisci un processo di approvazione delle dipendenze: chi può autorizzare l’uso in produzione.

- Mantieni una whitelist centralizzata per i pacchetti critici e una blacklist per nomi sospetti.

- Forma il team: sessioni pratiche su come riconoscere pacchetti malevoli.

Criteri di verifica prima dell’approvazione (Criteri di accettazione)

- Il pacchetto esiste su almeno un repository ufficiale con storia di commit.

- Autore o organizzazione verificata e con attività passata.

- Nessuna attività malevola rilevata in analisi dinamica in sandbox.

- Scansione automatizzata priva di avvisi critici.

Glossario in una riga

- Allucinazione AI: contenuto inventato da un modello che appare plausibile ma è falso.

- Typosquatting: attacco che sfrutta errori di battitura nei nomi di dominio o pacchetti.

- Slopsquatting: variante di typosquatting basata su nomi di pacchetti suggeriti dall’AI.

- Sandbox: ambiente isolato per eseguire codice senza compromettere il sistema principale.

Sintesi e azioni consigliate

- Non fidarti ciecamente di suggerimenti AI: verifica sempre.

- Automatizza la scansione delle dipendenze e isola i test in sandbox.

- Definisci policy, condividi segnalazioni e aggiorna gli strumenti di sicurezza.

Se diventi vittima di slopsquatting, segnala il pacchetto ovunque possibile (social, repository, supporto AI) e contribuisci a documentare il caso: la condivisione protegge la comunità.

Summary:

- Verifica i nomi dei pacchetti e i loro metadata.

- Usa sandbox e scanner multilivello.

- Condividi segnalazioni e integra policy di approvazione delle dipendenze.