Malware a livello kernel: cos’è e come proteggersi

Indice

- Cos’è il malware a livello kernel

- Come funziona e perché è pericoloso

- Strategie di difesa essenziali

- Abilitare Secure Boot e TPM 2.0

- Attivare Virtualization-Based Security (VBS)

- Impostare User Account Control al massimo

- Mantenere sistema, driver e BIOS aggiornati

- Usare account standard per l’uso quotidiano

- Eseguire scansioni all’avvio (boot-time scan)

- Evitare programmi rischiosi

- Sintomi di infezione rilevanti

- Cosa fare se il PC è infetto

- Runbook per incidente e rollback

- Quando reinstallare Windows

- Reflashing BIOS e cancellazione CMOS

- Checklist per ruoli (Utente domestico, IT, Amministratore di sistema)

- Matrice di rischi e mitigazioni

- Esempi di fallimento e approcci alternativi

- Mini-metodologia per analisi forense iniziale

- Glossario rapido

- Note su privacy e conformità per l’UE

Cos’è il malware a livello kernel

Il kernel è il componente centrale del sistema operativo che gestisce le interazioni tra hardware e software. Opera in una modalità privilegiata chiamata “kernel mode”, che gli consente accesso completo a memoria, CPU, dispositivi e risorse critiche. Quando un malware si installa o manipola il kernel, parliamo di malware a livello kernel.

Definizione rapida: malware a livello kernel = codice malevolo eseguito con privilegi del kernel, capace di controllare componenti critiche del sistema e di eludere molti strumenti di sicurezza in user mode.

Come funziona e perché è pericoloso

Operando al livello più basso del sistema, questo tipo di malware può:

- Sostituire o intercettare chiamate di sistema (syscalls).

- Nascondere file, processi e connessioni di rete dai tooling tradizionali.

- Modificare driver e firmware per persistere anche dopo reboot o reinstallazioni superficiali.

- Manipolare il comportamento del bootloader o del firmware per prima del caricamento dell’OS.

Esempi comuni:

- Kernel rootkit: permette accesso remoto nascosto e modifica delle API del kernel per rendere invisibile il codice malevolo.

- Bootkit: infetta il Master Boot Record (MBR) o il firmware per eseguire codice malevolo prima dell’OS.

- Trojan in kernel-mode: trojan che operano con privilegi elevati per disattivare protezioni o rubare dati.

- Ransomware a livello kernel: crittografa o blocca accesso al sistema utilizzando privilegi kernel.

Importante: il malware a livello kernel è difficile da rilevare dall’interno del sistema infetto perché può alterare le stesse funzioni che gli strumenti di rilevamento usano per ispezionare il PC.

Strategie di difesa essenziali

La buona notizia è che l’installazione di malware a livello kernel è tecnicamente complessa e normalmente richiede privilegi elevati, exploit noti o accesso fisico. Tuttavia, una buona configurazione riduce drasticamente il rischio.

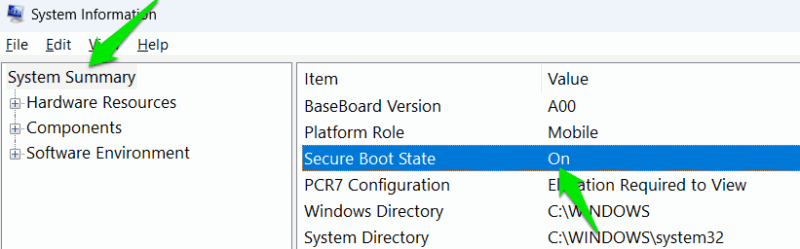

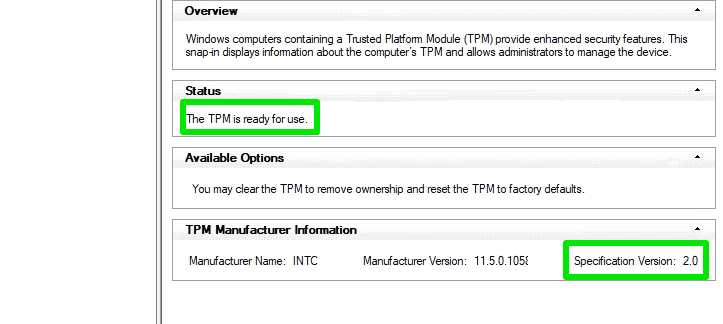

Abilitare Secure Boot e TPM 2.0

Secure Boot e TPM 2.0 sono due contromisure fondamentali. Secure Boot verifica le firme digitali del software al boot, bloccando codice non firmato. TPM 2.0 è un chip che memorizza misure crittografiche del processo di avvio e può rilevare modifiche non autorizzate.

Per verificare Secure Boot: cerca “system information” in Windows Search e apri l’app System Information. Controlla il valore Secure Boot State in System Summary; deve essere On.

Per verificare TPM: premi Windows + R e digita tpm.msc. La sezione Status dovrebbe indicare “The TPM is ready for use” e Specification Version dovrebbe essere 2.0.

Se disattivati, abilita le funzioni in BIOS/UEFI sotto la categoria Security. Nota: TPM è hardware — alcuni PC più vecchi potrebbero non averlo.

Attivare Virtualization-Based Security (VBS)

VBS sfrutta la virtualizzazione hardware per isolare processi critici in un ambiente protetto (una “containerizzazione” a livello kernel). Questo costringe il malware a superare un ulteriore confine per manipolare le risorse protette.

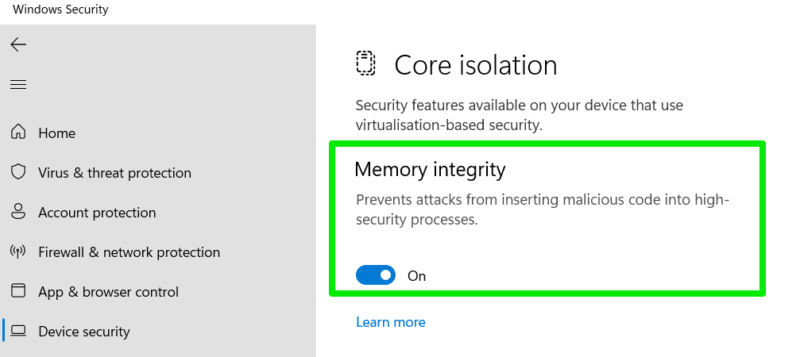

Apri Windows Security -> Device Security -> Core isolation e attiva Memory integrity.

Impostare User Account Control (UAC) al massimo

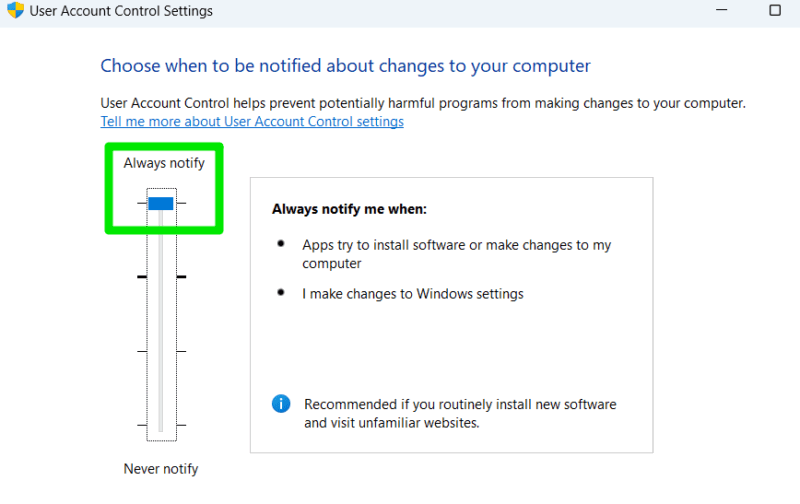

UAC impedisce alle app di modificare il sistema senza autorizzazione. Impostalo su “Always notify” per ridurre il rischio che un’app ottenga privilegi elevati senza tuo consenso.

Cerca “uac” e seleziona Change User Account Control settings. Sposta il cursore su Always notify.

Mantenere sistema, driver e BIOS aggiornati

Le vulnerabilità sfruttate per ottenere l’accesso al kernel sono spesso corrette tramite patch. Aggiorna regolarmente:

- Windows tramite Windows Update.

- Driver hardware, specialmente driver critici (schede di rete, storage, GPU).

- BIOS/UEFI: aggiornalo solo se l’update risolve problemi rilevanti o vulnerabilità documentate; fai attenzione perché l’aggiornamento del firmware è operativo e potenzialmente rischioso.

I driver sono un vettore comune perché vengono caricati presto durante il boot e possono eseguire codice a livello kernel.

Usare account standard per l’uso quotidiano

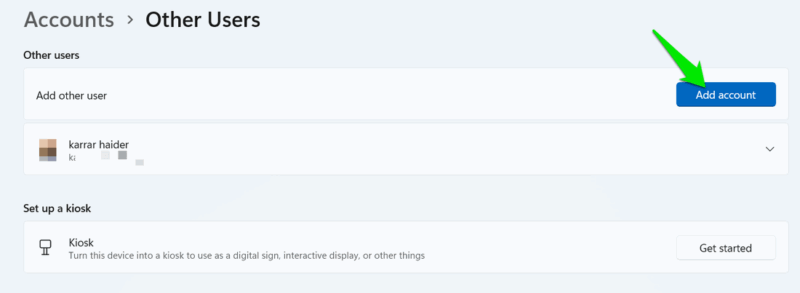

Lavora quotidianamente con un account standard e usa un account amministratore solo quando necessario. Questo limita la superficie d’attacco per malware che cerca l’elevazione dei privilegi.

Per creare un account standard: Impostazioni -> Accounts -> Other Users -> Add account e seleziona Standard account.

Eseguire scansioni all’avvio (boot-time scan)

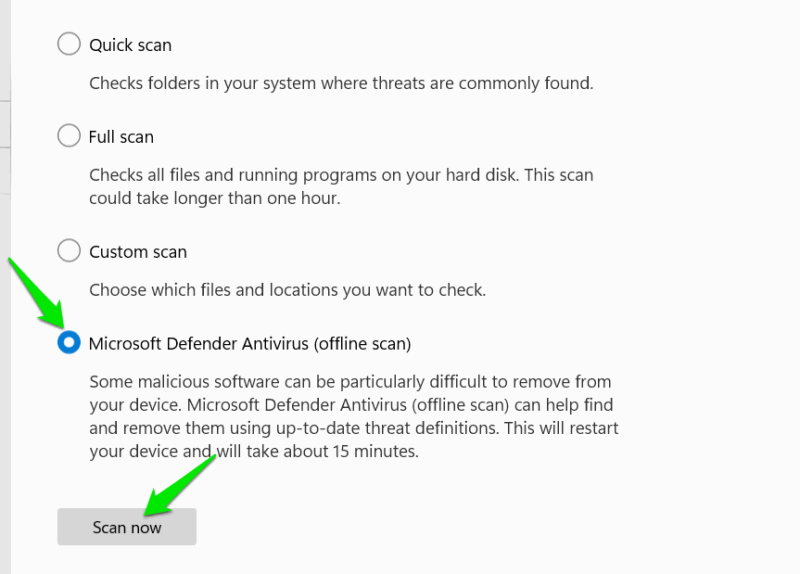

Una scansione offline (boot-time) controlla il disco prima che l’OS venga caricato, individuando malware che cerca di nascondersi fino a quando l’OS è attivo.

Windows Security -> Virus & threat protection -> Scan options -> Microsoft Defender Antivirus (offline scan) -> Scan now.

Evitare programmi rischiosi

Non eseguire software non verificato, crack, software pirata o programmi che richiedono la disattivazione di protezioni di sicurezza. Questi sono vettori tipici per l’installazione di codice kernel malevolo.

Nota: se un programma chiede di disabilitare Secure Boot, antivirus o altre protezioni, è un segnale d’allarme.

Sintomi di infezione rilevanti

Segnali che potrebbero indicare un’infezione a livello kernel:

- BSOD frequenti e instabilità del sistema.

- CPU o I/O disco elevati senza motivi apparenti.

- Processi, file o connessioni di rete nascosti agli strumenti di sistema.

- Modifiche del comportamento del bootloader o richieste di credenziali insolite all’avvio.

- Software di sicurezza disattivato o non funzionante senza spiegazioni.

Questi segnali non sono univoci per il malware kernel, ma richiedono un’indagine approfondita.

Cosa fare se il PC è infetto

Se sospetti un’infezione a livello kernel, agisci con cautela e rapidità. Ecco un runbook operativo che segue best practice generali.

Runbook per incidente e rollback

- Isola la macchina dalla rete (scollega cavo Ethernet e disattiva Wi‑Fi). Riduci rischio di lateral movement o esfiltrazione dati.

- Documenta i sintomi: log di sistema, momenti di crash, messaggi BSOD, process list, output di netstat/connessioni. Copia i log su un supporto esterno solo se la copia non peggiora la compromissione.

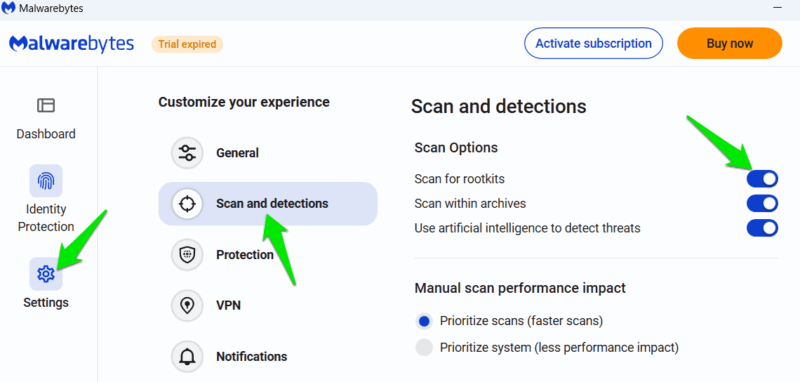

- Esegui una scansione con uno strumento endpoint che supporti la rimozione rootkit (es. Malwarebytes con Scan for rootkits abilitato). Abilita la funzione rootkit nelle impostazioni di scansione.

- Esegui una scansione offline (boot-time) con Microsoft Defender o un altro AV che offre questa funzione. Se trovi elementi malevoli, segui le istruzioni del tool per rimuoverli.

- Se la rimozione automatica fallisce o i sintomi permangono, prepara un backup dei dati critici (solo file non eseguibili e non sospetti). Preferisci file personali e documenti; evita di trasferire eseguibili o immagini disco potenzialmente infette.

- Reinstalla Windows con un’installazione pulita (formattazione completa del disco di sistema). Non ripristinare un’immagine del sistema sospetta.

- Dopo reinstallazione, aggiorna immediatamente Windows, driver e BIOS/UEFI prima di riconnettere la macchina a reti esterne.

- Se sospetti infezione del firmware/BIOS o persistente persistenza a livello hardware, prendi in considerazione il reflashing del BIOS con firmware ufficiale o la sostituzione della scheda madre. Rivolgiti a supporto professionale se non sei esperto.

Quando reinstallare Windows

Reinstalla in questi casi:

- Strumento antivirale non riesce a rimuovere l’infezione o i sintomi persistono.

- Evidenze di persistenza attraverso reboot o immagini di sistema.

- Segni di compromissione del bootloader.

Esegui installazione pulita usando supporti ufficiali Microsoft e non ripristinare backup immagine creati dopo la possibile infezione.

Reflashing BIOS e cancellazione CMOS

Se un bootkit o un firmware infetto persiste, reflashing del BIOS/UEFI con firmware ufficiale (scaricato dal sito del produttore) può essere necessario. Cancellare la CMOS (rimozione batteria o jumper) resetta config, ma non rimuove firmware malevoli.

Avvertenza: reflashing sbagliato può rendere inutilizzabile il dispositivo. Se non sei pratico, affidati a un servizio tecnico qualificato.

Checklist per ruoli

Utente domestico:

- Attiva Secure Boot e TPM se disponibili.

- Abilita Memory integrity in Windows Security.

- Usa account standard per attività quotidiane.

- Evita software pirata e download sospetti.

- Esegui scan offline occasionali.

Professionista IT / Helpdesk:

- Mantieni procedure per reflashing BIOS approvate.

- Fornisci immagini di sistema pulite e note di ripristino sicure.

- Usa strumenti di scansione forense e isolare endpoint compromessi.

Amministratore di sistema:

- Implementa MDM e hardening delle policy di sicurezza.

- Abilita VBS su macchine aziendali compatibili.

- Pianifica patching regolari per OS, driver e firmware.

Matrice di rischi e mitigazioni

| Rischio | Probabilità | Impatto | Mitigazioni principali |

|---|---|---|---|

| Exploit di driver non aggiornati | Media | Alto | Gestione driver, WHQL signed drivers, central patching |

| Bootkit / Firmware infetto | Bassa | Molto alto | Secure Boot, firmware signing, reflashing controllato |

| Privilege escalation locale | Media | Alto | UAC rigoroso, account standard, VBS |

| Infezione via software pirata | Media | Alto | Policy di uso software, formazione utenti |

Esempi di fallimento e approcci alternativi

Contromisura che può fallire: solo affidarsi a un antivirus in esecuzione in user mode. Il malware kernel può rendere inefficace questa misura. Approccio alternativo: utilizzare scansioni offline, rootkit removers e VBS.

Contromisura che può essere controproducente: aggiornare in modo automatico BIOS senza verifiche. Se il fornitore rilascia un BIOS difettoso, può causare danni. Approccio alternativo: testing controllato e deployment graduale.

Mini-metodologia per analisi forense iniziale

- Conserva l’evidenza: crea un’immagine bit‑for‑bit del disco prima di effettuare modifiche invasive (se possibile).

- Raccogli log di sistema, dump di memoria (se sicuro) e output di strumenti come autoruns, sigcheck e strumenti antirootkit.

- Confronta misure TPM/secure boot attese con lo stato corrente per identificare manipolazioni.

- Analizza driver e moduli kernel caricati; cerca firme e hash noti.

- Se necessario, coinvolgi un team forense con strumenti proprietari e competenze di reverse engineering.

Glossario rapido

- Kernel: nucleo del sistema operativo che gestisce risorse hardware.

- Rootkit: software che nasconde la presenza di malware.

- Bootkit: rootkit che opera durante il processo di avvio.

- TPM: Trusted Platform Module, chip per misure crittografiche del boot.

- VBS: Virtualization-Based Security.

Note su privacy e conformità per l’UE

Se il sistema compromesso contiene dati personali identificabili (DPI), applica il principio di minimizzazione quando esegui copie e backup per l’analisi. Documenta le attività e, se necessario, notificalo all’ufficio della protezione dati interno e alle autorità competenti secondo le leggi locali e il Regolamento generale sulla protezione dei dati (GDPR).

Riepilogo finale

- Il malware a livello kernel è pericoloso perché opera con i massimi privilegi.

- Misure preventive chiave: Secure Boot, TPM 2.0, VBS, UAC, aggiornamenti regolari e account standard.

- In caso di infezione: isolamento, scansione con rootkit remover e scan offline, reinstallazione pulita e valutazione del firmware; considera assistenza professionale per reflashing BIOS.

Image credit: Freepik. All screenshots by Karrar Haider.