Passkey Apple: guida pratica per iPhone, iPad e Mac

Le passkey Apple sostituiscono le password tradizionali usando coppie di chiavi pubblica/privata e la verifica biometrica (Face ID/Touch ID). Sincronizzate tramite iCloud Keychain, eliminano il rischio principale del phishing perché il dispositivo verifica prima la legittimità del sito. Questa guida spiega come attivarle, creare passkey su Mac e iPhone/iPad, recuperarle se perdi il dispositivo e come adottarle come utente, amministratore o sviluppatore.

Sommario

- Che cosa sono le passkey Apple

- Dispositivi compatibili

- Come usare le passkey su iPhone, iPad e Mac

- Come recuperare una passkey se perdi un dispositivo

- Quando le passkey non bastano e alternative

- Checklist per utenti, amministratori e sviluppatori

- Guida di migrazione per siti e app

- Privacy, sicurezza e GDPR

- Domande frequenti

Important: prima di abilitare iCloud Keychain assicurati di avere 2FA attivo sul tuo Apple ID. Senza 2FA non potrai usare la sincronizzazione sicura delle passkey.

Che cosa sono le passkey Apple?

Le passkey sono una forma moderna di autenticazione basata su crittografia a chiave pubblica. Invece di digitare una password, il tuo dispositivo crea una coppia di chiavi: una privata conservata sul dispositivo e una pubblica memorizzata dal servizio (sito o app). Quando accedi, il servizio richiede una prova crittografica dal tuo dispositivo. Il dispositivo verifica prima che il servizio sia legittimo e poi firma la richiesta con la chiave privata dopo aver verificato la tua identità con Face ID, Touch ID o codice.

Definizione rapida: una passkey è una credenziale FIDO che usa chiavi pubblica/privata e verifica locale tramite biometria o PIN.

Come funzionavano le password tradizionali

Nell’approccio classico l’utente inserisce username e password; il server confronta il valore con quello memorizzato (o confronta l’hash). La sicurezza si basa sulla segretezza della password e sulla protezione del database del server. Questo modello presenta punti di vulnerabilità: furto di database, phishing (il sito malevolo chiede la password) e riutilizzo delle credenziali.

Con due fattori (2FA) si aggiunge un secondo livello, ma il primo fattore rimane ancora una password che può essere rubata o ingannata.

Come funzionano le passkey

Le passkey risolvono il problema del primo fattore: non c’è più una segreta digitata che può essere intercettata. Il flusso semplificato:

- Il dispositivo crea una coppia di chiavi (privata/pubblica) durante la registrazione.

- Il server memorizza la chiave pubblica associata al tuo account.

- Per l’accesso il server invia una sfida al browser o all’app.

- Il dispositivo verifica che il dominio o l’app siano legittimi.

- Se la verifica riesce, l’utente conferma la propria identità con Face ID, Touch ID o codice.

- Il dispositivo firma la sfida con la chiave privata.

- Il server verifica la firma usando la chiave pubblica.

Poiché la chiave privata non esce mai dal dispositivo e il dispositivo verifica il sito prima di firmare, il phishing è molto più difficile.

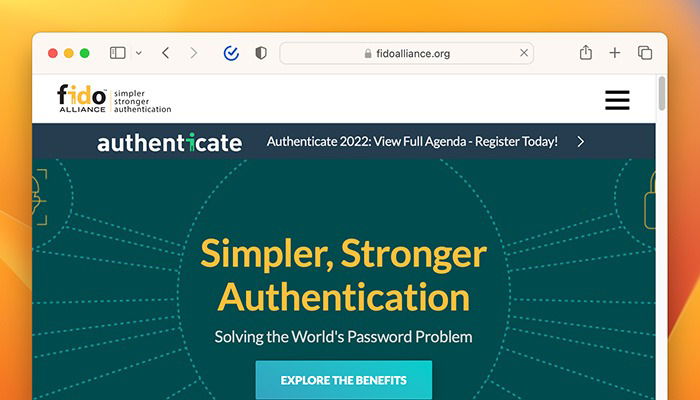

Note: la tecnologia è basata sui protocolli FIDO2/WebAuthn, uno standard aperto supportato da molti vendor.

Quali dispositivi supportano le passkey?

Apple ha introdotto il supporto alle passkey in iOS 16, iPadOS 16 e macOS Ventura. Se il tuo dispositivo può installare queste versioni o successive, puoi usare le passkey Apple grazie a iCloud Keychain.

Tuttavia, le passkey non sono esclusive di Apple: lo standard è stato sviluppato e promosso dalla FIDO Alliance. Anche Google e Microsoft hanno annunciato supporto su Android e Windows; molti browser moderni e piattaforme già supportano WebAuthn.

Se usi più ecosistemi (es. iPhone e PC Windows), le passkey possono comunque funzionare: esistono modalità per autenticare tramite QR code o sincronizzare credenziali cross-platform quando i servizi lo supportano.

Nota: alcuni siti devono implementare il supporto FIDO/WebAuthn prima che tu possa salvare o usare una passkey su quel servizio.

Prerequisiti: attivare iCloud Keychain

Per sincronizzare le passkey tra dispositivi Apple serve iCloud Keychain. Ecco come attivarlo.

- Su iPhone/iPad: Impostazioni → [tuo nome] → iCloud → Portachiavi → attiva iCloud Keychain.

- Su Mac: menu → Impostazioni di Sistema → (tua foto/name) → iCloud → attiva Portachiavi.

All’attivazione ti verrà richiesto di attivare l’autenticazione a due fattori (2FA) se non è già attiva. iCloud Keychain usa una forma di escrow cifrata per permettere il recupero sicuro delle credenziali.

Come usare le passkey su Mac

Abilitare Portachiavi

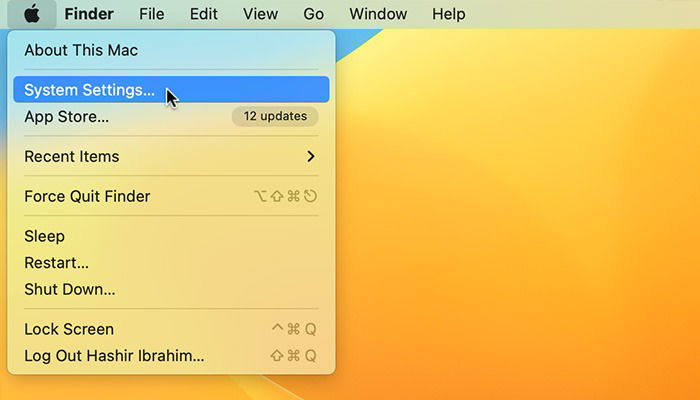

- Clicca in alto a sinistra e scegli Impostazioni di Sistema.

- Dal pannello laterale clicca sul tuo nome per aprire Apple ID.

- Attiva Portachiavi.

Dopo l’abilitazione potresti dover verificare la tua identità con 2FA.

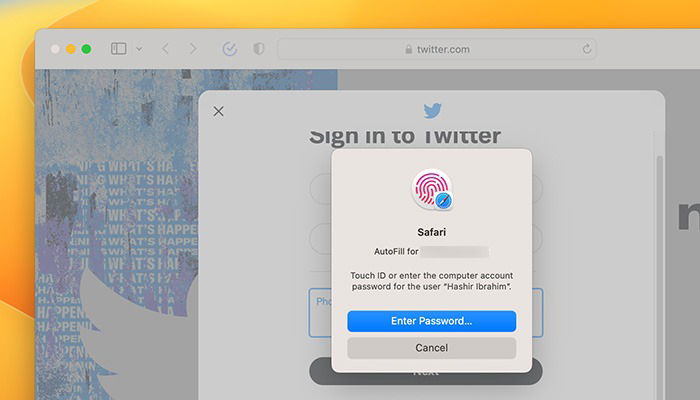

Creare una passkey su Mac

- Visita il sito o apri l’app che supporta FIDO/WebAuthn.

- Clicca Registrati/Sign Up o Accedi.

- Inserisci le informazioni richieste o usa l’Autofill.

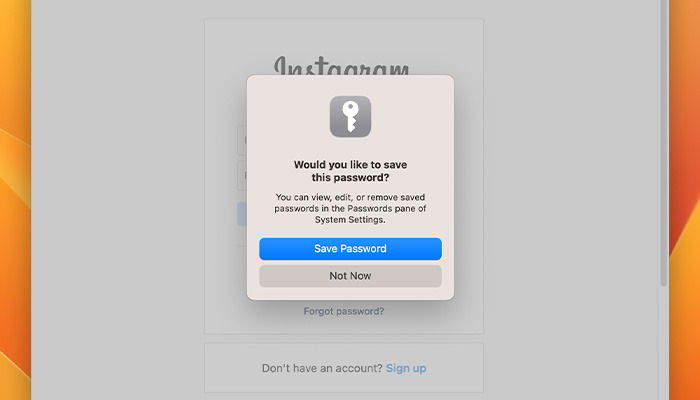

- Quando appare la richiesta, scegli Salva passkey (o equivalente) e verifica con Touch ID/Face ID.

D’ora in poi, per accedere potrai scegliere “Continua” per usare la passkey e confermare con la biometria.

Come usare le passkey su iPhone e iPad

Abilitare le opzioni password

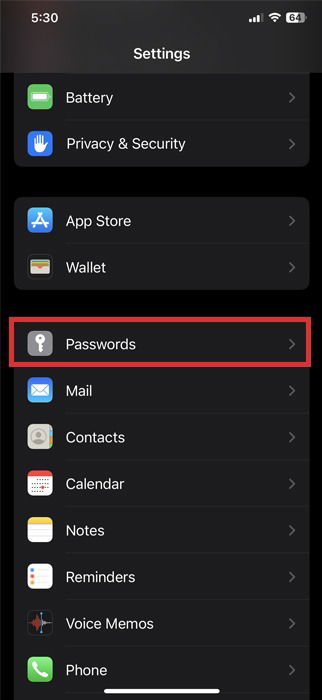

- Apri Impostazioni → Password.

- Tocca Opzioni password.

- Assicurati che “Riempimento automatico password” sia attivo e che “iCloud Passwords & Portachiavi” sia abilitato.

Dopo aver abilitato Keychain, ti verrà richiesto di confermare con 2FA.

Creare una passkey su iPhone/iPad

- Vai al sito o all’app che supporta il login con passkey.

- Tocca Registrati/Sign Up o Accedi.

- Compila i campi o usa Autofill.

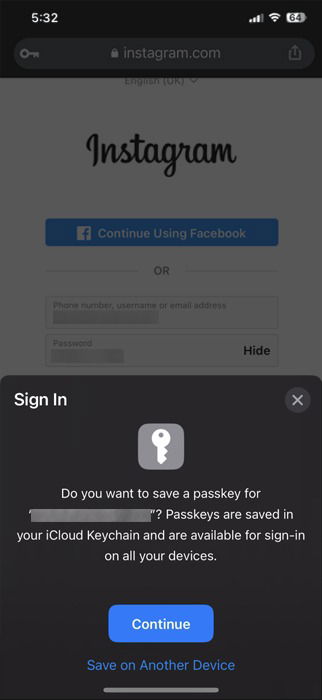

- Quando richiesto, conferma di voler salvare la passkey e verifica con Face ID/Touch ID.

La passkey verrà sincronizzata su tutti i dispositivi Apple collegati al tuo account iCloud.

Recupero delle passkey se perdi un dispositivo

Se perdi un dispositivo, puoi ancora accedere dai tuoi altri dispositivi Apple grazie a iCloud Keychain. Se perdi l’unico dispositivo, puoi recuperare le credenziali ripristinando iCloud Keychain su un nuovo dispositivo tramite l’”escrow” di iCloud, che richiede l’autenticazione del tuo Apple ID.

Procedura di recupero semplificata:

- Accedi con Apple ID su un nuovo dispositivo.

- Se l’account non è fidato, inserisci il codice SMS inviato al numero di telefono di recupero.

- Fornisci la password del dispositivo (se richiesta).

- iCloud Keychain sincronizzerà le passkey dopo la verifica.

Attenzione: dopo 10 tentativi falliti di autenticazione per sbloccare l’escrow, Apple elimina gli record di Keychain per motivi di sicurezza.

Quando le passkey non bastano: limiti e controesempi

Le passkey risolvono molti problemi, ma non sono una panacea universale.

- Siti legacy: se un sito non implementa WebAuthn/FIDO non puoi usare passkey.

- Account condivisi: in scenari con account condivisi (es. accesso temporaneo), le passkey legate a dispositivi individuali possono essere meno pratiche rispetto a password temporanee.

- Dispositivi offline: alcune operazioni richiedono accesso al servizio di fiducia del sito; senza connettività potrebbero non funzionare i flussi che richiedono sincronizzazione.

- Disastri di account: se perdi tutte le prove di identità e non hai backup o dispositivi fidati, il recupero può essere complesso.

Alternative quando le passkey non sono disponibili:

- Password più 2FA (temporaneo)

- Autenticazione basata su token hardware (YubiKey, security keys compatibili FIDO)

- Single sign-on aziendale (SAML/OAuth) con gestione centralizzata delle credenziali

Checklist: cosa fare come utente, amministratore e sviluppatore

Role-based checklist — azioni pratiche e priorità.

Utente (consumer):

- Attiva 2FA per il tuo Apple ID.

- Abilita iCloud Keychain su tutti i dispositivi Apple.

- Aggiorna iOS/iPadOS/macOS alle versioni che supportano le passkey.

- Usa Face ID/Touch ID e un codice sicuro sul dispositivo.

- Conserva un metodo di recupero (numero telefono o dispositivo fidato).

Amministratore IT (aziendale):

- Valuta il supporto per passkey nei servizi critici.

- Implementa linee guida per account condivisi e accesso temporaneo.

- Prepara una procedura di recovery per utenti che perdono dispositivi.

- Consiglia dispositivi e policy MDM che supportino passkey e 2FA.

Sviluppatore / Product Owner:

- Aggiungi supporto WebAuthn/FIDO al flusso di autenticazione.

- Verifica il corretto handling delle challenge e dei domini.

- Fornisci una UX chiara per la creazione e l’uso delle passkey.

- Testa scenari cross-platform e fallback per utenti non compatibili.

Guida di migrazione per siti e app: cosa fare per adottare passkey

Mini-methodology per l’adozione tecnica:

- Valutazione: analizza l’architettura di autenticazione attuale.

- Progettazione: definisci flussi di registrazione, login e recovery usando WebAuthn.

- Implementazione: integra librerie FIDO/WebAuthn lato server e client.

- Test: esegui test di accettazione su browser, app iOS/Android e su scenari di attacco.

- Rollout: pubblica il supporto come opzione (mantieni password come fallback durante la transizione).

- Monitoraggio: registra metriche d’adozione e report di fallimenti.

Decisione tecnica: offrire le passkey come opzione iniziale e mantenere password tradizionali come fallback riduce i rischi di interruzione per gli utenti.

Casi di test e criteri di accettazione

Esempi di test utili prima del rilascio.

- Registrazione passkey valida: l’utente deve poter registrare una passkey e accedere successivamente senza password.

- Fallback funziona: se il browser non supporta WebAuthn, il flow con password deve restare disponibile.

- Cross-device: passkey salvata su iPhone deve essere disponibile su Mac tramite iCloud Keychain.

- Recovery: simulare la perdita di un dispositivo e testare il recupero tramite dispositivo fidato.

- Phishing test: emulare attacco di phishing per verificare che il dispositivo rifiuti richieste da domini non autorizzati.

Criteri di accettazione:

- 95% dei flussi di registrazione devono completarsi senza errori per utenti reali (obiettivo qualitativo da adattare al team).

- I fallimenti critici devono avere diagnosi chiare e path di recovery.

Sicurezza e hardening

Best practice per aumentare la sicurezza delle passkey e dell’infrastruttura:

- Abilitare 2FA obbligatorio per gli account privilegiati.

- Usare HTTPS/TLS forte su tutti i domini che gestiscono autenticazione.

- Limitare tentativi di autenticazione e loggare eventi sospetti.

- Proteggere i secret server-side e rotare le chiavi del server con politiche definite.

- Fornire formazione agli utenti per evitare social engineering e riconoscere richieste di autenticazione sospette.

Privacy e note GDPR (per i siti che gestiscono utenti europei)

Le passkey riducono la quantità di dati sensibili memorizzati lato server (non si archiviano password). Tuttavia, i processi devono rispettare i principi GDPR:

- Minimizzazione: memorizza solo la chiave pubblica e i metadati strettamente necessari.

- Trasparenza: informa gli utenti su come funziona la passkey e su come possono recuperare o cancellare le credenziali.

- Sicurezza: applica misure tecniche e organizzative adeguate per proteggere i dati di autenticazione.

- Diritti degli utenti: prevedi funzionalità per la rettifica e la cancellazione dei metadati dell’account.

Importante: non è necessario conservare chiavi private sul server — ciò facilita la conformità rispetto alle password tradizionali.

Matrice di compatibilità e suggerimenti di migrazione

- Browser moderni (Safari, Chrome, Edge, Firefox): supportano WebAuthn.

- Mobile: iOS 16+, Android 9+/con implementazioni aggiornate.

- Server: usare librerie mature WebAuthn (es. per Node.js, Python, Java) e gestire challenge/response correttamente.

- Fallback: mantenere il login con password + 2FA per gli utenti non compatibili o procedere a una migrazione graduale.

Domande frequenti

Posso usare una passkey su un dispositivo non Apple?

Sì. Se la passkey è salvata sul tuo iPhone puoi generare un QR code dal sito web (opzione Other Sign-In Options) e scansionarlo con l’iPhone per autorizzare il login. Molte piattaforme stanno inoltre offrendo sincronizzazione cross-platform.

Apple può leggere le mie passkey?

No. Le passkey sono memorizzate in iCloud Keychain e sono crittografate end-to-end. Apple non può leggere le tue chiavi private.

Le passkey sostituiranno tutte le password?

Potenzialmente sì, ma la migrazione richiede che siti e app adottino lo standard FIDO/WebAuthn. Durante la transizione molti servizi offriranno entrambe le opzioni.

Cosa succede se dimentico il codice del mio dispositivo o il Face ID non funziona?

Devi poter autorizzare il recupero con un dispositivo o numero di telefono fidato associato al tuo Apple ID. In scenari estremi contatta l’assistenza Apple per le procedure di recupero dell’account.

Vantaggi e impatto: valore pratico

Fact box:

- Riduzione del rischio di phishing: alto (la verifica del sito impedisce firme verso domini malevoli).

- Migrazione: graduale, richiede lavoro su server.

- Esperienza utente: migliore — meno inserimento di password e meno reset.

- Interoperabilità: in crescita grazie allo standard FIDO/WebAuthn.

Suggerimenti finali e playbook rapido

Playbook utente rapido:

- Aggiorna i dispositivi a versioni compatibili.

- Attiva 2FA su Apple ID.

- Abilita iCloud Keychain e verifica il funzionamento.

- Registra passkey sui servizi che le supportano.

- Mantieni un device fidato o numero di recupero aggiornato.

Playbook sviluppatore rapido:

- Aggiungi WebAuthn come opzione di autenticazione.

- Testa su Safari, Chrome e mobile.

- Offri UX chiara e fallback con password + 2FA.

- Documenta la migrazione per gli utenti.

Riepilogo

- Le passkey Apple utilizzano chiavi pubblica/privata e biometria per autenticare senza password.

- Sono sincronizzate da iCloud Keychain e riducono significativamente il rischio di phishing.

- Richiedono che i siti applichino lo standard FIDO/WebAuthn per essere usate.

- Prepara policy di recovery, test di compatibilità e una migrazione graduale.

Image credit: Unsplash. Tutti gli screenshot di Hashir Ibrahim.