RatOn: come funziona il malware Android e come proteggersi

Che cos è RatOn

RatOn è un Remote Access Trojan per Android che non si limita a dare controllo remoto al malintenzionato. Integra automazioni per rubare credenziali, trasferire fondi e intercettare pagamenti contactless tramite attacchi relay NFC. Quando non trova obiettivi o ha portato a termine le operazioni di furto, mostra una schermata di tipo ransomware per impedire l accesso all utente e ottenere un pagamento estorsivo.

Definizione rapida: un Remote Access Trojan è un tipo di malware che permette a un attaccante di prendere il controllo di un dispositivo da remoto.

Capacità principali

- Fake overlay: sovrapposizioni false su app bancarie e wallet crypto per carpire credenziali e seed phrase.

- Trasferimenti automatici: una volta ottenuto l accesso, simula i tocchi necessari per inviare denaro.

- Attacco relay NFC: intercetta la comunicazione contactless in tempo reale consentendo pagamenti a distanza su un terminale POS diverso.

- Componente ransomware: blocca lo schermo e mostra messaggi estorsivi. Non cifra necessariamente i dati, ma blocca l accesso e genera panico.

Come si diffonde

RatOn viene distribuito principalmente tramite sideload. Gli autori usano pagine false che imitano il Google Play Store e app a contenuto adulto per convincere le vittime a installare il file APK. Le pagine fraudolente aprono il browser e richiedono il download esterno, mentre i link ufficiali aprono sempre l app del Play Store.

Segnale pratico: se un link apre il browser invece dell app Play Store e chiede di scaricare un APK, è quasi certamente una truffa.

Permessi che contano di più

Gestire con attenzione il permesso Accessibilità

RatOn si affida in larga parte al servizio Accessibilità per leggere lo schermo, interagire con elementi dell interfaccia e mantenere la persistenza. Questo permesso rende qualunque app potenzialmente molto potente e pericolosa se usata male.

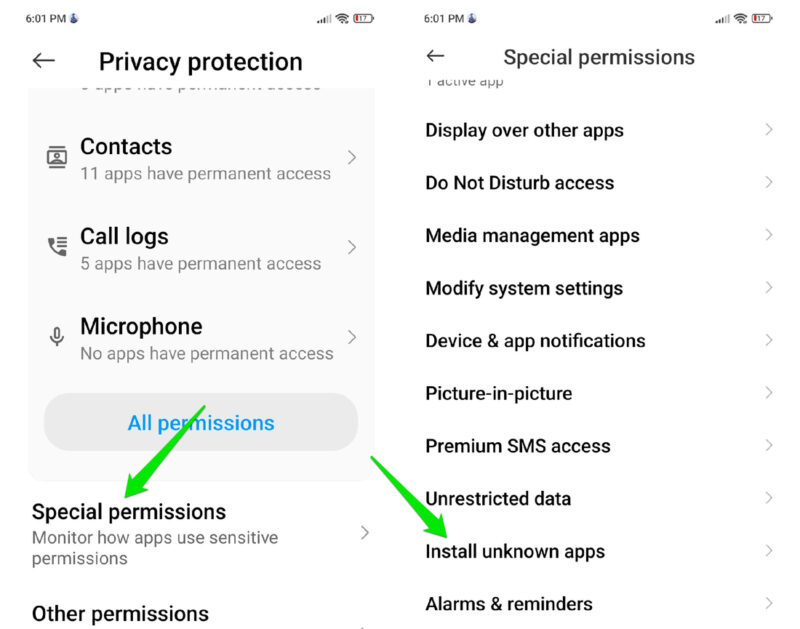

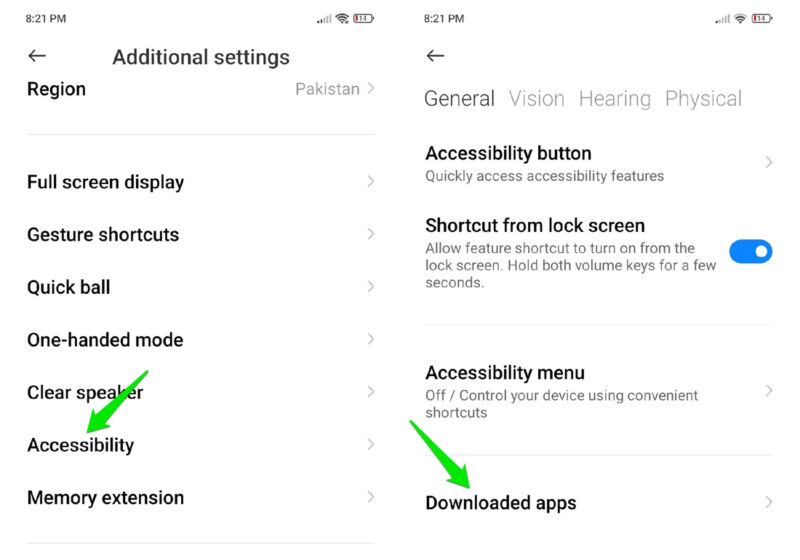

Dove controllarlo: Impostazioni → Accessibilità → App scaricate o App installate.

Regole pratiche:

- Non concedere mai Accessibilità ad app che non conosci o che sono state sideloadate.

- Concedere Accessibilità solo a strumenti che automatizzano funzioni a cui ti affidi e che hanno una provenienza verificabile.

Disabilitare NFC quando non serve

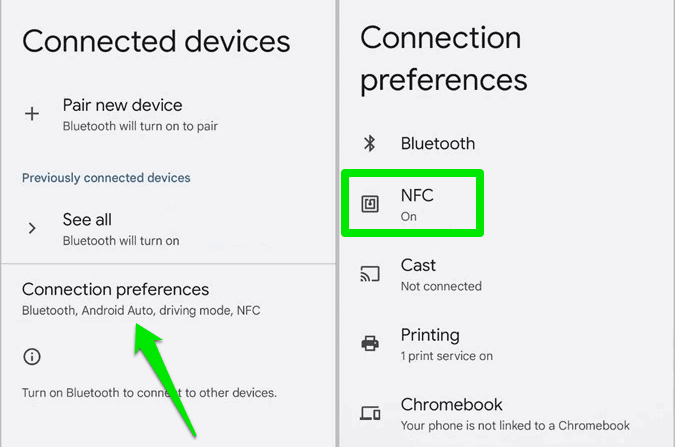

Per limitare il rischio di attacchi relay NFC tieni l NFC spento quando non lo usi.

Dove: Dispositivi connessi → Preferenze di connessione → NFC. Se ricevi richieste di pagamento inaspettate o prompt strani, sospendi ogni interazione e verifica l origine.

Protezioni e buone pratiche per l utente

- Evita il sideload: scarica app solo dal Play Store ufficiale o da store affidabili.

- Controlla dove si apre il link: link al Play Store aprono l app Play Store, non il browser.

- Revoca il permesso Installa app sconosciute su tutte le app: Impostazioni → Protezione privacy → Permessi speciali → Installa app sconosciute.

- Non dare Accessibilità ad app sconosciute.

- Disattiva NFC quando non lo usi.

- Usa un wallet hardware per criptovalute; le transazioni richiedono la chiave fisica.

- Usa password manager fidati che riempiono campi solo per domini o app riconosciute.

- Mantieni sistema operativo e app aggiornate.

- Fai backup regolari e memorizza le informazioni sensibili in modo sicuro offline.

Controlli pratici giornalieri

- Verifica se ci sono app installate che non ricordi.

- Controlla i permessi Accessibilità e Installa app sconosciute.

- Disabilita NFC quando non usi pagamenti contactless.

- Controlla le sessioni di accesso e notifiche della banca o exchange.

Esempi quando le contromisure falliscono

Counterexample 1: l utente scarica involontariamente l APK di un app apparentemente legittima e concede Accessibilità. Anche con NFC spento, RatOn può sfruttare overlay per rubare credenziali.

Counterexample 2: l utente usa wallet mobile senza hardware wallet e accetta un prompt che Riverira il seed. Il password manager non interviene se l utente inserisce manualmente le chiavi in un overlay fraudolento.

Alternative: sicurezza multilivello con hardware wallet, autenticazione a più fattori esterna e monitoraggio delle attività di pagamento.

Playbook rapido per incidenti su dispositivo personale

- Isola il dispositivo: attiva modalità aereo, disattiva Wi Fi e dati mobili.

- Non inserire più credenziali né autorizzare pagamenti.

- Riavvia in modalità provvisoria per impedire l avvio automatico di app di terze parti.

- Disinstalla le app recenti o sospette. Se non è possibile, rimuovi i permessi critici (Accessibilità, Installazione da sorgenti sconosciute).

- Cambia password importanti da un dispositivo sicuro: email, banca, exchange crypto.

- Contatta banca e fornitori di servizi per bloccare conti e carte se necessario.

- Se il dispositivo resta compromesso, considera il ripristino ai dati di fabbrica dopo aver salvato un backup pulito.

- Ripristina solo da backup verificati, preferibilmente creati prima dell infezione.

- Segnala l incidente alle autorità competenti e, se previsto, al CERT locale.

Criteri di accettazione per un ripristino riuscito

- Il dispositivo avvia e mostra la schermata di blocco regolarmente.

- Nessuna app sconosciuta è installata.

- Permessi Accessibilità e Installazione da sorgenti sconosciute disattivati.

- Login a servizi finanziari protetti con MFA e password nuove.

Checklist per ruoli diversi

End user:

- Non aprire link sospetti.

- Verificare che i link di app aprano il Play Store.

- Disattivare NFC quando non necessario.

- Usare password manager e wallet hardware.

Amministratore IT:

- Bloccare l installazione da fonti esterne tramite policy MDM.

- Monitorare dispositivi per comportamenti anomali e overlay UI.

- Fornire procedure di ripristino e backup aziendali.

Team SOC:

- Monitorare traffico outbound e connessioni verso C2 conosciute.

- Allertare su pattern di automazione di click e sequenze UI ripetute.

- Coordinare contromisure e threat hunting su endpoint mobile.

Metodo rapido per indagine tecnica

- Raccolta indicatori: elenco app installate, log di sistema, registri di rete se disponibili.

- Identificazione: cercare overlay, processi con Accessibilità attivo, richieste di installazione da browser.

- Contenimento: isolare dispositivo, revocare permessi, disabilitare app sospette.

- Eradicazione: disinstallare APK malevoli, ripristinare impostazioni di sicurezza.

- Ripristino: reinstallare app da sorgenti verificate, cambiare credenziali critiche.

- Post mortem: aggiornare policy e formazione su vettore di attacco.

Test case e accettazione per verifica post incidente

- TC1: dopo ripristino, nessun overlay appare durante l accesso alla banca.

- TC2: password manager riempie campi solo per app ufficiali.

- TC3: NFC disattivato per impostazione predefinita e non attivabile senza autorizzazione dell utente.

- TC4: nessuna app con Accessibilità abilitata oltre a quelle approvate.

Matrice rischio e mitigazioni (qualitativa)

- Rischio: furto fondi bancari. Probabilità: media. Impatto: alto. Mitigazione: MFA, aggiornamenti, password manager, limitare permessi.

- Rischio: furto crypto via seed phrase. Probabilità: media. Impatto: alto. Mitigazione: hardware wallet, mai inserire seed su dispositivi con Accessibilità abilitata.

- Rischio: estorsione tramite schermata ransomware. Probabilità: bassa-media. Impatto: medio. Mitigazione: backup, procedure di ripristino, non pagare estorsioni senza valutazione.

Privacy e considerazioni per la normativa europea

Se il dispositivo aziendale o personale contiene dati di terzi o clienti, valutare l impatto sulla protezione dei dati e segnalare eventuali violazioni secondo le norme GDPR se i dati personali sono stati compromessi. Documentare tutte le azioni intraprese e mantenere traccia delle comunicazioni con le autorità e i fornitori di servizi.

Glossario rapido

- RAT: Remote Access Trojan, malware che consente controllo remoto.

- Overlay: sovrapposizione grafica usata per ingannare l utente.

- Sideloading: installazione di app da fonti esterne al Play Store.

- Seed phrase: insieme di parole che permette l accesso a un wallet crypto.

- Relay NFC: intercettazione della comunicazione contactless per riprodurla altrove.

Quando considerare il ripristino completo

Se non riesci a rimuovere il malware con le procedure indicate, o se il dispositivo continua a mostrare comportamenti anomali anche dopo la rimozione dell app sospetta, il ripristino ai dati di fabbrica è l opzione più sicura. Prima di procedere, salva backup importanti e assicurati che siano privi di eseguibili sospetti.

Sommario e passi consigliati da mettere in pratica oggi

- Verifica subito le impostazioni di Installa app sconosciute e Accessibilità.

- Disabilita NFC quando non serve.

- Installa e configura un password manager e, per crypto, adotta un hardware wallet.

- Evita sideload e istruisci familiari o colleghi sui rischi delle pagine false del Play Store.

Importante: non pagare riscatti senza consulenza. Il pagamento non garantisce il ripristino e può incentivare ulteriori attacchi.