Attacco FileFix: come funziona il download dello StealC infostealer e come proteggersi

Questo articolo spiega passo passo come funziona la variante recente dell’attacco FileFix che scarica lo StealC infostealer (simile a EDDIESTEALER), perché è pericoloso e cosa fare prima, durante e dopo un’infezione. Include anche checklist per utenti e team IT, un playbook di incidente, una breve matrice dei rischi e una mini-glossario.

Che cos’è un attacco FileFix (breve definizione)

Un attacco FileFix sfrutta il meccanismo del file system e le aspettative dell’utente per eseguire comandi o codice senza lasciare file persistenti su disco. Spesso utilizza tecniche di social engineering che inducono l’utente a incollare un percorso o un comando che a sua volta avvia PowerShell o altro interprete che scarica ed esegue codice in memoria.

Come funziona la nuova variante che scarica StealC — passo dopo passo

Di seguito il flusso osservato nelle campagne recenti:

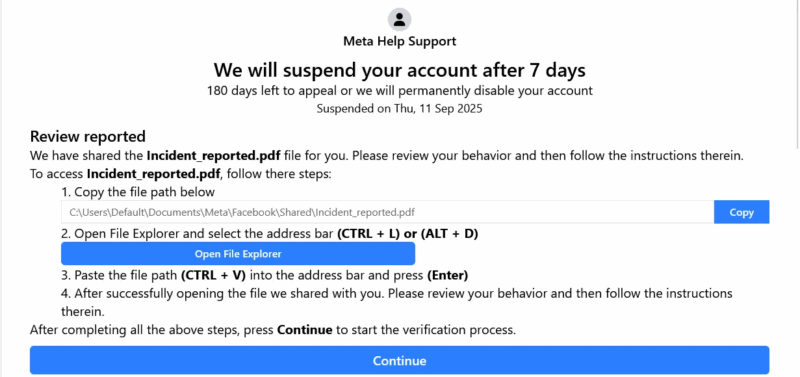

La vittima viene indotta su una pagina di phishing (per esempio un finto avviso di sospensione account) e le viene chiesto di copiare un percorso da incollare in Esplora file per vedere un “report”.

Il percorso copiato è più lungo di quanto visibile: contiene spazi finali o sequenze nascoste che aggiungono un payload quando incollato. L’utente vede solo la parte iniziale del percorso, quindi non sospetta nulla.

L’atto di eseguire o aprire quel percorso attiva un comando che chiama PowerShell per scaricare un file immagine (o altri artefatti) apparentemente innocuo.

L’immagine contiene dati nascosti (steganografia o campi encoded). PowerShell decodifica il contenuto nascosto e carica lo script finale in memoria.

Lo script finale inietta lo StealC infostealer in memoria: raccoglie cookie dei browser, credenziali salvate, dati di wallet crittografici, e cattura screenshot delle applicazioni attive. Poiché non vengono scritti file persistenti su disco, le soluzioni tradizionali basate su firma possono non rilevarlo.

Importante: la tecnica non è limitata a pagine che imitano Facebook — qualsiasi campagna di phishing può sfruttarla per distribuire differenti payload.

Perché è particolarmente pericoloso

- Esecuzione in memoria: evita molte scansioni basate su file e timbrature statiche.

- Social engineering: sfrutta la fiducia dell’utente con istruzioni apparentemente innocue (“copia/incolla il percorso”).

- Bypass di Mark of the Web (MoTW): varianti recenti hanno aggirato protezioni che normalmente avvisano gli utenti per file scaricati.

Prevenzione: comportamenti e impostazioni da applicare subito

Mai incollare comandi o percorsi richiesti da terzi: non inserire stringhe suggerite in:

- Esegui (Win+R)

- Prompt dei comandi (CMD)

- PowerShell

- Esplora file

- Box di ricerca del sistema

Se devi eseguire qualcosa, digita manualmente il percorso o chiedi una spiegazione tecnica dettagliata prima di procedere.

Indirizzo pratico — account utente standard: usa un account non amministratore per le attività quotidiane. L’elevazione dei privilegi dovrebbe avvenire solo quando strettamente necessaria.

Rinoltra la sicurezza di PowerShell:

- Imposta ExecutionPolicy su AllSigned o RemoteSigned per limitare l’esecuzione di script non firmati.

- Attiva il Constrained Language Mode dove possibile per limitare le capacità di script non approvati.

- Lascia attivo AMSI (Antimalware Scan Interface) per la scansione dei contenuti in memoria.

Usa soluzioni EDR/antivirus con ispezione della memoria in tempo reale: questi strumenti possono rilevare comportamenti sospetti che non lasciano traccia su disco.

Formazione e simulazioni di phishing: periodiche campagne di awareness riducono la probabilità che gli utenti seguano istruzioni sospette.

Cosa fare se pensi di aver eseguito il comando maligno (sequenza da seguire)

Segui esattamente questi passi, nell’ordine indicato:

Scollega immediatamente il dispositivo dalla rete (Wi‑Fi e cavo Ethernet). Questo limita la possibilità che l’infostealer esfiltri dati verso il server di comando e controllo (C2).

Usa un altro dispositivo pulito (PC o smartphone non collegato alla rete compromessa) per cambiare le password degli account usati sul PC compromesso (posta, social, servizi finanziari). Non usare il dispositivo sospetto per il reset delle credenziali.

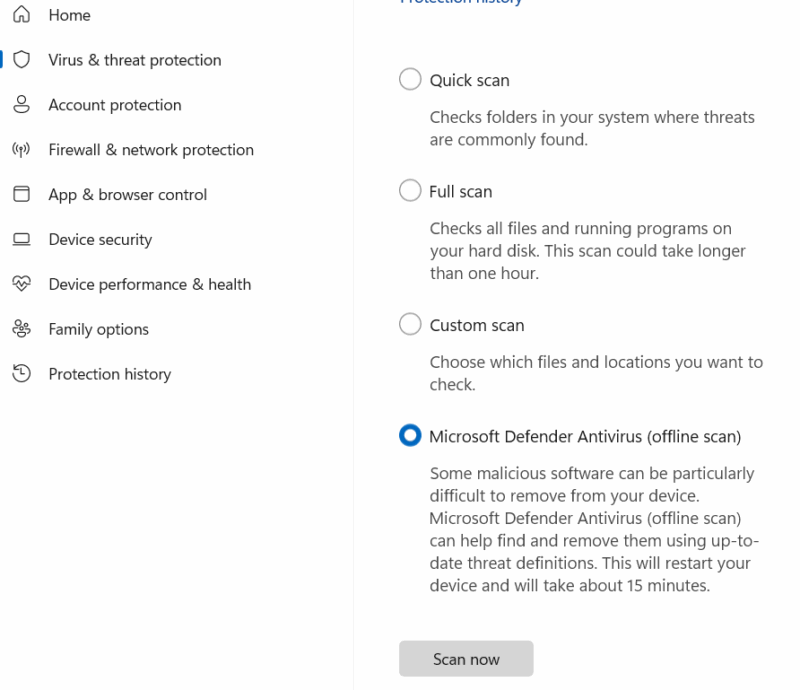

Esegui una scansione offline di Microsoft Defender:

- Apri Cerca e digita “Sicurezza di Windows”. Vai su Protezione da virus e minacce → Opzioni di scansione → Scansione offline di Microsoft Defender. Segui le istruzioni per riavviare in ambiente di scansione.

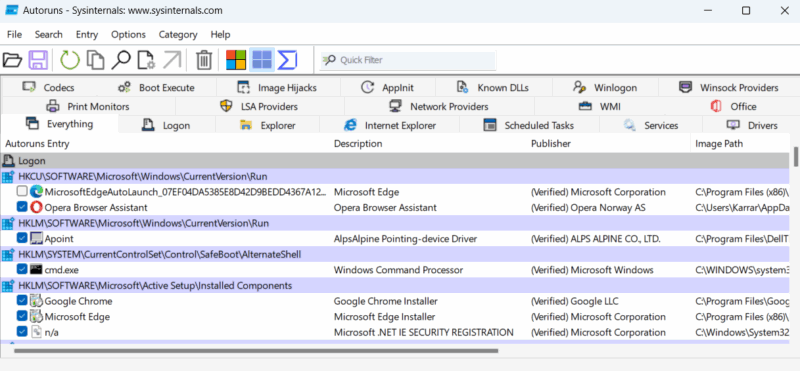

Analizza i processi e gli elementi di avvio:

- Scarica (da un dispositivo pulito) e trasferisci offline gli strumenti Sysinternals: Autoruns e Process Explorer.

- Avvia Autoruns per controllare voci di avvio persistenti e Process Explorer per vedere processi attivi non riconosciuti.

Se non riesci a rimuovere il componente malevolo con gli strumenti di scansione e rimozione, considera un ripristino/refresh di Windows o una reinstallazione pulita. Documenta le azioni e valuta il recupero da backup verificati.

Nota: non collegare nuovamente il dispositivo compromesso alla rete fino a che non sei sicuro che sia pulito o isolato per analisi forense.

Playbook operativo per team IT — runbook di incidente rapido

Fase 0 — Preparazione:

- Backup critici offline e verifica della capacità di recupero.

- Procedure per isolare macchine compromesse.

- Credenziali di emergenza e canali di comunicazione sicuri.

Fase 1 — Contenimento (0–30 minuti):

- Isolare l’host dalla rete.

- Revocare token/chiavi temporanee usate sul dispositivo.

- Identificare altri endpoint potenzialmente colpiti.

Fase 2 — Analisi (30–180 minuti):

- Acquisire immagini di memoria volatile (RAM) per analisi forense.

- Eseguire scansioni EDR/antivirus con focus su memory-only payload.

- Identificare indicatori di compromissione (IoC): URL, domini, hash degli script in memoria.

Fase 3 — Eradicazione (3–24 ore):

- Rimuovere processi malevoli e voci di avvio confermate.

- Se non possibile, ordinare reinstallazione dell’OS.

Fase 4 — Recupero e post‑incidente:

- Ripristinare da backup sicuri.

- Forzare reset password e MFA per account esfiltrati.

- Conduzione di debrief e aggiornamento delle regole EDR.

Fase 5 — Lezioni apprese:

- Aggiornare la formazione dei dipendenti.

- Implementare restrizioni su copia/incolla in strumenti remoti o policy di gruppo per bloccare comportamenti pericolosi.

Checklist rapida: cosa fare (ruoli)

Utente finale:

- Scollegare la macchina dalla rete.

- Non inserire credenziali sul dispositivo sospetto.

- Informare il team IT.

Amministratore IT:

- Isolare l’host.

- Catturare RAM e log.

- Eseguire scansione offline e analisi with EDR.

Analista di sicurezza / Incident responder:

- Analizzare dump di memoria per identificare payload StealC.

- Cercare IoC e bloccare domini/URL a livello di rete.

- Coordinate password reset e audit accessi.

Matrice del rischio e mitigazioni (valutazione qualitativa)

- Impatto alto, probabilità media: esfiltrazione credenziali e wallet → Mitigazione: MFA, reset credenziali, monitor accessi.

- Impatto medio, probabilità alta: perdita temporanea di confidenzialità (cookie/browser) → Mitigazione: scansione memoria, EDR con ispezione runtime.

- Impatto basso, probabilità variabile: persistenza limitata → Mitigazione: ripristino del sistema e restrizioni account.

Quando questa strategia fallisce e alternative

Counterexample: se un attaccante ha già ottenuto accesso amministrativo e ha distribuito payload persistenti tramite driver o firmware, i passi descritti potrebbero non sufficiente. In questi casi è necessaria una rimozione approfondita, coinvolgimento forense e il possibile wipe hardware.

Approccio alternativo: se l’organizzazione ha una soluzione EDR con isolamento di rete (quarantine isolamento host), usarla per contenere automaticamente prima dell’intervento manuale.

Mini‑metodologia per verificare sospetti URL/path

- Non cliccare o incollare nulla.

- Copia il link in un ambiente isolato (macchina virtuale non connessa alla rete aziendale) per analisi.

- Usa strumenti di decoding/steganografia per verificare se file apparentemente innocui contengono payload.

1‑linea glossario

- MoTW: Mark of the Web, metadato che indica che un file proviene da internet.

- C2: Command and Control, server usato dagli attaccanti per controllare malware.

Raccomandazioni tecniche rapide (che un admin può applicare subito)

- Abilitare Application Control (Device Guard/AppLocker) per limitare esecuzioni non autorizzate.

- Forzare MFA su tutti gli account privilegiati e rilevare login anomali.

- Configurare policy GPO per limitare la possibilità di incollare input in contesti sensibili dove possibile.

- Monitorare telemetria AMSI/EDR per chiamate sospette a funzioni di decoding/base64 e download di immagini da URL esterni.

Esempio di criteri di accettazione per la pulizia dell’host

- Nessun processo sospetto in esecuzione rilevato da Process Explorer.

- Nessuna voce sconosciuta nell’elenco di Autoruns.

- Scansione offline completata senza rilevamenti attivi.

- Reset di tutte le credenziali esposte e verifica dell’accesso.

Note finali e buone pratiche

- Sii scettico: qualsiasi richiesta non sollecitata di copiare/incollare percorsi o comandi è un segnale di allarme.

- Mantieni backup offline e testati: il ripristino è spesso il modo più rapido per tornare operativi in sicurezza.

- Aggiorna le regole EDR per riconoscere pattern di download-in-memory e comandi PowerShell sospetti.

Riassunto:

- Non incollare comandi su richiesta. Usa account standard.

- Rafforza PowerShell e usa antivirus/EDR con ispezione della memoria.

- Se compromesso: isola, cambia password da un dispositivo pulito, esegui scansione offline e valuta reinstallazione.

Important: la rapidità di reazione limita notevolmente l’impatto degli infostealer. Implementa le checklist e il playbook qui sopra per migliorare la prontezza della tua organizzazione.