Proteggersi dall'attacco FileFix su Windows

Che cos’è FileFix

FileFix è una tecnica di attacco che abusa del processo di salvataggio delle pagine web in formato HTML per bypassare alcune protezioni di Windows, come il Mark of the Web (MoTW). Se eseguito con successo, un FileFix può portare all’esecuzione di codice in locale (tramite file .hta), che apre la porta a ransomware, furto di credenziali e installazione di altro malware.

Definizione rapida: il Mark of the Web è un attributo che indica a Windows che un file proviene da Internet e dovrebbe essere trattato con maggiore attenzione di sicurezza.

Come funziona l’attacco FileFix

- L’avversario prepara una pagina web malevola.

- Tramite phishing o ingegneria sociale convince la vittima a usare “Salva con nome” e a salvare la pagina localmente.

- Se la pagina viene salvata con estensione .hta (HTML Application), Mshta può eseguire il contenuto come applicazione HTML senza le stesse verifiche di protezione che verrebbero applicate ad altri eseguibili.

- Se il browser o il processo di salvataggio non applica MoTW o non segnala l’origine Internet correttamente, le protezioni di Windows potrebbero non scattare.

- Quando l’utente apre il file salvato, il codice malevolo viene eseguito con i privilegi dell’utente corrente.

Il punto critico è convincere l’utente a salvare e, in alcuni casi, a rinominare il file con estensione .hta: tecniche di social engineering ben costruite possono raggiungere questo obiettivo.

Perché questo è pericoloso

- Le esecuzioni .hta possono eseguire comandi e script con i privilegi dell’utente attivo.

- L’attacco sfrutta una combinazione di abitudini utente (scaricare e rinominare file) e configurazioni predefinite che nascondono le estensioni.

- Anche soluzioni di sicurezza possono non bloccare il file se il MoTW non viene impostato correttamente dal browser.

Contromisure immediate per utenti non amministratori

Segui queste azioni per ridurre il rischio senza bisogno di permessi elevati.

1. Evita pagine web sospette

- Non cliccare link in email non richieste. Verifica mittente e URL passando il mouse sopra i link.

- Se una pagina web ti chiede di salvare file con nomi strani (es. “mfa-code.hta”), non farlo.

- Usa browser moderni (Chrome, Edge, Firefox) e mantieni la protezione contro phishing abilitata. Su Chrome attiva “Protezione avanzata” per rilevamento in tempo reale.

2. Mostra sempre le estensioni dei file in Windows

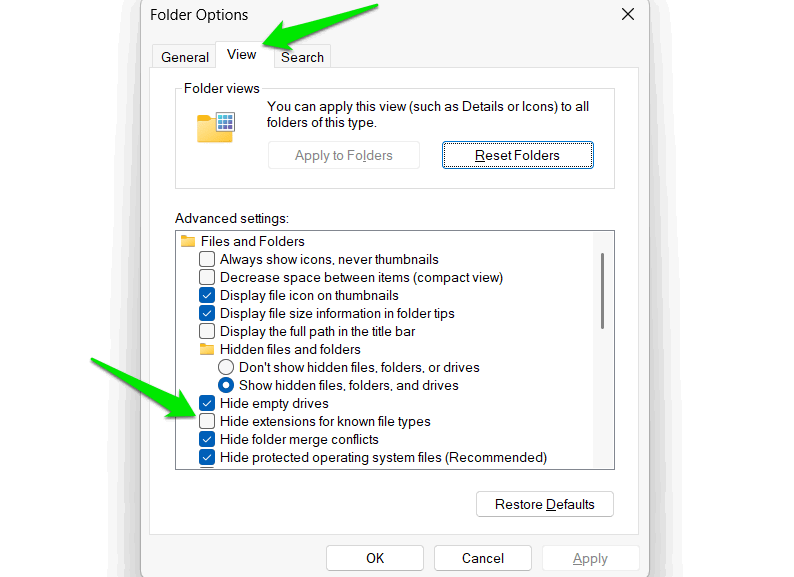

- Apri Esplora file → clic su “Vedi altro” (tre puntini) → Opzioni → scheda Visualizza.

- Deseleziona “Nascondi le estensioni per i tipi di file conosciuti”.

Questo ti permette di vedere subito se un file termina con .hta, .exe o qualsiasi altra estensione ingannevole.

3. Se non ti serve .hta, aprilo in un editor

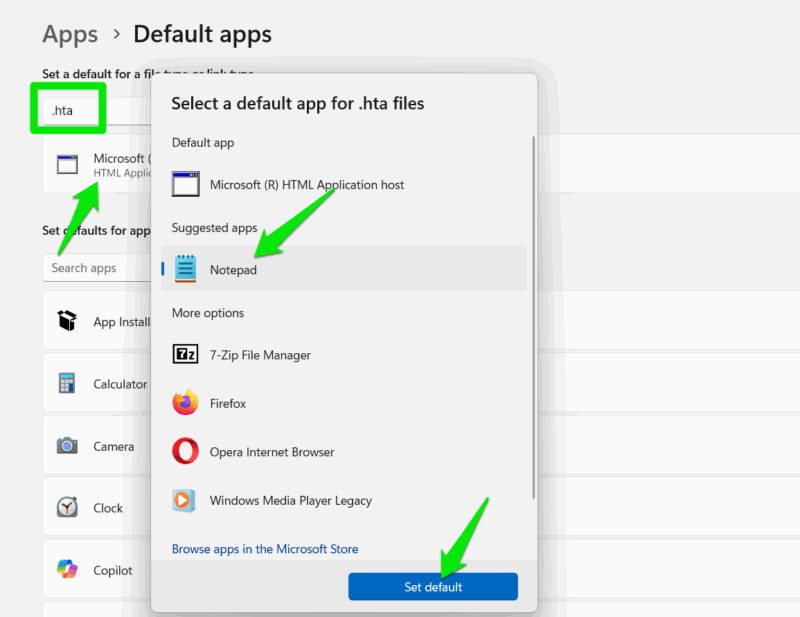

- Vai in Impostazioni → App → App predefinite.

- Cerca “.hta” sotto “Imposta un predefinito per tipo di file o link”.

- Sostituisci “Microsoft (R) HTML Application host” con Notepad o un altro editor di testo.

Ora i file .hta si apriranno come testo e non verranno eseguiti automaticamente.

Contromisure per amministratori e reparti IT

Le organizzazioni possono applicare politiche più restrittive e interventi centralizzati.

4. Disabilitare mshta.exe a livello di sistema

Per bloccare l’esecuzione di script .hta è possibile rinominare o rimuovere mshta.exe in:

- C:\Windows\System32\mshta.exe

- C:\Windows\SysWOW64\mshta.exe

Operazioni tipiche (richiedono privilegi amministrativi):

Windows CMD example:

:: prendere proprietà

takeown /f C:\Windows\System32\mshta.exe

icacls C:\Windows\System32\mshta.exe /grant Administrators:F

ren C:\Windows\System32\mshta.exe mshta.exe.disabledRipeti per SysWOW64. Per ripristinare, rinomina i file alla forma originale.

Nota importante: disabilitare mshta può interferire con script legittimi in ambienti legacy. Testa in ambiente di staging.

5. Applicare criteri di gruppo e Application Control

- Usare AppLocker o Windows Defender Application Control per bloccare l’esecuzione di mshta.exe o di file .hta.

- Distribuire impostazioni tramite Group Policy per rendere effettive le modifiche su più macchine.

6. Mantieni aggiornati Windows e i browser

Microsoft potrebbe correggere l’interazione tra salvataggio HTML e MoTW future patch. Gli aggiornamenti possono mitigare vulnerabilità sistemiche.

Quando queste contromisure possono fallire

- Se l’attaccante convince un amministratore a ignorare l’avviso e a eseguire il file.

- Se un’applicazione di terze parti reinstalla o ripristina mshta.exe.

- In ambienti dove sono necessari script .hta legittimi senza alternative di modernizzazione.

In questi casi è necessaria una strategia difensiva multilivello: formazione utenti, hardening endpoint e controllo delle applicazioni.

Esempio di Playbook operativo per incidente FileFix

- Isolare il dispositivo sospetto dalla rete.

- Non spegnere il dispositivo, documentare l’attività dell’utente e i file aperti.

- Effettuare un’immagine forense dell’unità.

- Analizzare i file .hta presenti e le timeline di creazione/chiusura.

- Se confermato attacco, avviare procedure di containment: reimpostare credenziali, ripristinare backup, notificare stakeholder.

- Applicare le mitigazioni descritte (disabilitare mshta, forzare visualizzazione estensioni) e distribuire update.

- Post-incident: revisione dei controlli, aggiorna policy e formazione.

Checklist ruolo-based

Per utenti finali:

- Non salvare pagine web senza verificare origine.

- Abilita la visualizzazione delle estensioni.

- Apri file sconosciuti solo con un editor.

Per amministratori:

- Valuta impatto di disabilitare mshta.

- Implementa AppLocker/WDAC dove possibile.

- Testa takeover/rename in ambiente di staging.

- Aggiorna procedure di risposta agli incidenti.

Test di accettazione per le mitigazioni

- Verificare che .hta si apra in Notepad su una macchina standard.

- Tentare di eseguire mshta.exe: l’operazione dovrebbe fallire o essere bloccata da policy.

- Controllare che le estensioni file siano sempre visibili per un utente moderno.

Piccola guida mentale per decidere l’azione

- Se sei un utente non tecnico: non salvare e non aprire file con estensioni sospette.

- Se sei IT in azienda: preferisci controlli centralizzati (AppLocker) a modifiche manuali su singole macchine.

- Se hai bisogno di .hta per compatibilità: isola quei sistemi e proteggili con endpoint hardening.

Glossario in una riga

- MoTW: marcatura che indica che un file proviene da Internet.

- .hta: HTML Application, file HTML eseguibile tramite mshta.exe.

- mshta.exe: host di Windows che esegue applicazioni .hta.

Nota sulla privacy e conformità

L’attacco FileFix sfrutta file locali; i sistemi aziendali che trattano dati personali dovrebbero includere questa minaccia nella valutazione del rischio DPIA quando i dati personali possono essere esposti da malware. Applicare principi di minimizzazione dei privilegi e controllo degli accessi.

Casi limite ed eccezioni

- Ambienti OT o legacy con dipendenze da .hta richiedono approccio distinto: valutare aggiornamento degli script a soluzioni moderne (PowerShell non signing, eseguibili gestiti, o strumenti centralizzati).

- Macchine offline non ricevono update: aumentare controlli locali e formazione degli utenti.

Riepilogo

FileFix sfrutta il processo di salvataggio delle pagine web e la possibilità di eseguire file .hta per eludere i controlli. Le contromisure chiave sono: mostrare sempre le estensioni, cambiare l’associazione .hta su un editor, disabilitare mshta dove possibile, applicare controlli centralizzati (AppLocker/WDAC), aggiornare software e formare gli utenti. Segui le checklist e il playbook di incidente per rispondere rapidamente.

Important: non rimuovere mshta senza verificare impatti su applicazioni legittime; testa le modifiche in ambiente di staging.

Note: mantieni backup aggiornati e procedure di ripristino prima di fare cambi a livello di sistema.