Cosa fare se il tuo account Gmail viene compromesso — guida completa

- Se sospetti un accesso non autorizzato, agisci immediatamente: disconnettiti da tutte le sessioni, cambia la password, avvia la procedura di recupero di Google e abilita la verifica in due passaggi. Stampa o conserva offline le credenziali di recupero. Controlla inoltri, account collegati e impostazioni POP/IMAP.

Una mattina ho scoperto che quasi tutto ciò che per me è digitale — email, contatti, collegamenti a servizi come PayPal — era a rischio perché il mio account Gmail era stato sfruttato. Anche se avevo una password molto lunga basata su parole e numeri, non era sufficiente. Inoltre rimanevo sempre connesso al mio account. Questo articolo spiega cosa ho imparato e quali azioni concrete intraprendere subito, come prevenire future intrusioni e come impostare controlli duraturi.

Nozioni di base sulla sicurezza dell’account Gmail

Definizione rapida: una password forte è una combinazione di lunghezza, varietà di caratteri e imprevedibilità.

- Usa una password lunga e complessa. Consiglio almeno 30 caratteri con lettere maiuscole e minuscole, numeri e simboli (es. * / # ^ & - +). Evita frasi composte solo da parole comuni.

- Non salvare la password con nomi ovvi come “password.txt”. Se la conservi digitalmente, utilizza un password manager affidabile. In alternativa, conserva una copia cartacea in un luogo sicuro.

- Proteggi anche l’email secondaria di recupero: spesso i criminali la usano per reimpostare la password.

- Installa un antivirus/antimalware affidabile e tienilo aggiornato. Non installare più software antivirus diversi contemporaneamente.

Importante: Google ti chiede una domanda di sicurezza e un’email secondaria. Assicurati che entrambi siano sicuri e aggiornati.

Passaggi immediati se pensi di essere stato attaccato

- Non aspettare. Agisci subito.

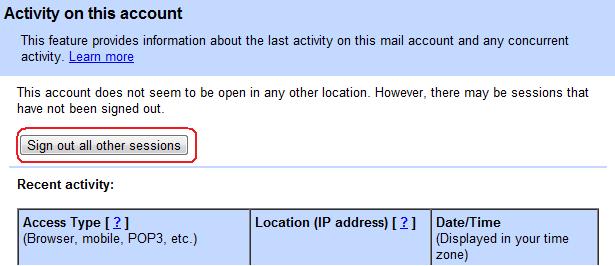

- Disconnetti tutte le sessioni: vai in basso a destra su Gmail e clicca su “Dettagli” per vedere le sessioni attive. Premi “Esci da tutte le altre sessioni”.

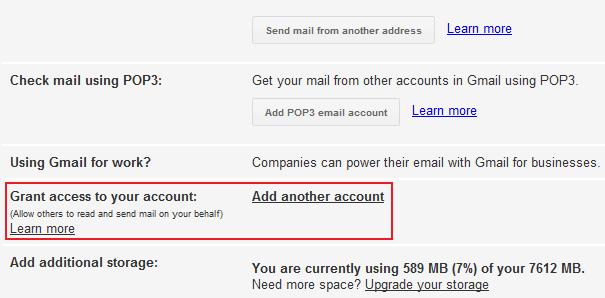

- Controlla Account e importazione per eventuali inoltri o account aggiunti da terzi.

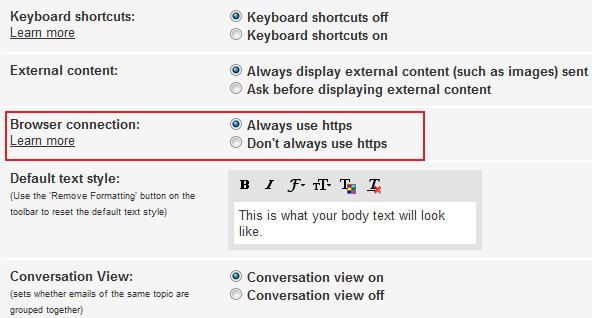

- Verifica che la connessione HTTPS sia attivata in impostazioni per evitare sniffing su reti non sicure.

- Cambia la password da un dispositivo affidabile e rimuovi qualsiasi autorizzazione sospetta per app di terze parti.

- Se non riesci ad accedere, usa la procedura “Non ho più accesso a questi” nella pagina di recupero account e compila il modulo con le informazioni che ricordi (etichette, contatti frequenti, servizi Google usati e date approssimative).

- Contatta il supporto Google se disponibile; spesso il team di recupero invia risposte e istruzioni utili.

Nota: evita di inserire ripetutamente la password sbagliata. Ogni tentativo fallito può facilitare cambiamenti delle impostazioni da parte dell’attaccante.

Analisi dell’incidente e runbook di incidente

Mini-runbook (ordinale, da eseguire rapidamente):

- Step 0: Isolare

- Metti offline il dispositivo compromesso.

- Step 1: Controllo iniziale

- Da un dispositivo sicuro, accedi e verifica sessioni, inoltri, regole di filtro e app autorizzate.

- Step 2: Ripristino credenziali

- Cambia password, abilita 2-step verification, aggiorna email e telefono di recupero.

- Step 3: Pulizia

- Rimuovi filtri/inoltri maligni, revoca token OAuth sospetti, verifica etichette e messaggi inviati.

- Step 4: Verifica sicurezza completa

- Scansiona il dispositivo per malware, aggiorna OS e browser, cambia le password di servizi collegati (PayPal, social, ecc.).

- Step 5: Monitoraggio

- Controlla log di accesso per 30 giorni e considera un avviso ai contatti se sono stati contattati dall’attaccante.

Rollback: se durante la pulizia trovi che hai bloccato accessi legittimi (es. app aziendali), ripristina autorizzazioni solo dopo aver verificato i loro token e aver aggiornato le password condivise.

Controlli tecnici da eseguire subito

- Sessioni attive: Dettagli > Esci da tutte le altre sessioni.

- Inoltri automatici: Impostazioni > Inoltro e POP/IMAP > rimuovi inoltri sconosciuti.

- Filtri e criteri: Impostazioni > Filtri e indirizzi bloccati > elimina regole sospette.

- App con accesso: https://myaccount.google.com/permissions > revoca accessi sospetti.

- Recupero account: aggiorna telefono e email secondaria.

- IMAP/POP: disattiva temporaneamente se non usati o se sospetti accessi tramite client di posta.

Suggerimento pratico: tieni uno screenshot o annotazione degli IP visti nelle sessioni Gmail per scopi investigativi, ma ricorda che un IP non equivale a una persona.

Come prevenire futuri attacchi

- Abilita la verifica in due passaggi (2SV) con un token hardware (es. YubiKey) o con un’app di autenticazione. Gli SMS sono utili ma meno sicuri rispetto a token e app.

- Usa un password manager e password uniche per ogni servizio. Non riutilizzare password tra servizi critici.

- Mantieni sistema operativo, browser e plugin aggiornati. Esegui scansioni antimalware settimanali.

- Configura avvisi di attività sospetta e controlli regolari delle sessioni.

- Evita di rimanere sempre connesso su dispositivi pubblici o condivisi.

- Formazione: impara a riconoscere phishing e link sospetti. Non aprire allegati da mittenti sconosciuti.

Regola pratica (heuristic): cambiamento + novità = rischio. Se noti cambiamenti nelle impostazioni che non hai fatto, considera l’account compromesso.

Controlli e checklist per ruoli

Checklist per utenti individuali:

- Modifica password ogni 1–3 mesi.

- Abilita 2SV con app o chiave hardware.

- Controlla sessioni attive e dispositivi collegati monthly.

- Aggiorna email di recupero e numero di telefono.

- Esegui scansione antivirus settimanale.

Checklist per amministratori IT:

- Forzare reset password su sospetti di breach.

- Abilitare criteri di autenticazione forte per il dominio.

- Monitorare log di accesso e impostare alert.

- Implementare SSO con criteri di accesso condizionale.

- Preparare playbook di incident response e testarlo ogni 6 mesi.

Quando le misure falliscono e controesempi

- Controesempio 1: Password lunghissima ma prevedibile

- Una frase composta da parole comuni è vulnerabile a tecniche di attacco basate su dizionari e furto di dati.

- Controesempio 2: 2SV solo via SMS

- Se l’attaccante usa SIM swap, gli SMS non bastano. Preferisci app o chiavi hardware.

- Controesempio 3: Backup digitali non cifrati

- Se stampi o salvi in chiaro le password sul computer, un malware può recuperarli.

Quando falliscono le misure: se il dispositivo di origine è compromesso da un rootkit, tutte le credenziali inserite possono essere sottratte; la soluzione è reinstallare da un’immagine affidabile o sostituire il dispositivo.

Approcci alternativi e opzioni di sicurezza avanzate

- Utilizzare un password manager aziendale con MFA integrata per sincronizzare credenziali in modo sicuro.

- Usare un secondo account Gmail solo per recupero e amministrazione, isolato dall’uso quotidiano.

- Implementare autenticazione tramite chiave hardware (FIDO2) per chi gestisce account critici.

- Per utenti molto esposti: attivare controlli di accesso condizionale basati su IP, ubicazione e device posture (disponibile per account Workspace).

Fact box con numeri chiave (orientativi)

- Lunghezza minima consigliata password personale: 30 caratteri.

- Frequenza suggerita per cambiare password: ogni 1–3 mesi o subito dopo un incidente.

- Scansione antivirus: almeno 1 volta alla settimana.

- Periodo di monitoraggio consigliato dopo un attacco: 30 giorni.

Mini-metodologia per il recupero account (passo-passo sintetico)

- Isolamento: scollega il dispositivo sospetto dalla rete.

- Accesso sicuro: entra da un dispositivo pulito.

- Pulizia account: rimuovi inoltri, filtri e app con accesso.

- Credenziali: cambia password e abilita 2SV.

- Verifica: esegui scansione malware e aggiorna software.

- Monitoraggio: registra attività anomale per 30 giorni.

Esempi di test e criteri di accettazione

Casi di test consigliati dopo il ripristino:

- Accesso con nuova password da più dispositivi legittimi. Criterio: tutte le sessioni non autorizzate sono terminate.

- Invio di email ad alcuni contatti per verificare che non ci siano regole di inoltro. Criterio: nessun inoltro a indirizzi sconosciuti.

- Richiesta di recupero account usando email secondaria. Criterio: la procedura invia notifiche al numero/email aggiornati.

Esempio decisione rapida per l’azione (diagramma)

flowchart TD

A[Sospetto accesso non autorizzato] --> B{Riesci ad accedere?}

B -- Sì --> C[Accedi da dispositivo sicuro]

C --> D[Esci da tutte le sessioni e cambia password]

D --> E[Abilita 2SV e revoca autorizzazioni OAuth]

B -- No --> F[Avvia procedura di recupero Google]

F --> G{Recupero riuscito?}

G -- Sì --> D

G -- No --> H[Contatta supporto Google e monitora servizi collegati]

E --> I[Scansione malware e aggiornamento software]

I --> J[Monitoraggio 30 giorni]Sicurezza hardening e impostazioni consigliate

- Disattiva meno sicure app access se non strettamente necessario.

- Usa solo client IMAP/POP aggiornati e protetti.

- Imposta alert per attività di sicurezza via SMS o email.

- Considera gestione delle chiavi per account ad alta criticità.

Privacy e note GDPR per utenti europei

- Se l’attaccante ha avuto accesso ai dati di terzi (contatti, email di terze parti), valuta la necessità di notificare le persone coinvolte.

- Conserva traccia degli eventi e delle email inviate dall’attaccante; possono essere utili per una notifica trasparente.

- In contesti aziendali, coinvolgi il DPO per valutare obblighi di notifica alle autorità e agli interessati.

Esempio di comunicazione rapida ai contatti (100–200 parole)

Ciao, ti scrivo per informarti che il mio account email è stato compromesso recentemente. Ho già ripristinato le credenziali e ho preso le dovute misure di sicurezza. Se hai ricevuto messaggi sospetti da parte mia nelle ultime 48 ore, ignorali e non cliccare sui link o aprire allegati. Ti avviserò quando tutto sarà risolto. Grazie per la comprensione.

Domande frequenti

Posso riottenere l’account se l’attaccante ha cambiato tutto?

Sì, spesso è possibile compilando il modulo di recupero con dettagli su contatti frequenti, etichette e date di creazione account. Più informazioni fornisci, maggiori sono le probabilità di successo.

La verifica in due passaggi può essere aggirata?

È molto più difficile da aggirare se usi app di autenticazione o chiave hardware invece degli SMS. Tuttavia, nessuna misura è infallibile se il dispositivo è compromesso.

Devo denunciare l’attacco alle autorità?

Se ci sono perdite economiche o furto d’identità, contatta le forze dell’ordine locali. Per questioni aziendali, segui le policy interne.

Riepilogo e conclusione

- Agisci immediatamente al primo sospetto: disconnetti, cambia password e avvia il recupero.

- Abilita la verifica in due passaggi e preferisci app di autenticazione o chiavi hardware.

- Mantieni aggiornato il software e scansiona regolarmente per malware.

- Implementa checklist e playbook per risposte rapide in caso di incidente.

Importante: non pensare che “non succederà a me”. Un piccolo errore può compromettere l’intero ecosistema digitale personale. Prendi le misure ora per ridurre il rischio e preparati a reagire velocemente.