Come proteggere il tuo account Gmail se ti hanno hackerato

Ammetto: la mia email è la mia vita digitale. PayPal, lavori online e contatti personali passano tutti per quell’indirizzo. Ho scelto una password lunga ma fatta solo di parole e numeri. Non è bastato. Ero sempre connesso. Così sono stato quasi derubato della mia identità digitale.

Questo articolo ti guida passo passo su cosa fare se il tuo account Gmail viene violato, come impedirlo in futuro e come mettere in pratica misure pragmatiche, ripetibili e adattabili. Troverai una playbook, check‑list per ruoli diversi, diagramma decisionale, modelli di risposta rapida e criteri per verificare che l’account sia davvero sicuro.

Perché succede e cosa imparare subito

Gli attacchi non sono sempre sofisticati. Molte violazioni avvengono per password deboli, sessioni lasciate aperte, malware o perché l’utente ricicla le stesse credenziali su più siti. Anche quando usi servizi affidabili come quelli di Google, devi applicare buone pratiche di sicurezza.

Definizione breve: malware è software con intenti dannosi che può rubare password o sessioni. 2FA (verifica in due passaggi) è un secondo fattore — SMS, app di autenticazione o chiave fisica — che aggiunge una barriera oltre la password.

Primo intervento immediato (entro i primi 10 minuti)

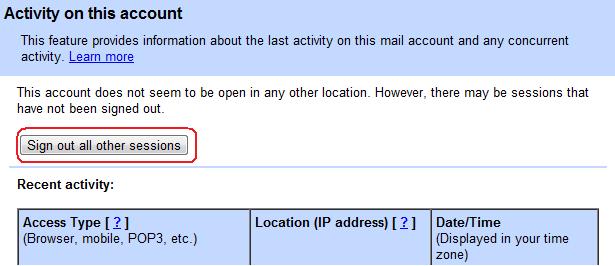

- Se sei ancora loggato sul dispositivo, apri Gmail. Scorri in basso a destra e clicca su “dettagli” per vedere le sessioni attive.

- Se noti accessi sospetti, clicca su “Esci da tutte le altre sessioni”.

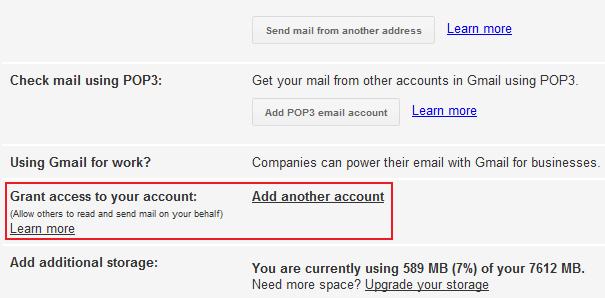

- Apri Impostazioni > Account e importazione e controlla se sono state aggiunte regole di inoltro, account esterni, o deleghe non autorizzate. Rimuovile.

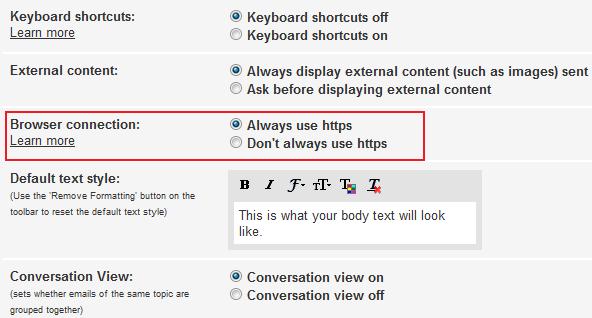

- Attiva la connessione HTTPS nelle impostazioni se non è già attiva.

- Se non puoi accedere perché la password è stata cambiata, vai alla pagina di recupero e seleziona la voce “Non ho più accesso a queste informazioni” per avviare il modulo di recupero.

Nota importante: non aspettare. Ogni minuto perso permette all’attaccante di cambiare altre impostazioni o aggiungere metodi di recupero alternativi.

Playbook di recupero passo a passo

- Usa un dispositivo pulito e una rete sicura (non Wi‑Fi pubblico).

- Vai alla pagina di recupero account di Google. Scegli l’opzione per i casi in cui non hai più accesso.

- Compila il modulo con le informazioni che ricordi: etichette usate, contatti frequenti, date approssimative di creazione dell’account e accessi recenti.

- Inserisci prove aggiuntive se richieste (es. mail inviate di recente, codici, pagine di fatturazione). Rispondi con precisione alle domande; anche le risposte approssimative aiutano.

- Attendi la risposta del team di supporto Google e monitora l’email di contatto alternativa.

- Quando recuperi l’accesso, esegui il checklist di sicurezza (seguente sezione).

Checklist di sicurezza immediata dopo il recupero

- Cambia la password con una passphrase lunga e complessa (almeno 30 caratteri, includi simboli, numeri e spazi se possibile).

- Abilita la verifica in due passaggi (2FA). Preferisci un’app di autenticazione o una chiave hardware rispetto a SMS.

- Controlla e aggiorna l’email di recupero e il numero di telefono. Assicurati che siano sotto la tua piena disponibilità.

- Controlla Impostazioni > Account e importazione per inoltri, accessi delegati e account collegati. Rimuovi tutto ciò che non riconosci.

- Controlla App con accesso all’account Google e revoca permessi sospetti.

- Scansiona il dispositivo con antivirus/antimalware aggiornato.

- Cambia le password di servizi collegati (PayPal, social, backup cloud) e non riutilizzare la password precedente.

- Stampa o salva la nuova password in un posto sicuro se temi che il dispositivo possa essere compromesso.

Playbook per la sicurezza a medio/lungo termine

- Abilita la verifica in due passaggi con una chiave FIDO2 quando possibile.

- Usa un password manager affidabile per generare e conservare password uniche.

- Abilita notifiche di accesso sospetto e controlla regolarmente il registro accessi di Gmail.

- Esegui backup regolari delle email importanti e conserva le copie offline criptate.

- Aggiorna sistema operativo e browser settimanalmente o quando sono disponibili patch critiche.

- Riduci i privilegi: non usare account con privilegi elevati per attività quotidiane.

Incident runbook rapido (ordine e responsabilità)

Ruoli:

- Proprietario account: azioni immediate e comunicazioni.

- IT / Security (se presente): analisi forense e pulizia del dispositivo.

- Contatti di emergenza: informare partner/cliente se l’email aziendale è coinvolta.

Passi:

- Proprietario: esci da tutte le sessioni e prova il recupero.

- IT: isolare il dispositivo sospetto, creare immagine forense se necessario.

- Proprietario: cambiare password e abilitare 2FA.

- IT: eseguire scansione antimalware e rimuovere infezioni.

- Proprietario: notificare i contatti stretti su possibile phishing e revocare deleghe.

- Tutti: monitorare per 30 giorni eventuali attività sospette.

Decisione rapida: cosa fare se sei stato hackerato

flowchart TD

A[Noti attività sospette] --> B{Hai ancora accesso?}

B -- Sì --> C[Esci da tutte le sessioni e cambia password]

B -- No --> D[Inizia procedura di recupero account Google]

C --> E[Abilita 2FA e controlla impostazioni di inoltro]

D --> E

E --> F{Dispositivo pulito?}

F -- No --> G[Scansiona e pulisci il dispositivo]

F -- Sì --> H[Aggiorna password per servizi collegati e informa contatti]

G --> H

H --> I[Monitora per 30 giorni]Quando le misure base non bastano: casi e controesempi

- Controesempio 1: password molto lunga ma tutta composta da parole comuni. In caso di dipendenza da frasi tratte da fonti pubbliche, i dizionari estesi possono individuarle. Soluzione: mescola simboli, punteggiatura e parole non correlate.

- Controesempio 2: 2FA via SMS. Gli attacchi di SIM swap possono aggirarla. Soluzione: preferisci app di autenticazione o chiave fisica.

- Controesempio 3: accesso da dispositivo compromesso. Anche la password migliore fallisce su device infetto. Soluzione: usa hardware pulito o rete sicura per il recupero.

Alternative e strumenti consigliati

- Autenticazione: app tipo Google Authenticator, Authy o chiave FIDO2.

- Antivirus/antimalware: scegli un singolo prodotto aggiornato. Evita conflitti tra più soluzioni in tempo reale.

- Password manager: LastPass, Bitwarden o altri manager affidabili (valuta compatibilità con il tuo ecosistema).

Mini metodologia per valutare rischio di accesso: PROB (Probabilità, Rilevanza, Opportunità, Barriera)

- Probabilità: quanto è probabile che qualcuno cerchi di accedere?

- Rilevanza: cosa può compromettere l’account (denaro, identità, lavoro)?

- Opportunità: quanto è facile sfruttare la debolezza attuale?

- Barriera: quale barriera aggiunta riduce il rischio?

Livelli di maturità della sicurezza dell’account

- Livello 1 (Base): password unico, nessun 2FA.

- Livello 2 (Intermedio): password uniche, 2FA via SMS, controllo periodico delle sessioni.

- Livello 3 (Avanzato): password manager, 2FA con app/chiave fisica, monitoraggio regolare e backup cifrati.

Obiettivo pratico: raggiungere almeno il Livello 2 entro 24 ore dal recupero e il Livello 3 entro una settimana.

Compiti per ruoli (checklist rapidissima)

Utente privato:

- Cambia password, abilita 2FA, scansiona dispositivi, revoca app non riconosciute.

Professionista freelance:

- Aggiorna clienti, verifica pagamenti collegati, cambia credenziali per servizi usati professionalmente.

Amministratore IT:

- Esegui analisi forense del dispositivo, verifica log di accesso, implementa politiche SSO e MFA a livello aziendale.

Template: comunicazione rapida ai contatti

Oggetto: Avviso importante: possibile compromissione del mio account email

Ciao,

Ti scrivo per avvisarti che il mio account email è stato temporaneamente compromesso. Ho ripristinato l’accesso e sto controllando le attività. Se hai ricevuto email sospette provenienti dal mio indirizzo, ignorale e non aprire allegati. Ti informerò appena tutto sarà verificato.

Grazie per la comprensione.

– [Il tuo nome]

Criteri per considerare l’account nuovamente sicuro

- Accessi non riconosciuti non riappaiono per 30 giorni.

- Non sono presenti inoltri o deleghe sconosciute.

- 2FA attiva e funzionante su più dispositivi di test.

- Dispositivi principali puliti da malware dopo scansione approfondita.

- Password non riutilizzata su altri servizi.

Test cases e criteri di accettazione tecnici

Test 1: Login con vecchia password

- Atteso: accesso negato.

Test 2: Login con nuova password senza 2FA

- Atteso: accesso negato se 2FA è obbligatoria.

Test 3: Login con chiave hardware

- Atteso: accesso riuscito con chiave fisica.

Test 4: Verifica inoltri

- Atteso: nessun indirizzo di inoltro sospetto presente.

Sicurezza tecnica e hardening consigliato

- Abilita HTTPS e HSTS dove possibile.

- Usa la chiave hardware FIDO2 per gli account più sensibili.

- Limita l’accesso alle app con permessi minimi.

- Configura alert per accessi da nuove località.

Privacy e note GDPR per utenti in UE

Se l’account compromesso contiene dati personali di terzi, valuta l’obbligo di notifica a interessati e autorità secondo la normativa vigente. Conserva log, prove e comunica in modo trasparente e documentato.

Edge case e come gestirli

- Caso SIM swap: contatta immediatamente l’operatore mobile e richiedi il blocco della SIM, poi cambia i metodi di recupero.

- Account aziendale con SSO: coinvolgi l’IT aziendale e blocca l’applicazione SSO finché non è verificata la sicurezza.

- Accessi automatizzati via API: revoca token API e genera nuovi secret.

Piccola galleria di esempi pratici

- Esempio 1: hacker crea regole di inoltro per coprire le tracce. Soluzione: rimuovere tutte le regole e verificare le cartelle.

- Esempio 2: attaccante imposta risposta automatica con dati falsi. Soluzione: disattivare risposte automatiche e controllare bozza e filtri.

Glossario in una riga

- 2FA: secondo fattore di autenticazione oltre la password.

- SIM swap: trasferimento fraudolento del numero di telefono a un’altra SIM.

- Chiave FIDO2: dispositivo hardware che autentica in modo sicuro.

Quote di sintesi

“La sicurezza dell’account nasce da abitudini semplici ma costanti: password uniche, due fattori di autenticazione e controlli periodici.” — esperto di sicurezza digitale

Roadmap rapida in 7 giorni dopo un incidente

Giorno 0: recupero e reset password. Giorno 1: scansione dispositivi e abilitazione 2FA. Giorno 2: revisionare app con accesso e revocare token. Giorno 3: aggiornare password dei servizi collegati. Giorno 4: impostare backup cifrati delle email importanti. Giorno 5: testare accessi da dispositivi diversi. Giorno 6: rivedere e documentare le azioni compiute. Giorno 7: impostare routine di monitoraggio mensile.

Rischi principali e mitigazioni rapide

- Rischio: riutilizzo della password. Mitigazione: password manager e rotazione password.

- Rischio: dispositivo infetto. Mitigazione: scansione, reinstallazione o cambio dispositivo.

- Rischio: recupero tramite numero SMS. Mitigazione: passare a app di autenticazione o chiave hardware.

Conclusione e azione consigliata ora

Agisci subito se sospetti una violazione. Segui il playbook per il recupero, aggiorna le difese e crea l’abitudine del controllo regolare. La sicurezza non è un singolo gesto ma una routine continua.

Riepilogo finale: esci da sessioni sospette, recupera l’account con il modulo Google, abilita 2FA forte, pulisci i dispositivi e monitora le attività.

Testo breve da usare come annuncio: ho ripristinato il mio account Gmail dopo un tentativo di violazione. Ho aggiornato le credenziali, abilitato la verifica in due passaggi e scansionato i dispositivi per sicurezza. Se ricevi mail sospette dal mio indirizzo, ignorale.