Scoprire connessioni di rete nascoste su Windows

Le persone trascorrono sempre più tempo online e molte comunicazioni del sistema avvengono dietro le quinte. Molte connessioni sono lecite, ma alcune potrebbero trasmettere dati privati senza che tu lo sappia. Se sospetti malware o attività sospette, verificare le porte aperte e i processi associati è un passo rapido e spesso risolutivo.

Questo articolo mostra tre metodi pratici per vedere le connessioni: PowerShell + netstat, TCPView (Sysinternals) e CurrPorts (NirSoft). Includo anche checklist pratiche, strategie di indagine e consigli su quando questi metodi non bastano.

Importante: esegui i comandi con privilegi amministrativi quando richiesto; salva le prove prima di modificare o terminare processi se stai svolgendo un’indagine.

Perché controllare le connessioni di rete

Controllare connessioni e porte aiuta a capire se ci sono:

- Processi che comunicano con IP remoti sconosciuti.

- Servizi che ascoltano su porte non previste.

- Trasferimenti continui o ripetuti di dati.

- Processi che mascherano la propria identità o posizione.

Questa attività è utile tanto per utenti domestici quanto per amministratori: per il primo permette di individuare app indesiderate o malware; per il secondo è un passo diagnostico nelle procedure di sicurezza.

Usare PowerShell (netstat) per registrare connessioni

Passaggi rapidi:

- Premi Win + X per aprire il menu Power User.

- Seleziona PowerShell (amministratore) per aprire la shell con privilegi elevati.

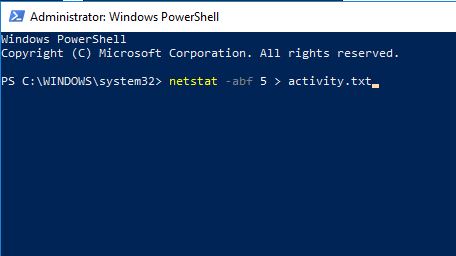

Nella finestra di PowerShell digita il comando seguente esatto e premi Invio:

netstat -abf 5> activity.txtSpiegazione rapida: netstat elenca le connessioni; -a mostra tutte le connessioni e le porte in ascolto, -b prova a mostrare l’eseguibile associato, -f mostra gli indirizzi DNS completi, e il numero 5 imposta un refresh ogni 5 secondi. La parte “> activity.txt” reindirizza l’output in un file.

Lascia il comando in esecuzione per alcuni minuti (puoi lavorare su altro). Per interrompere la registrazione premi Ctrl + C.

Poi digita il nome del file activity.txt e premi Invio per aprire il file in PowerShell, oppure apri il file con Blocco note:

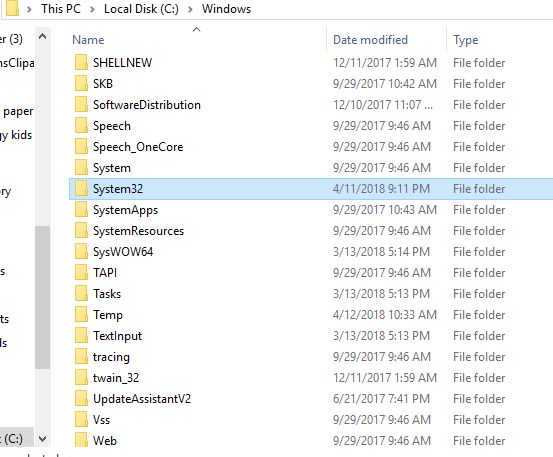

Il file activity.txt viene salvato nella cartella System32 se hai eseguito PowerShell come amministratore. Se trovi voci sospette, annota il nome del processo, la porta e l’indirizzo remoto; poi cerca informazioni online o su servizi di threat intelligence.

Nota: alcuni software legittimi possono usare nomi poco intuitivi. Verifica sempre con una ricerca e, se possibile, confronta il percorso file con l’eseguibile originale.

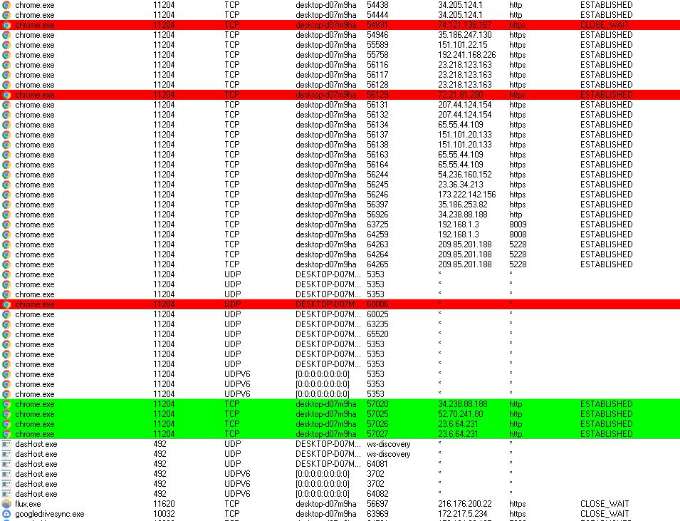

Usare TCPView per monitoraggio in tempo reale

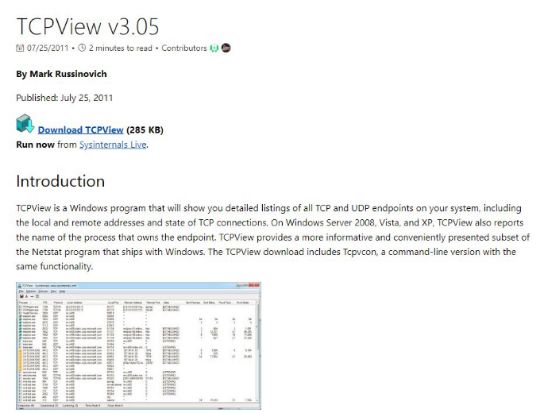

TCPView è uno strumento Microsoft (Sysinternals) che mostra le connessioni in tempo reale. È utile perché permette di terminare processi e consultare informazioni di rete direttamente dall’interfaccia.

Passaggi:

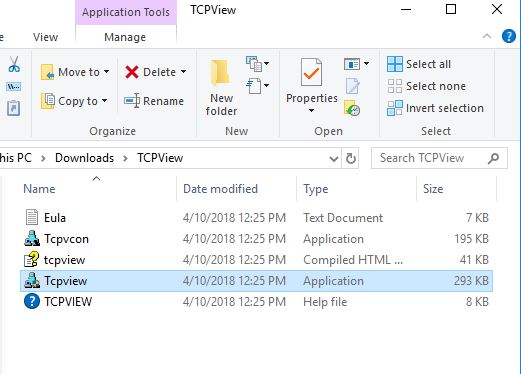

- Vai alla pagina di download di TCPView.

- Scarica il file ZIP e estrai il contenuto.

- Avvia l’eseguibile TCPView.

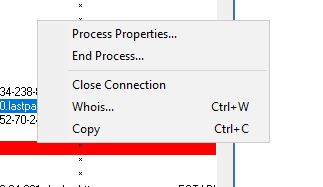

Lo strumento inizierà subito a mostrare le connessioni. Puoi cliccare con il tasto destro su una riga e scegliere l’opzione Whois per ottenere informazioni sull’IP remoto.

Colori e segnali:

- Verde: connessione appena aperta.

- Rosso: connessione chiusa.

- Giallo: la connessione ha subito una modifica.

Limiti pratici: la lista può muoversi rapidamente, rendendo difficile selezionare una singola riga. Se usi spesso TCPView, crea un collegamento all’eseguibile per accesso rapido.

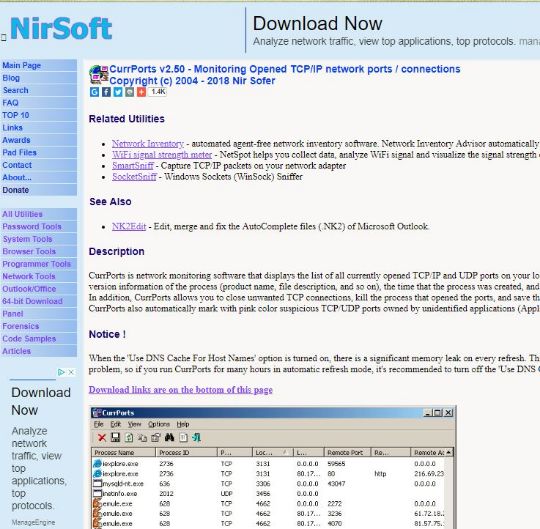

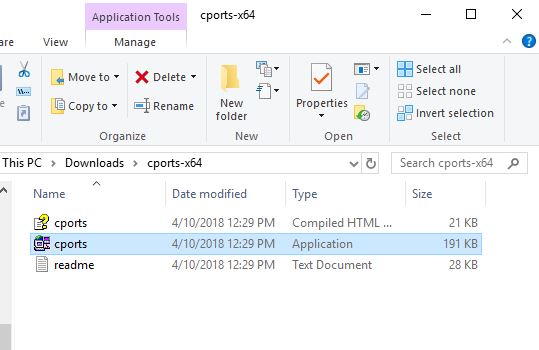

CurrPorts per analisi rapida e filtrata

CurrPorts di NirSoft è un’alternativa leggera simile a TCPView, con funzioni di filtro e un’evidenziazione specifica per attività sospette (rosa).

Scarica la versione corretta per la tua architettura Windows (32 o 64 bit), estrai ed esegui l’applicazione.

CurrPorts semplifica l’esportazione in CSV e la ricerca rapida di processi sospetti. L’evidenziazione rosa aiuta a individuare elementi che richiedono attenzione.

Cosa cercare: segnali di attività sospetta

- Processi con nomi sconosciuti o file eseguibili in cartelle temporanee.

- Connessioni ricorrenti verso IP esteri non correlati alla tua attività.

- Processi che ascoltano su porte comuni (es. 22, 80, 443) ma con eseguibili sospetti.

- Traffico continuo o grandi quantità di connessioni in uscita.

- DNS requests ripetute verso domini strani o recenti.

Passi di indagine rapida per ogni voce sospetta:

- Annota PID, porta locale e indirizzo remoto.

- Controlla il percorso completo dell’eseguibile (clic destro > Proprietà > Dettagli se disponibile).

- Usa servizi come VirusTotal per analizzare l’eseguibile (caricamento o hash).

- Esegui una ricerca WHOIS sull’IP e controlla la reputazione del dominio.

- Se confermato malevolo, isola la macchina dalla rete e segui il playbook di risposta.

Quando questi strumenti possono non essere sufficienti

- Traffico cifrato e tunnel (es. VPN, HTTPS) impedisce l’ispezione del contenuto.

- Rootkit o malware con privilegi kernel possono nascondere connessioni dal sistema operativo.

- Se un trojan usa tecniche avanzate di offuscamento, i nomi dei processi possono apparire legittimi.

In questi casi considera strumenti più profondi (analisi della memoria, kernel debugger) e l’intervento di un team di sicurezza.

Approcci alternativi e complementari

- Wireshark: cattura pacchetti per analisi dettagliata del traffico. Richiede competenze di analisi di rete.

- Monitor risorse (Resource Monitor): integrato in Windows, utile per vedere connessioni rapide e uso di rete per processo.

- Process Explorer (Sysinternals): per investigare firme digitali, percorsi file e gestione dei thread.

Playbook rapido di risposta a una connessione sospetta

- Isola il dispositivo: disconnetti dalla rete (cavo o Wi‑Fi) per limitare l’esfiltrazione.

- Raccogli prove: salva output di netstat, screenshot di TCPView/CurrPorts e copia dell’eseguibile sospetto.

- Identifica e blocca: aggiungi regole di firewall per bloccare l’IP/porta sospetti.

- Scansione approfondita: esegui scansioni con antivirus/antimalware aggiornati.

- Contenimento e rimozione: termina processi malevoli, rimuovi file e patcha vulnerabilità note.

- Ripristino: se l’integrità è compromessa, considera la reinstallazione del sistema operativo.

- Post-incident: riepiloga eventi, modifica credenziali compromesse e implementa mitigazioni.

Checklist per ruolo

Home user:

- Esegui netstat per 5–10 minuti e salva il file.

- Apri TCPView o CurrPorts per una visuale in tempo reale.

- Se vedi nomi sconosciuti, cerca il percorso dell’eseguibile e controlla su VirusTotal.

- Disconnetti la rete se trovi attività evidente di esfiltrazione.

Amministratore IT:

- Raccogli log centralizzati (SIEM) e correlali con l’output locale.

- Isola la macchina e acquisisci immagine disco se sospetti compromissione forense.

- Applica regole firewall a livello di rete per bloccare host malevoli.

- Esegui scansioni con strumenti enterprise e coordina eventuale recovery.

Hardening e mitigazioni rapide

- Mantieni Windows e le applicazioni aggiornate.

- Usa un antivirus e un EDR con rilevamento comportamentale.

- Limita i privilegi utente: usa account non amministrativi per attività quotidiane.

- Abilita Windows Firewall e crea regole in uscita controllate per applicazioni critiche.

- Disattiva servizi non necessari che aprono porte in ascolto.

Privacy e note GDPR

Verifica che i log e i file raccolti contenenti dati personali siano trattati secondo le regole di protezione dati applicabili. Quando condividi informazioni su IP o file sospetti con terze parti, valuta la minimizzazione dei dati e usa canali sicuri.

Casi di test e criteri di accettazione

Esempi di verifica per confermare che il controllo ha avuto successo:

- Il file activity.txt contiene righe con nome processo e indirizzo remoto per almeno 5 minuti.

- TCPView mostra la stessa connessione sospetta identificata in netstat.

- L’eseguibile associato ha un percorso non valido (es. cartella temporanea) e risulta positivo su VirusTotal.

- Dopo l’azione di contenimento, la connessione non si riavvia.

Glossario essenziale (1 linea ciascuno)

- netstat: comando che elenca le connessioni di rete e le porte in ascolto.

- TCPView: visualizzatore in tempo reale delle connessioni di rete (Sysinternals).

- CurrPorts: strumento leggero per elencare e filtrare connessioni (NirSoft).

- Porta: endpoint numerico che identifica servizi di rete su un host.

- PID: identificatore di processo assegnato dal sistema operativo.

Riepilogo

Controllare le connessioni di rete su Windows è un’operazione semplice che può svelare fughe di dati o processi malevoli. Netstat è utile per registrare uno storico, TCPView e CurrPorts offrono monitoraggio in tempo reale e strumenti di indagine. Combina questi strumenti con buone pratiche di sicurezza, raccolta di prove e, se necessario, intervento forense.

Note finali: se non ti senti sicuro o trovi indicazioni di una compromissione avanzata, contatta un professionista di sicurezza. Salvare i log prima di intervenire aiuta a ricostruire la sequenza degli eventi.