Abilitare Remote Credential Guard in Windows 10

Remote Desktop è uno strumento largamente usato dagli amministratori di sistema su Windows. Ogni volta che scegli “Fidati di questo PC” rischi che le tue credenziali vengano esposte al sistema remoto, specialmente se il computer remoto è sconosciuto o compromesso. Remote Credential Guard mitiga questo rischio: reindirizza correttamente le richieste Kerberos al client che le ha originariamente richieste, evitando la divulgazione delle credenziali al host remoto.

In questo articolo trovi tre modi pratici per abilitare Remote Credential Guard su Windows 10: tramite Criteri di gruppo (Group Policy), Registro di sistema (Registry) e per singole sessioni dal Prompt dei comandi. Includo inoltre linee guida pratiche, checklist per ruoli e scenari in cui questa misura non è sufficiente.

Sommario rapido

- Che fa: impedisce che le credenziali Kerberos vengano delegate direttamente al server remoto durante una sessione RDP.

- Quando usarlo: connessioni a sistemi non affidabili, workstation pubbliche, host di terze parti.

- Limiti: non protegge da malware già eseguito sul tuo client o da attacchi a livello di rete non Kerberos.

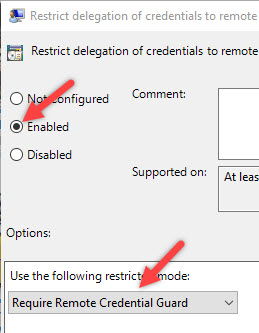

Abilitare Remote Credential Guard con Criteri di gruppo

- Apri l’Editor dei criteri di gruppo locali: premi Start, digita

gpedit.msce premi Invio. - Vai in: Computer Configuration -> Administrative Templates -> System -> Credentials Delegation.

- Apri la policy “Restrict delegation of credentials to remote servers” e imposta su Enabled.

- Nel campo Options scegli Require Remote Credential Guard dal menu a discesa.

- Conferma con OK e chiudi l’editor.

Per applicare subito la policy senza riavviare, apri il Prompt dei comandi come amministratore ed esegui:

GPUpdate.exe /forceImportante: la voce esatta della policy può variare in ambienti con differenti localizzazioni o template ADMX. Se non la trovi, verifica i template amministrativi aggiornati di Windows.

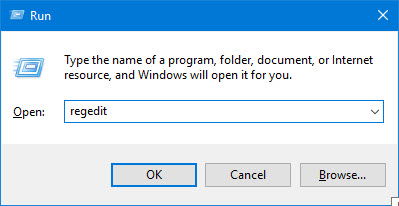

Abilitare Remote Credential Guard tramite Registro di sistema

- Premi Win + R, digita

regedite premi Invio per aprire l’Editor del Registro.

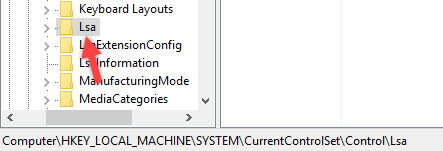

- Naviga fino a:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

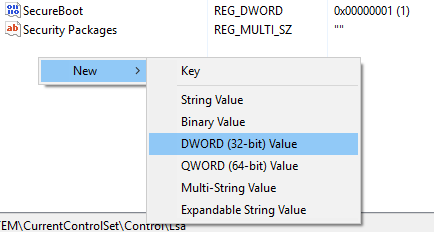

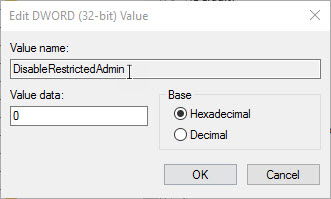

- Nel pannello destro fai clic destro e scegli “Nuovo -> Valore DWORD (32 bit)”.

- Assegna al valore il nome DisableRestrictedAdmin e impostane il valore su 0 (doppio clic per modificare). Questo abilita il comportamento di default che permette l’uso di Remote Credential Guard.

- Riavvia la macchina per applicare la modifica.

Nota: modificare il Registro di sistema può avere effetti sul sistema; fai un backup della chiave prima di intervenire.

Abilitare Remote Credential Guard da Prompt dei comandi per singole sessioni

Se non vuoi abilitare la protezione in modo permanente, puoi attivarla per una sessione RDP specifica:

mstsc.exe /remoteGuardQuesto apre la finestra di Connessione Desktop remoto con Remote Credential Guard abilitato solo per quella sessione.

Quando Remote Credential Guard NON è sufficiente

- Se il client è già compromesso (malware con accesso all’LSA), le credenziali possono comunque essere a rischio.

- Se la connessione usa NTLM o altri meccanismi che non reindirizzano Kerberos, Remote Credential Guard non proteggerà quei flussi.

- Non sostituisce la segmentazione di rete, il controllo degli accessi o i sistemi di monitoraggio (SIEM/EDR).

Approcci alternativi e complementari

- Abilitare Network Level Authentication (NLA) per richiedere l’autenticazione prima di stabilire la sessione grafica.

- Usare VPN o canali TLS gestiti per cifrare e limitare l’accesso RDP.

- Saltare host con jump/bastion hosts controllati invece di connettersi direttamente a macchine esterne.

- Utilizzare soluzioni di gestione delle identità e accessi (IAM) con Just-In-Time (JIT) e MFA.

Modello mentale rapido

Pensa a Remote Credential Guard come a un portiere che non consegna la tua chiave (ticket Kerberos) al visitatore remoto. Se il visitatore deve dimostrare il ticket, lo verifica con il portiere (il client) senza mai prendere fisicamente la chiave.

Playbook sintetico per amministratori (passi rapidi)

- Valuta l’ambiente: hai controllo su client e server? Sono esposti pubblicamente?

- Se sì, applica prima le policy di gruppo e distribuiscile con GPO centralizzati.

- Per singole operazioni in emergenza usa

mstsc /remoteGuard. - Verifica con GPUpdate e controlla eventi di sicurezza correlati (Event Viewer: Security / System).

- Documenta modifiche e rollback nel change log.

Checklist per ruolo

- Amministratore di sistema:

- Abilitare la policy GPO in OU appropriate.

- Testare su host di staging.

- Comunicare agli operatori il nuovo comportamento.

- Helpdesk:

- Utilizzare

mstsc /remoteGuardper collegamenti a host esterni sensibili. - Segnalare problemi di autenticazione ai sysadmin.

- Utilizzare

- Sicurezza/IR:

- Monitorare eventi Kerberos e deleghe di credenziali.

- Validare che le soluzioni EDR non siano bypassate.

Rischi principali e mitigazioni

- Rischio: client infetto che estrae credenziali. Mitigazione: mantenere endpoint protetti (EDR, limita privilegi, patching).

- Rischio: errata configurazione GPO che blocca deleghe legittime. Mitigazione: testare in ambiente di staging e documentare ogni GPO.

- Rischio: compatibilità con applicazioni legacy. Mitigazione: valutare fallback a metodi alternativi e documentare eccezioni.

Glossario rapido (1 riga ciascuno)

- Kerberos: protocollo di autenticazione che usa ticket per dimostrare identità.

- LSA: Local Security Authority, componente Windows che gestisce credenziali e politiche di sicurezza.

- RDP (Remote Desktop Protocol): protocollo Microsoft per accesso grafico remoto.

- NLA: Network Level Authentication, autenticazione effettuata prima della sessione grafica.

Casi di test e criteri di verifica

Casi di test principali:

- Abilitare policy GPO e verificare che la connessione RDP non esponga il ticket Kerberos al server.

- Eseguire

mstsc /remoteGuardsu client non modificati e verificare che la sessione è protetta. - Modificare il valore DisableRestrictedAdmin nel Registro e verificare il comportamento dopo riavvio.

Criteri di accettazione:

- Tutte le sessioni RDP target devono risultare funzionanti con credenziali non delegate al server.

- Nessuna regressione nei login legittimi documentati.

Note sulla privacy e conformità

Remote Credential Guard riduce l’esposizione delle credenziali durante le sessioni RDP ma non elimina la necessità di politiche di accesso basate sul principio del minor privilegio e di controlli di auditing per la conformità (es. GDPR applicabile al trattamento dei dati di accesso).

Conclusione

Remote Credential Guard è una misura di difesa semplice ed efficace per limitare la divulgazione delle credenziali Kerberos durante sessioni RDP. Per la massima protezione usalo insieme a NLA, MFA, segmentazione di rete e soluzioni di protezione degli endpoint. Testa le configurazioni in ambienti controllati prima di distribuirle in produzione.

Hai provato queste procedure? Condividi nei commenti problemi, risultati o scenari particolari in cui hai notato comportamenti anomali.