Rimuovere il virus dei collegamenti da USB, pendrive e PC

Che cos’è il virus dei collegamenti e come infetta il dispositivo?

Il “virus dei collegamenti” (noto anche come Houdini in alcune varianti) è un worm che si propaga soprattutto tramite dispositivi di memorizzazione esterni: pendrive USB, schede di memoria, dischi esterni, smartphone collegati via MTP e a volte persino fotocamere. Dopo la copia di file su un dispositivo, l’infezione si manifesta spesso creando collegamenti (.lnk) e nascondendo i file originali.

Meccanica di base in una riga: il malware esegue uno script (.vbs o simile) che crea copie di sé, modifica chiavi di avvio e nasconde contenuti normali, rendendo persistente l’infezione.

Quando viene eseguito un collegamento infetto, lo script può attivare una catena che registra chiavi di registro, crea processi ricorsivi e cerca altri dispositivi collegati per copiarsi. Alcune varianti comunicano con server di comando e controllo (C&C) per ricevere istruzioni o esfiltrare dati.

Cosa può fare questo virus?

- Nascondere file e sostituirli con collegamenti che rimandano ad uno script.

- Copiare se stesso su dispositivi esterni con autorun o creando file eseguibili/di scripting.

- Stabilire connessioni verso server remoti per scaricare altri malware o inviare dati.

- Alterare chiavi del registro per eseguirsi ad avvio o al collegamento di dispositivi.

Importante: non tutte le varianti rubano dati; alcune servono solo per la propagazione. Tuttavia la presenza di script sconosciuti è un rischio di compromissione.

Metodologia rapida per decidere l’azione

- Isola il dispositivo infetto (scollega la rete e rimuovi altre unità).

- Non aprire file sospetti o collegamenti.

- Esegui scansioni con software affidabili e rimuovi le minacce identificate.

- Se la rimozione automatica fallisce, procedi con comandi manuali o formattazione come ultima risorsa.

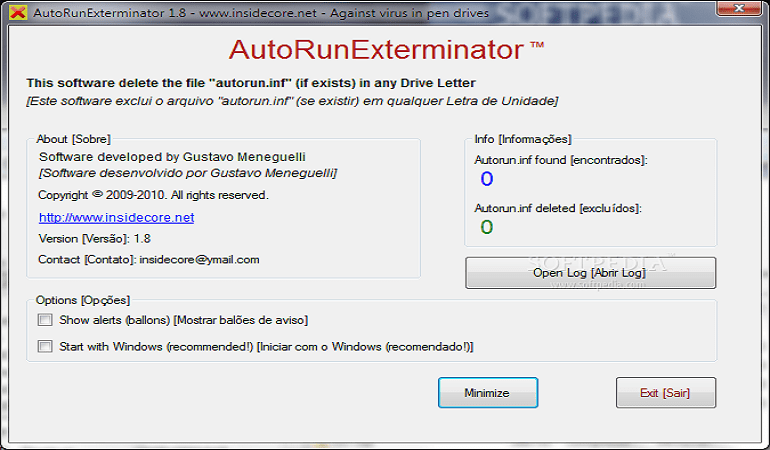

Metodo 1 — Usare Autorun Exterminator (intervento automatico semplice)

Passaggi:

- Collega l’unità infetta al PC.

- Apri Esplora file → Visualizza → Opzioni cartella → Visualizzazione → mostra file, cartelle e unità nascosti. Applica le modifiche.

- Scarica Autorun Exterminator dal sito ufficiale del fornitore. Non scaricare da siti di terze parti non verificati.

- Estrai l’archivio e avvia il file eseguibile chiamato “Autorun Exterminator”.

L’immagine seguente mostra un esempio dell’interfaccia (varia a seconda della versione):

Cosa aspettarsi: il tool elimina file autorun.inf, script sospetti e collegamenti creati dalla maggior parte delle varianti.

Nota: alcuni strumenti non rimuovono tutto. Se permangono collegamenti, procedi con i metodi successivi.

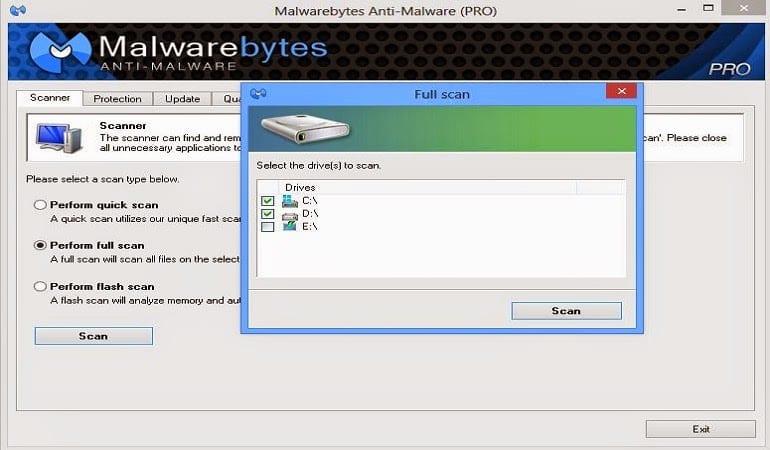

Metodo 2 — Scansione completa con Malwarebytes (anti-malware commerciale)

- Scarica Malwarebytes dal sito ufficiale.

- Installa, aggiorna le definizioni e avvia una scansione completa del sistema e dei dispositivi esterni collegati.

Malwarebytes identifica e rimuove molte minacce, inclusi worm tipo shortcut. Se il programma trova oggetti in quarantena, revisiona prima di ripristinare.

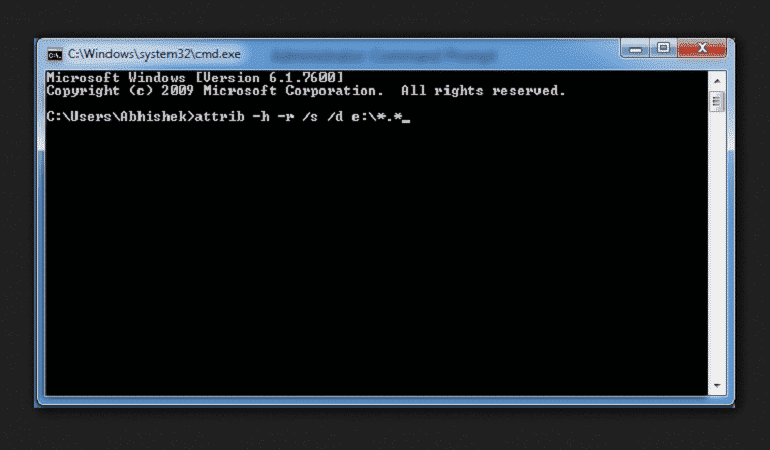

Metodo 3 — Rimozione manuale tramite Prompt dei comandi (attrib)

Questo metodo è efficace per ripristinare file nascosti e rimuovere alcuni esemplari di shortcut creati come file a parte.

Apri il Prompt dei comandi (Start → cerca “cmd” → Esegui come amministratore) e digita uno dei comandi seguenti, sostituendo la lettera di unità con quella del dispositivo infetto:

attrib -h -r -s /s /d e:\*.*

oppure

attrib E:\*.* /d /s -h -r -sSpiegazione rapida: attrib rimuove gli attributi di nascosto (h), di sola lettura (r) e di sistema (s) dai file e dalle cartelle presenti nella partizione. L’opzione /s scorre le sottocartelle e /d include le cartelle stesse.

Dopo l’esecuzione, cancella manualmente i file .lnk e gli script sospetti (.vbs, .bat) che non riconosci.

Avvertenza: non cancellare file di sistema legittimi; se non sei sicuro, crea una copia dell’unità o chiedi supporto.

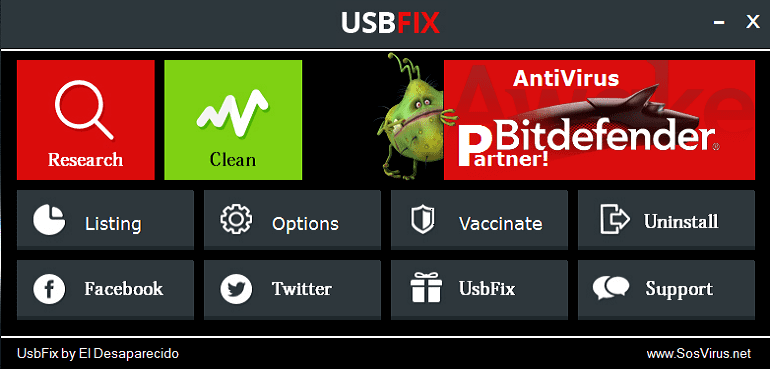

Metodo 4 — Usare USBFix (strumento di pulizia per dispositivi esterni)

- Collega tutte le unità esterne che vuoi esaminare.

- Scarica USBFix dal sito ufficiale dello sviluppatore.

- Avvia USBFix e scegli l’opzione “Clean” (pulisci).

USBFix rileva e rimuove molte tracce di malware che si propagano via USB. Dopo la pulizia, riavvia il sistema e ricontrolla le unità.

Alternative e interventi avanzati

- Ispezione manuale: cerca file .vbs, .bat, .exe o autorun.inf a radice dell’unità. Rimuovili solo se confermato malevoli.

- Live CD/USB Linux: avvia il PC da Linux per montare l’unità e analizzarla senza eseguire codice Windows potenzialmente attivato.

- Formattazione: come ultima risorsa, copia i file puliti altrove (controllandoli prima), poi formatta l’unità infetta.

- Ripristino da backup: se hai backup affidabili, ripristina i dati dopo aver bonificato l’ambiente.

Mental model: ciclo di infezione e rimozione (in una frase)

Infezione → persistenza (chiavi/autorun) → propagazione a unità esterne → possibilità di esfiltrazione e download di altro malware; la rimozione richiede rottura di una o più di queste fasi.

Checklist operativa (ruoli)

Per utente domestico:

- Isolare l’unità infetta.

- Abilitare la visualizzazione file nascosti.

- Eseguire Malwarebytes e Autorun Exterminator/USBFix.

- Se necessario, usare il comando attrib.

- Eseguire backup puliti.

Per amministratore di rete:

- Isolare la macchina dalla rete.

- Analizzare i file di startup e le GPO che possono riattivare malware.

- Raccogliere indicatori di compromissione (nomi di file, hash).

- Eseguire scansioni centralizzate e rimozione tramite endpoint management.

Procedura d’intervento rapida (playbook)

- Scollega il dispositivo dalla rete.

- Copia i log e metti in quarantena le unità rimovibili.

- Esegui scansione completa con strumenti aggiornati.

- Esegui attrib e rimuovi file sospetti.

- Riavvia e verifica.

- Documenta e ripristina da backup se necessario.

Flusso decisionale (diagramma)

flowchart TD

A[Unità mostra .lnk e file nascosti?] -->|Sì| B[Isolare e non aprire file]

B --> C[Scansione con Malwarebytes]

C --> D{Minacce rimosse?}

D -->|Sì| E[Controllo finale e backup]

D -->|No| F[Usare Autorun Exterminator / USBFix]

F --> G{Ancora presente?}

G -->|Sì| H[Usare attrib o Live USB Linux]

G -->|No| E

H --> I{Risolto?}

I -->|No| J[Formattazione e ripristino da backup]

I -->|Sì| EQuando questi metodi falliscono (controesempi)

- Varianti sofisticate che si nascondono come driver o che hanno rootkit.

- Infezioni multiple su firmware di dispositivi (firmware di HDD o firmware UEFI) richiedono interventi specialistici.

- Se il malware ha esfiltrato credenziali, la sola rimozione del file non è sufficiente: cambiare password e verificare accessi.

Hardening e prevenzione

- Disabilita Autorun/AutoPlay per tutte le unità.

- Mantieni antivirus e sistemi aggiornati.

- Evita di collegare dispositivi sconosciuti.

- Esegui backup regolari e verifica l’integrità dei backup.

- Limita i privilegi degli utenti (non usare account amministratore per attività quotidiane).

Note sulla privacy: la rimozione del malware non garantisce che dati sensibili non siano stati copiati. Verifica accessi, cambia credenziali e informa le parti interessate se i dati personali sono coinvolti.

Criteri per considerare l’incidente risolto

- Nessun file .lnk o script sospetto rilevato su disco o unità esterne.

- Scansione completa con strumenti aggiornati non rileva minacce.

- Eventuali account compromessi sono rigenerati e credenziali cambiate.

- Backup testato e verificato.

Mini-fact box

- Vettore principale: dispositivi USB e unità esterne.

- File spesso coinvolti: .lnk, .vbs, autorun.inf, .bat

- Strumenti utili: Malwarebytes, Autorun Exterminator, USBFix, Prompt dei comandi (attrib).

Conclusione

Il virus dei collegamenti è fastidioso ma spesso rimovibile con gli strumenti giusti e con una procedura ordinata. Inizia sempre isolando il dispositivo, scansendo con software aggiornati e solo dopo procedere con rimozioni manuali o formattazioni. Se sospetti una compromissione profonda (esfiltrazione dati, rootkit, infezione firmware), coinvolgi un professionista.

Importante: se non sei sicuro di cancellare un file, fai una copia forense o chiedi supporto tecnico.

Riassunto:

- Isola, non aprire collegamenti sospetti.

- Esegui scansioni con Malwarebytes e strumenti come Autorun Exterminator o USBFix.

- Usa attrib per ripristinare file nascosti.

- Se necessario, formatta e ripristina da backup sicuro.

Se hai seguito questi passaggi e hai ancora problemi, descrivi il comportamento (file visibili, nomi di file sospetti, avvisi antivirus) e posso guidarti su interventi specifici.