Proteggere Google Chrome dal malware Rust

Perché il malware Rust è così efficace contro Chrome

Rust-based malware sfrutta tecniche moderne per nascondere il proprio codice e aggirare le difese. Gli aggressori combinano ingegneria sociale (es. CAPTCHA falsi) con offuscamento di stringhe, API e payload multi-stage. In alcuni casi il malware cancella tracce dopo l’esecuzione e cerca di evadere sandbox e protezioni del browser.

EDDIESTEALER è un esempio recente analizzato da Elastic Security Labs il 30 maggio 2025. Attacca utenti Chrome offrendo falsi prompt CAPTCHA su siti compromessi. Su Windows l’attacco spinge la vittima a incollare un comando PowerShell nella finestra Esegui, che scarica un payload JavaScript offuscato chiamato “gverify.js” nella cartella Download.

Il payload mira a rubare dati sensibili, incluse chiavi di wallet crittografici (Bitcoin, WasabiWallet), credenziali memorizzate in gestori di password (Bitwarden, KeePass) e dati di app come Telegram Desktop. Questo schema segue attacchi Rust precedenti come Fickle Stealer (2024) e StealC (2023), tutti basati su ingegneria sociale per avviare più fasi di attacco.

Important: non incollare comandi ricevuti da siti o chat non verificati. Se qualcuno ti chiede di eseguire comandi o incollare testo nella finestra Esegui, fermati e verifica.

Come ridurre il rischio: passaggi rapidi per gli utenti

- Mantieni Chrome aggiornato all’ultima versione.

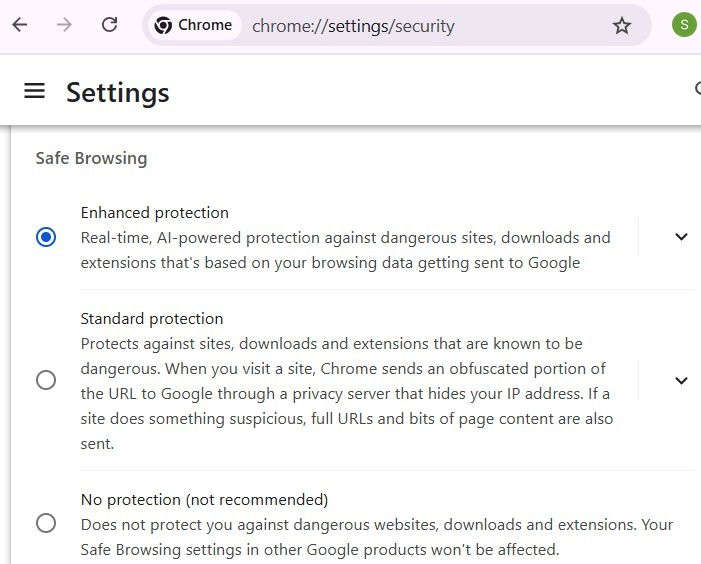

- Abilita la Protezione avanzata (Enhanced protection).

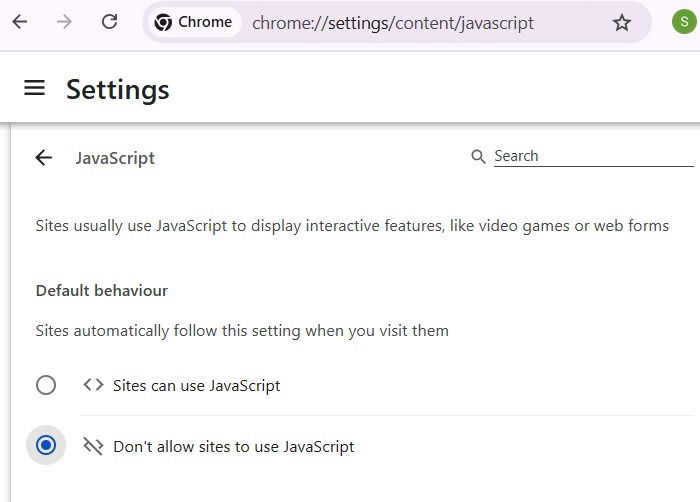

- Disabilita JavaScript sui siti non fidati o usa profili separati.

- Blocca i download automatici multipli.

- Mantieni l’isolamento dei siti impostato su Default nei flag di Chrome.

- Installa estensioni solo dal Chrome Web Store.

- Preferisci passkey o app di autenticazione al posto degli SMS per l’autenticazione a due fattori.

Abilitare la Protezione avanzata in Chrome

Apri Chrome, clicca sui tre puntini in alto a destra, poi vai su Settings -> Privacy and security -> Security -> Enable Enhanced protection.

La Protezione avanzata usa modelli di machine learning per identificare minacce in tempo reale. Sebbene molti attacchi Rust siano innescati dall’utente (social engineering), questa modalità è più efficace nell’identificare CAPTCHA falsi e siti non verificati e nel bloccare download insicuri.

Note: evita pagine contrassegnate come Not Secure quando possibile.

Disabilitare JavaScript per siti non affidabili (opzione avanzata)

Questa misura è pratica se usi pochi siti o profili separati per attività sensibili. Vai in Settings -> Privacy and security -> Site Settings -> Content -> JavaScript e scegli Don’t allow JavaScript. Poi aggiungi siti di fiducia in Allowed to use JavaScript.

Tutti gli esempi di malware Rust osservati finora sfruttano JavaScript per far progredire il payload su Chrome. Disabilitare JavaScript blocca molti vettori di attacco, ma riduce la funzionalità di numerosi siti. Alcuni servizi (es. motori di ricerca in modalità privacy) offrono versioni senza JavaScript.

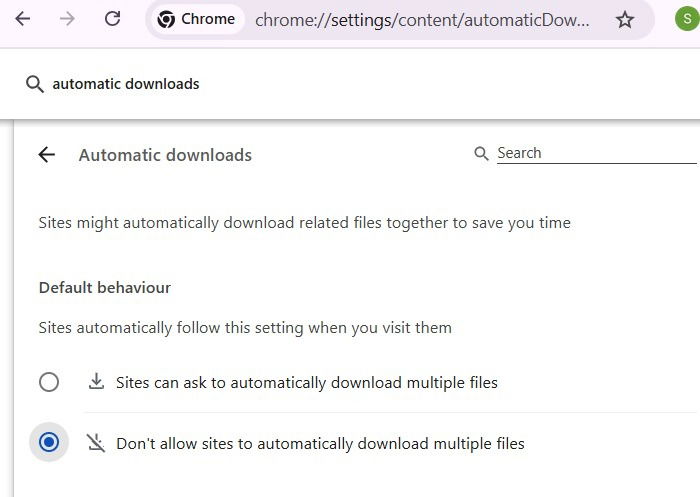

Limitare i download automatici multipli

Se non vuoi disabilitare JavaScript, limita invece i download non controllati.

- Vai in Settings -> Downloads -> Enable Ask where to save each file.

- Poi vai in Settings -> Privacy and security -> Site Settings -> Additional permissions -> Automatic downloads -> Select Don’t allow sites to automatically download multiple files.

Questo impedisce a script dannosi (come gverify.js) di scaricare file in background nella cartella Download senza il tuo consenso.

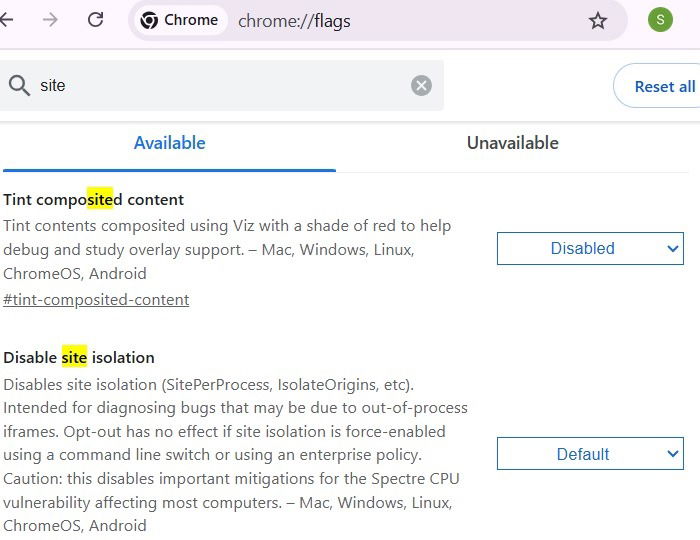

Mantenere l’isolamento dei siti attivo

Nella barra degli indirizzi digita Chrome://flags e premi Invio. Cerca il flag Disable site isolation e assicurati che sia impostato su Default.

L’isolamento dei siti separa i processi web per confinare eventuali exploit in memoria. È una barriera utile contro malware che tentano di sfruttare falle nella memoria o di spostarsi tra tab.

Scaricare estensioni solo dal Chrome Web Store

Le estensioni possono richiedere permessi potenti. Scarica solo dallo store ufficiale per ridurre il rischio che un’estensione sfrutti API nascoste o sprint di offuscamento per eseguire codice malevolo.

Inoltre, sostituisci SMS con metodi più sicuri per l’autenticazione a due fattori: passkey o app di autenticazione.

Checklist operativa per utenti e amministratori

Utente comune:

- Aggiorna Chrome e il sistema operativo.

- Abilita Enhanced protection.

- Attiva la richiesta di salvataggio per i download.

- Non incollare comandi o eseguire script ricevuti da siti non verificati.

- Installa estensioni solo dal Chrome Web Store.

Amministratore IT:

- Forza aggiornamenti di Chrome in modo centralizzato.

- Imposta regole di gruppo per bloccare installazioni non autorizzate di estensioni.

- Applica isolamento dei siti e controlli di download automatici tramite policy.

- Distribuisci una guida interna per evitare incollare comandi in Esegui/PowerShell.

Security operations:

- Aggiungi regole EDR/AV per rilevare attività sospette nella cartella Download.

- Monitora accessi a gestori password e wallet con alert anomali.

- Prepara procedure di risposta a incidenti per furto di credenziali.

Playbook rapido per prevenzione (SOP)

- Aggiornamento e hardening: verifica che Chrome e plugin siano aggiornati.

- Politiche: applica restrizioni download e isolamento sito tramite policy GPO/MDM.

- Protezione utenti: distribuisci istruzioni che vietano incollare comandi e spiegano segnali di phishing.

- Backup: assicurati che i dati sensibili siano copiati in backup cifrati.

- Test: esegui simulazioni di phishing e verifica la reazione degli utenti.

Incident runbook semplificato

Rilevamento:

- Allerta dall’EDR per esecuzione di script non autorizzato.

- Segnalazione utente di comportamento anomalo del browser o richieste di incollare comandi.

Containment:

- Isola la macchina dalla rete.

- Disconnetti account sensibili e reimposta autenticazioni.

Eradicazione:

- Esegui scansione completa con strumenti EDR e antivirus aggiornati.

- Rimuovi file sospetti dalla cartella Download e controlla cronologia del browser.

- Se è stato incollato un comando PowerShell, verifica script persistenti e chiavi di registro modificate.

Recovery:

- Reimposta password su servizi compromessi usando un dispositivo pulito.

- Ripristina dati da backup verificati.

Post-incident:

- Analizza il vettore iniziale (sito compromesso, annuncio malevolo, estensione).

- Aggiorna le policy e i training agli utenti.

Casi di test e criteri di accettazione per le difese

Test 1: Blocco download automatici

- Simula uno script che tenta di scaricare 3 file consecutivi.

- Criterio: Chrome chiede conferma per ciascun file o blocca il download multiplo.

Test 2: Protezione avanzata

- Visita una pagina di prova che replica un CAPTCHA sospetto.

- Criterio: Chrome avvisa o blocca la pagina come potenzialmente dannosa.

Test 3: Disabilitazione JavaScript

- Accedi a un sito dinamico con JavaScript off.

- Criterio: siti con funzionalità critiche devono essere in whitelist; attivare eccezioni per solo i siti fidati.

Mental model: difesa in profondità

Pensa alla sicurezza del browser come a livelli concentrici:

- Aggiornamento e hardening del software.

- Politiche di configurazione (download, JavaScript, estensioni).

- Protezione attiva (Enhanced protection, EDR).

- Formazione utenti per evitare ingegneria sociale.

Nessun singolo controllo è perfetto; la combinazione riduce drasticamente la probabilità di successo di un attacco.

Breve glossario

- Malware: software progettato per causare danno o rubare dati.

- Infostealer: malware che estrae credenziali e dati sensibili.

- Offuscamento: tecnica per rendere il codice difficile da leggere e analizzare.

- Sandbox: ambiente isolato per eseguire codice con privilegi limitati.

Note sulla privacy e conformità

Se l’incidente coinvolge dati personali, coinvolgi il team legale per valutare obblighi di notifica secondo GDPR. Registra le azioni intraprese, i file compromessi e le misure di mitigazione per audit e eventuale notifica alle autorità competenti.

Miglioramenti a lungo termine e roadmap

- Audit delle estensioni e blocco di quelle non approvate.

- Implementazione di soluzioni EDR centralizzate con policy di quarantena automatica.

- Programma di formazione trimestrale per utenti su phishing e ingegneria sociale.

- Revisione periodica dei flag e delle policy del browser.

Quando queste misure possono fallire

- Attacco mirato con zero-day che sfugge all’isolamento.

- Utente con elevate autorizzazioni che incolla volontariamente un comando dannoso.

- Estensione ufficiale compromessa nello store.

In questi casi è fondamentale il rilevamento rapido e le pratiche di risposta agli incidenti.

Azioni pratiche immediatamente eseguibili (snippet sicuri)

Esegui questo comando PowerShell su una macchina pulita solo per elencare i file recenti nella cartella Download (non eseguire comandi ricevuti da fonti sospette):

Get-ChildItem "$env:USERPROFILE\Downloads" -File | Select-Object Name,Length,LastWriteTime | Sort-Object LastWriteTime -DescendingQuesto aiuta a identificare file nuovi o sospetti senza eseguirli.

Riepilogo finale

Proteggere Chrome dal malware Rust richiede sia controlli tecnici sia vigilanza umana. Abilita la Protezione avanzata, limita JavaScript e download automatici, mantieni l’isolamento dei siti e scarica estensioni solo dal Chrome Web Store. Prepara checklist e playbook per reagire rapidamente in caso di incidente.

Important: se sospetti una compromissione, isola il dispositivo, non usare account sensibili su quella macchina e segui il runbook di incident response.

Summary:

- EDDIESTEALER sfrutta ingegneria sociale e JavaScript offuscato per compromettere Chrome.

- Le difese principali sono aggiornamento, Protezione avanzata, controllo JavaScript e restrizioni di download.

- Training e runbook sono essenziali per ridurre il rischio e reagire efficacemente.