Proteggere il laptop dalle manomissioni quando è incustodito

Perché questo è importante

Lasciare un laptop incustodito non è solo rischio di furto fisico: è anche un’opportunità per un attaccante di inserire dispositivi, cambiare impostazioni di avvio o installare malware a basso livello (es. rootkit). Le misure qui descritte riducono notevolmente la probabilità di compromissione fisica e rendono più difficile per un malintenzionato ottenere accesso persistente o copiare dati sensibili.

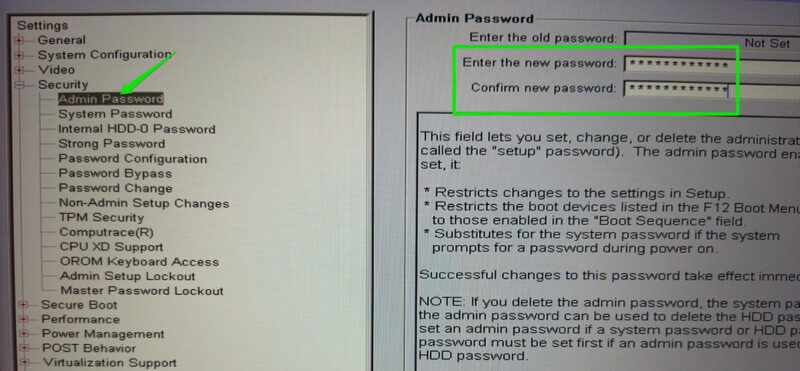

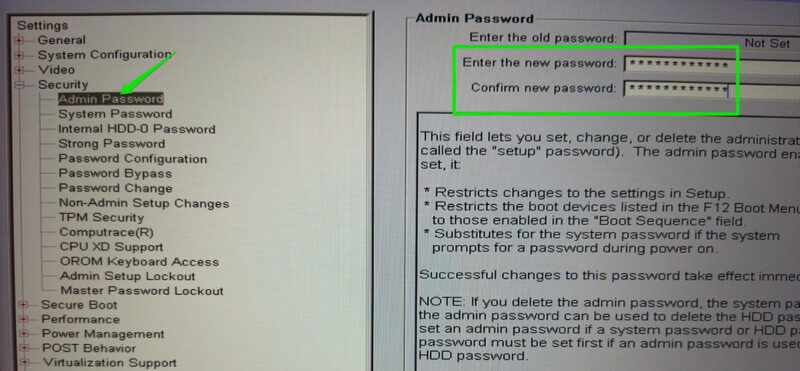

Abilitare la password di BIOS/UEFI

Molte opzioni di protezione dopo l’avvio si trovano nel BIOS/UEFI. Un attaccante potrebbe disattivare Secure Boot o cambiare l’ordine di avvio per caricare codice malevolo.

- Accedi al BIOS/UEFI premendo il tasto indicato all’avvio (di solito F2, F10, Esc o Canc).

- Vai alla sezione Sicurezza o Authentication.

- Cerca l’opzione Admin, Setup password o Supervisor password.

- Imposta una password robusta che ricordi o archivia in un gestore password sicuro.

Importante: la password BIOS è un deterrente valido contro la maggior parte degli attori, ma non è invulnerabile. In alcuni modelli è possibile resettare il BIOS via jumper, rimozione della batteria CMOS o tecniche hardware. Considerala parte di una strategia difensiva multilivello.

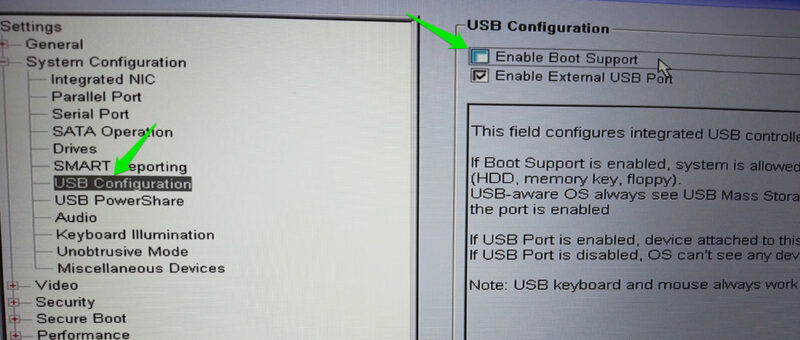

Disattivare l’avvio da dispositivi esterni

Se un aggressore può far avviare il sistema da una chiavetta USB o da un disco esterno, può aggirare le protezioni del sistema operativo.

- Nell’UEFI cerca USB configuration, Boot options o Boot support.

- Disabilita l’avvio da dispositivi esterni (USB, SD, CD/DVD) se non ne hai bisogno.

- Se occasionalmente devi avviare da USB, documenta la procedura per riattivare temporaneamente l’opzione e poi disattivarla.

Nota: ricorda dove hai salvato la password BIOS/UEFI prima di disabilitare opzioni critiche.

Usare adesivi rilevatori di manomissioni

Gli adesivi anti-manomissione lasciano tracce visibili (pattern void o etichette che si rompono) se vengono rimossi. Sono economici e facili da applicare.

- Applica gli adesivi sui punti critici: viti, sportelli di accesso alla RAM/SSD, porte non usate e giunzioni del telaio.

- Documenta la posizione e scatta foto per verifiche future.

- Sostituisci gli adesivi ogni volta che effettui interventi di manutenzione.

Protezioni fisiche per le porte USB

Le porte USB sono uno dei canali più sfruttati per l’inserimento di dispositivi malevoli. Esistono tappi o protettori che bloccano fisicamente l’accesso.

- Acquista protezioni per USB-A e USB-C adatte al tuo modello.

- Molti prodotti usano una chiave dedicata per rimuoverli; conservane una in un posto sicuro.

- I tappi riducono il rischio che qualcuno colleghi un dispositivo di attacco come un BadUSB o un adattatore con firmware compromesso.

Suggerimento: i proteggiporte sono particolarmente utili in ambienti condivisi (aule, sale riunioni, coworking) o quando viaggi spesso.

Crittografare i dati con BitLocker

La crittografia dell’unità renderebbe i dati inutilizzabili senza la chiave, anche se l’attaccante rimuovesse l’SSD.

- Su Windows abilita BitLocker (Pro o Enterprise) per il disco di sistema e per dischi esterni se necessario.

- Usa l’autenticazione pre-boot (TPM + PIN o passphrase) per impedire l’avvio senza credenziali.

- Archivia la chiave di ripristino in un luogo sicuro (es. account Microsoft protetto o vault aziendale).

Importante: la crittografia protegge i dati a riposo, ma non previene la manomissione hardware o la sostituzione del firmware se il dispositivo viene avviato in modo malevolo.

Come riconoscere segni di manomissione

Controlli rapidi che puoi fare prima di usare il laptop:

- Ispeziona le viti e le giunzioni del telaio: viti nuove o graffi sono segnali di apertura.

- Verifica gli adesivi anti-manomissione: pattern mancanti o parziali.

- Controlla porte e connettori: aree sporche o segni d’uso anomali.

- Osserva la schermata di avvio per messaggi insoliti o cambio delle impostazioni UEFI.

Se trovi segni sospetti, scollega il dispositivo dalla rete e procedi con il playbook di risposta qui sotto.

Playbook di risposta a una possibile manomissione

- Isolare: scollega cavi e Wi‑Fi. Metti il laptop in una borsa antistatica se disponibile.

- Documentare: fotografa i danni o le tracce di manomissione e annota dove e quando hai lasciato il dispositivo.

- Backup rapido: se possibile e sicuro, salva dati critici su un dispositivo esterno pulito.

- Valutazione: porta il laptop a IT o a un tecnico affidabile. Se non è possibile, valuta un’installazione pulita.

- Pulizia: dopo conferma di compromissione, esegui backup verificati e reinstallazione completa del sistema operativo.

- Rivedere: aggiorna le misure fisiche (adesivi, protezioni USB) e le procedure di sicurezza personale.

Nota: non tentare riparazioni hardware complesse se non hai competenze; potresti cancellare tracce utili per un’analisi forense.

Checklist per ruolo

Utente generico:

- Abilita password BIOS/UEFI.

- Disabilita boot esterno se non necessario.

- Applica adesivi anti-manomissione su punti critici.

- Usa tappi per porte USB quando lasci il laptop.

- Attiva BitLocker o altra crittografia.

IT aziendale:

- Fornisci immagini e policy di configurazione UEFI standard.

- Gestisci chiavi di ripristino centralmente.

- Distribuisci tappi USB e kit anti-manomissione ai dispositivi in condivisione.

- Effettua audit periodici e traccia incidenti.

Viaggiatore frequente:

- Evita di lasciare il laptop incustodito in aree pubbliche.

- Usa una custodia con chiusura e lucchetto per brevi spostamenti.

- Tieni sempre con te la chiave dei proteggi porte.

Modelli mentali e quando queste misure falliscono

- Difesa a strati: non contare su una sola misura. Combina controllo fisico, crittografia e policy.

- Attaccante motivato: un avversario determinato e con accesso fisico prolungato può aggirare molte difese.

- Valuta il rischio: maggiore è il valore delle informazioni, più rigide devono essere le contromisure.

Controesempi e limiti:

- Un attaccante con accesso hardware e tempo può resettare CMOS o sostituire componenti.

- Alcune protezioni fisiche possono essere aggirate con strumenti da tecnico; il rilevamento rimane la difesa più efficace.

Matrice di rischio e mitigazioni (alto, medio, basso)

- Accesso fisico prolungato (alto): usare crittografia, adesivi, protezioni porte e custodia chiusa.

- Uso occasionale di USB esterni (medio): disabilitare boot esterno e controllare le porte prima dell’uso.

- Ambiente condiviso (medio-alto): formazione utente e misure fisiche come tappi USB.

Criteri di verifica e test di accettazione

- Verifica che la password BIOS impedisca l’accesso alle impostazioni UEFI.

- Testare l’avvio: con boot esterno disabilitato, il sistema non deve avviarsi da USB.

- Controllo adesivi: rimozione volontaria deve mostrare il pattern di manomissione.

- Proteggi porte: il protettore USB non deve rimuoversi senza la chiave.

Glossario rapido

- BIOS/UEFI: firmware che controlla l’avvio del computer.

- Secure Boot: meccanismo UEFI che verifica l’integrità del boot loader.

- BitLocker: tecnologia di crittografia delle unità di Windows.

- BadUSB: attacco che sfrutta firmware malevolo su dispositivi USB.

Privacy e note legali

Queste misure sono pensate per proteggere dati personali e aziendali. Quando gestisci dati di terzi o clienti, assicurati che il trattamento rispetti la normativa locale sulla protezione dei dati (es. GDPR in Europa). Conserva le chiavi di ripristino e i dati sensibili con politiche di accesso limitato e audit.

Domande frequenti

Cosa fare se trovo il mio laptop manomesso?

Isola il dispositivo, documenta i segni, esegui backup sicuri se possibile e contatta il supporto IT o un tecnico per una valutazione forense o reinstallazione pulita.

Le protezioni fisiche impediscono gli attacchi software?

No. Le protezioni fisiche limitano l’accesso hardware. Per difendersi dal software, usa aggiornamenti, antivirus, controllo delle applicazioni e crittografia.

Posso usare soluzioni alternative a BitLocker su macOS o Linux?

Sì. Su macOS usa FileVault, su Linux usa LUKS/cryptsetup. Tutte offrono protezione dei dati a riposo.

Riepilogo e raccomandazioni rapide

- Applica misure difensive multiple: BIOS password, disabilita boot esterno, proteggi porte USB, usa adesivi anti-manomissione e crittografia.

- Controlla visivamente il dispositivo prima dell’uso e segui la checklist per ruolo.

- Se sospetti manomissione: isola, documenta e coinvolgi il supporto tecnico.

Importante: nessuna singola misura è infallibile. L’obiettivo è rendere la compromissione più difficile, più costosa e più visibile per un aggressore.

Breve diagramma decisionale per la risposta immediata:

flowchart TD

A[Trovo segni di manomissione?] -->|Sì| B[Isolare il dispositivo]

A -->|No| C[Usare normalmente ma monitorare]

B --> D[Documentare con foto]

D --> E[Contattare IT o tecnico]

E --> F{IT decide}

F -->|Analisi forense| G[Conservare dispositivo per analisi]

F -->|Reinstallazione| H[Backup sicuro e reinstallare OS]