Creazione di un dominio di autenticazione WiKID

Panoramica rapida

Un dominio di autenticazione separa l’autorita di autenticazione per gruppi di dispositivi o utenti. Un singolo dispositivo puo partecipare a piu domini. Un server WiKID puo ospitare uno o piu domini e i domini possono essere ospitati su server distinti o combinati.

Definizioni rapide:

- Autentication domain: segmento dell’autorita di autenticazione che definisce regole e ambito per dispositivi e utenti.

- Server code: codice a 12 cifre usato in provisioning che identifica l’indirizzo IP dello server o un prefisso nel dominio wikidsystems.net.

- One-time passcode: passcode a uso singolo generato dal token software o hardware.

- Offline challenge/response: modalita che consente di autenticare dispositivi fuori copertura di rete per un numero limitato di volte.

Perche configurare un dominio

- Isolare gruppi di utenti o dispositivi con regole e politiche diverse.

- Applicare PIN minimi, limiti di tentativi e timeout dei passcode per ridurre il rischio di compromissione.

- Supportare scenari offline per client wireless aziendali.

Passaggi principali per creare un dominio

- Accedere alla console di amministrazione del WiKID Strong Authentication Server.

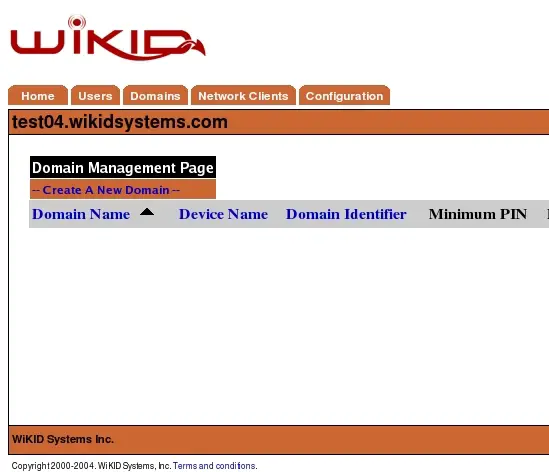

- Selezionare l’opzione [Domains] nella barra di intestazione per visualizzare i domini correnti.

Figura 12 - Schermata configurazione domini

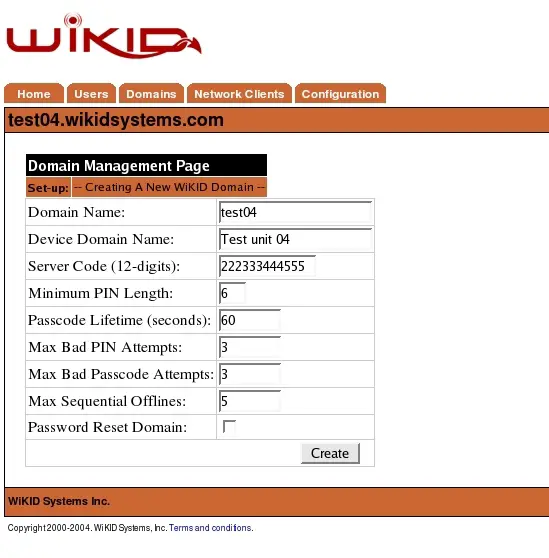

- Cliccare su [Create New Domain] per aprire la schermata di impostazione dei parametri del nuovo dominio.

Figura 13 - Parametri di configurazione del dominio

- Compilare i campi obbligatori (descritti piu sotto) e selezionare Create.

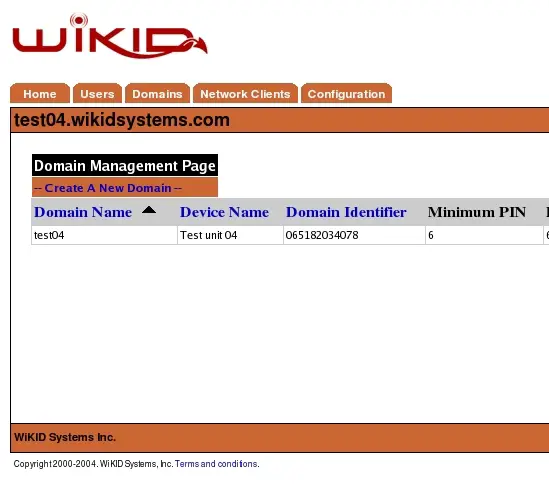

- Verificare che il nuovo dominio appaia nell’elenco sotto Current Domains.

Figura 14 - Domini correnti

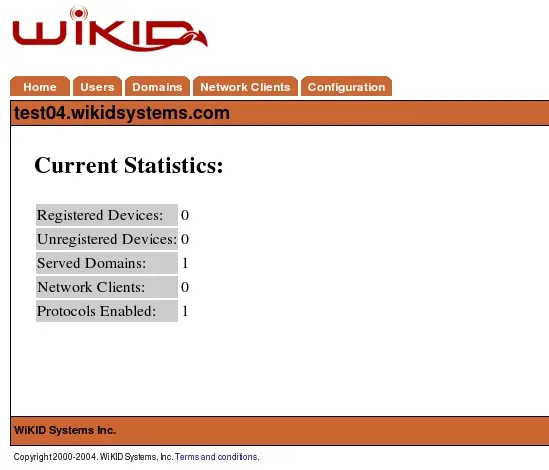

- Selezionare [Main] nella barra di intestazione per confermare che il server stia servendo il nuovo dominio.

Figura 15 - Schermata di riepilogo dopo la configurazione del dominio

Parametri obbligatori e loro significato

- Domain Name: etichetta descrittiva visibile solo nell’interfaccia di amministrazione. Usare un nome chiaro per identificare l’ambito.

- Device Domain Name: etichetta breve che apparira nel menu del dispositivo cliente. Mantenere breve per facilita di lettura su schermi mobili.

- Minimum PIN Length: lunghezza minima del PIN per questo dominio. Un PIN piu corto causera un errore sul client.

- Passcode Lifetime: durata massima del one-time passcode in secondi. Dopo N secondi il passcode non e piu valido. Consiglio: 30-60 secondi per token software, valori piu brevi aumentano sicurezza.

- Server Code: indirizzo IP zero-padded o prefisso pre-registrato nel dominio wikidsystems.net. Deve essere esattamente 12 cifre.

- Max Bad PIN Attempts: numero massimo di PIN errati permessi a un dispositivo prima della sua disabilitazione.

- Max Bad Passcode Attempts: numero massimo di passcode errati per uno userid in questo dominio prima che lo userid venga disabilitato.

- Max Sequential Offlines: numero massimo di autenticazioni offline consecutive prima di richiedere l’autenticazione online. Utile per client wireless in assenza di copertura.

- Use TACACS+: abilitare se si desidera delegare parte dell’autenticazione o dell’autorizzazione a un server TACACS+.

Importante: il Server Code deve essere esattamente 12 cifre. Per un IP pubblico 27.232.7.14 il codice e 027232007014.

Esempi pratici e dettagli tecnici

- IP pubblico 27.232.7.14 -> Server Code 027232007014.

- Se si utilizza il servizio wikidsystems.net e si necessita di codici per IP non instradabili, e possibile usare sequenze come 999888777666 che mappano a prefissi gestiti dal servizio.

- Per modificare la risoluzione DNS del token software si puo distribuire un file jw.properties personalizzato con il client.

Esempio minimo di jw.properties per reindirizzare il token a un server custom:

# Esempio jw.properties

server.code=027232007014

server.domain=wikidsystems.net

# impostare timeout in secondi

passcode.lifetime=45Nota: la sintassi effettiva puo variare a seconda della versione del token software. Verificare la documentazione del token prima di distribuire il file.

Verifica dopo la creazione

- Dopo Create tornare su [Domains] e confermare che il dominio sia elencato.

- Dal menu [Main] verificare che il server mostri lo stato operativo per il dominio.

- Testare il provisioning di un dispositivo non configurato usando il Server Code a 12 cifre.

Best practice di sicurezza

- Impostare Minimum PIN Length almeno a 6 per utenti mobili; usare PIN piu lunghi per profili ad alto rischio.

- Limitare Max Bad PIN Attempts a 3-5 per ridurre brute force.

- Abilitare TACACS+ solo se il flusso di autorizzazione richiede tracciabilita centralizzata.

- Ridurre Passcode Lifetime il piu possibile compatibilmente con l’usabilita.

- Monitorare i log per tentativi di provisioning sospetti usando Server Code non assegnati.

Importante: l’abilitazione della funzione offline aumenta la superficie di rischio; usare Max Sequential Offlines con cautela e monitorare i dispositivi che passano frequentemente in modalita offline.

Quando la configurazione puo fallire e come risolvere

- Errore: Server Code non valido. Verificare che siano 12 cifre e che non ci siano spazi. Se si usa un prefisso wikidsystems.net confermare la registrazione del prefisso.

- Problema: dispositivo non raggiunge il server. Controllare firewall e NAT. Per server con IP pubblico confermare che la porta e aperta e che il server risponda all’indirizzo indicato.

- Caso: passcode scaduto immediatamente. Controllare orologio del server e del dispositivo; differenze di clock possono invalidare immediatamente i token basati su tempo.

- Offline non funziona dopo i limiti: verificare che Max Sequential Offlines non sia stato raggiunto e che il dispositivo non sia stato disabilitato per troppi tentativi.

Checklist per i ruoli

Amministratore

- Verificare requisiti di rete e apertura porte.

- Definire politica PIN e passcode per il dominio.

- Scegliere il Server Code corretto e confermare registrazione se si usa wikidsystems.net.

- Distribuire jw.properties se necessario.

- Testare il provisioning di un dispositivo di prova.

Operatore di sicurezza

- Monitorare i log dei tentativi falliti.

- Applicare regole di blocco per Device e UserID quando superano i limiti.

- Rivedere i tentativi offline e indagare su frequenze anomale.

Utente finale / Tecnico sul campo

- Fornire il Server Code a 12 cifre al dispositivo durante il provisioning.

- Impostare un Device Domain Name conciso per migliorare l’usabilita su schermi mobili.

- Segnalare errori di sincronizzazione oraria se i passcode risultano non validi.

Privacy e conformita (note GDPR)

I domini di autenticazione gestiscono informazioni sugli utenti e log di accesso. Azioni raccomandate:

- Conservare nei log solo le informazioni necessarie per sicurezza e audit.

- Anonimizzare o limitare l’accesso ai log contenenti identificatori personali.

- Documentare scopi e base giuridica per il trattamento dei dati di autenticazione.

Piccolo modello mentale per decidere i parametri

- Se vuoi massima sicurezza, scegli PIN piu lunghi, passcode piu brevi e limiti di tentativi bassi.

- Se hai utenti mobili con connettivita limitata, aumenta Max Sequential Offlines ma bilancialo con controlli operativi.

- Usa TACACS+ quando serve integrazione con sistemi centralizzati di autorizzazione.

Riepilogo

- Un dominio di autenticazione WiKID consente di isolare e gestire regole di autenticazione per gruppi separati.

- Il Server Code e un valore critico a 12 cifre che identifica il server o un prefisso nel servizio wikidsystems.net.

- Configurare Minimum PIN Length, Passcode Lifetime e limiti di tentativi e testare il provisioning prima di andare in produzione.

Note finali: documentare la configurazione e mantenere una checklist di rollback. Se si apportano modifiche ai parametri critici, eseguire sempre test con dispositivi non produttivi.