Installare Murmur (Mumble) su CentOS 7

- Questa guida spiega passo dopo passo come installare e avviare Murmur (server Mumble) su CentOS 7: aprire la porta firewall, scaricare ed estrarre il tarball, creare l’utente e le directory, configurare systemd e disabilitare SELinux o adattare le policy. Segui la checklist e le sezioni di risoluzione problemi per evitare gli errori più comuni.

Introduzione

Mumble è un’applicazione gratuita pensata principalmente per i giocatori che permette di parlare in tempo reale mentre si gioca. Utilizza un’architettura client-server: il client comunica con il server Murmur. Murmur organizza le stanze (canali) in una struttura gerarchica con un canale root. È apprezzato per l’audio di alta qualità e la bassa latenza. Murmur consente una buona compatibilità tra versioni e offre numerose opzioni di configurazione.

Questa guida descrive come installare il server Murmur su CentOS 7 e contiene suggerimenti pratici di amministrazione, sicurezza e risoluzione dei problemi.

Prerequisiti

- Un server CentOS 7 con accesso root o sudo.

- Conoscenza base della shell (vi, systemctl, firewall-cmd).

- Connessione internet per scaricare il tarball.

Nota: definizione rapida: “tarball” = archivio compresso (es. .tar.bz2) contenente i file del programma.

Panoramica rapida dei passi

- Aprire la porta del firewall (64738 UDP/TCP per default).

- Scaricare il pacchetto statico Murmur per Linux.

- Estrarre il tarball; installare bzip2 se necessario.

- Copiare i file in /usr/local/murmur e posizionare la configurazione in /etc/murmur.ini.

- Creare utente e gruppi; impostare permessi e directory log.

- Creare l’unità systemd e il file tmpfiles per il PID.

- Disabilitare SELinux o adattare le politiche.

- Avviare e abilitare il servizio.

Configurare Firewalld

CentOS 7 usa firewalld; per permettere ai client di connettersi apri la porta predefinita 64738 (sia TCP che UDP). Se userai una porta diversa, apri quella specifica.

Crea il file di servizio per firewalld:

sudo vi /etc/firewalld/services/murmur.xmlAggiungi il contenuto seguente (usa virgolette ASCII):

Murmur

Mumble Server

Poi registra il servizio e ricarica firewalld:

sudo firewall-cmd --permanent --add-service=murmur

sudo firewall-cmd --reloadImportant: se usi iptables in luogo di firewalld, configura le regole equivalenti per TCP/UDP 64738.

Scaricare il tarball di Murmur

Visita la pagina ufficiale del progetto e scarica la versione stabile del “Mumble Static Linux Server”. In ambiente server puoi usare wget con il link diretto.

Esempio (sostituisci il link con l’URL più recente):

wget https://github.com/mumble-voip/mumble/releases/download/1.2.13/murmur-static_x86-1.2.13.tar.bz2Output d’esempio del download (truncate):

--2016-02-22 11:40:10 (35.1 MB/s) - ‘murmur-static_x86-1.2.13.tar.bz2’ saved [11933906/11933906]Estrarre il tarball

Dopo il download, estrai l’archivio:

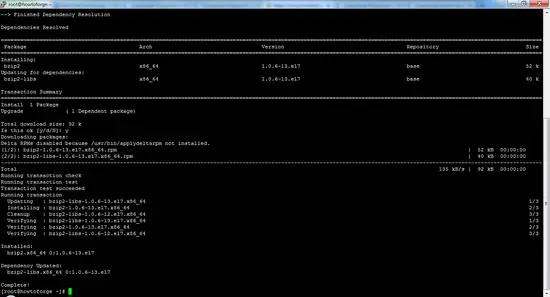

tar -vxjf ./murmur-static_x86-1.2.13.tar.bz2Se compare l’errore relativo a bzip2:

tar (child): bzip2: Cannot exec: No such file or directoryInstalla bzip2 e riprova:

sudo yum install -y bzip2Output d’installazione d’esempio:

Installed:

bzip2.x86_64 0:1.0.6-13.el7Dopo l’estrazione dovresti vedere la struttura:

murmur-static_x86-1.2.13/

...murmur.x86

...murmur.ini

...README

Crea la directory di installazione e copia i file:

sudo mkdir -p /usr/local/murmur

sudo cp -r ./murmur-static_x86-1.2.13/* /usr/local/murmur/Copia il file di configurazione nella posizione di sistema:

sudo cp ./murmur-static_x86-1.2.13/murmur.ini /etc/murmur.iniNota: il nome della versione può cambiare; adatta i comandi al file scaricato.

Correggere proprietà e permessi

Crea l’utente di sistema “murmur” e il gruppo corrispondente, con home in /var/lib/murmur:

sudo groupadd -r murmur

sudo useradd -r -g murmur -m -d /var/lib/murmur -s /sbin/nologin murmurCrea la directory dei log e assegna proprietà e permessi:

sudo mkdir -p /var/log/murmur

sudo chown murmur:murmur /var/log/murmur

sudo chmod 0770 /var/log/murmurQuesto evita che altri processi leggano o scrivano i log del server.

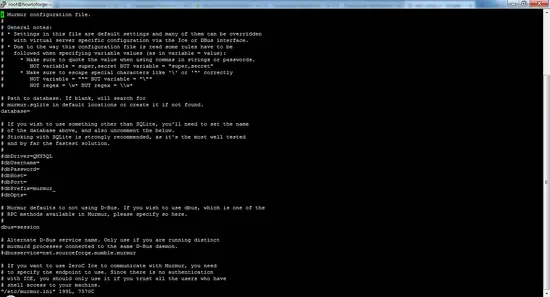

Configurare Murmur

Il file /etc/murmur.ini è la configurazione principale. Aprilo con l’editor che preferisci:

sudo vi /etc/murmur.iniModifica (o aggiungi) le seguenti righe per puntare ai file PID e di log:

pidfile=/var/run/murmur/murmur.pid

logfile=/var/log/murmur/murmur.logSalva e chiudi l’editor (in vi/vim: premi i per inserire, poi :wq per salvare ed uscire).

Creare il servizio systemd

Per gestire Murmur con systemd crea un’unità di servizio:

sudo vi /etc/systemd/system/murmur.serviceInserisci il contenuto seguente:

[Unit]

Description=Mumble Server (Murmur)

Requires=network-online.target

After=network-online.target mariadb.service time-sync.target

[Service]

User=murmur

Type=forking

PIDFile=/var/run/murmur/murmur.pid

ExecStart=/usr/local/murmur/murmur.x86 -ini /etc/murmur.ini

[Install]

WantedBy=multi-user.targetNota: se non usi MariaDB puoi rimuovere la dipendenza mariadb.service. Assicurati che il percorso /usr/local/murmur/murmur.x86 corrisponda al binario estratto.

A causa della natura volatile di /var/run, crea il file tmpfiles per ricreare la directory PID al boot:

sudo vi /etc/tmpfiles.d/murmur.confAggiungi la riga:

d /var/run/murmur 775 murmur murmurPoi esegui:

sudo systemd-tmpfiles --create /etc/tmpfiles.d/murmur.conf

sudo systemctl daemon-reload

sudo systemctl enable murmur.serviceSELinux: disabilitare o adattare

SELinux può impedire l’avvio di Murmur se non sono configurate le policy appropriate. Due opzioni:

- Disabilitare SELinux (meno consigliato in ambienti di produzione):

sudo vi /etc/sysconfig/selinuxImposta:

SELINUX=disablede poi riavvia la macchina.

- Alternativa consigliata: lasciare SELinux abilitato e creare le regole necessarie o usare audit2allow per generare una policy personalizzata. Questo mantiene la sicurezza migliorando la compatibilità.

Important: disabilitare SELinux è rapido ma riduce la protezione; preferisci adattare le policy quando possibile.

Avviare il server Murmur

Avvia e verifica lo stato del servizio:

sudo systemctl start murmur.service

sudo systemctl status murmur.serviceSe tutto è corretto, abilita l’avvio automatico (se non già fatto):

sudo systemctl enable murmur.serviceVerifica di funzionamento

- Assicurati che la porta 64738 sia aperta (firewall e provider cloud).

- Prova a connetterti con il client Mumble usando l’IP o il dominio del server e porta 64738.

- Controlla i log in /var/log/murmur/murmur.log per messaggi di errore.

Cosa fare se qualcosa fallisce

- Errore estrazione tar: installa bzip2 come mostrato sopra.

- Servizio non parte: controlla sudo journalctl -u murmur.service e /var/log/murmur/murmur.log.

- Problemi di permessi su file o directory: ricontrolla chown e chmod per /var/log/murmur e /var/run/murmur.

- Connessione cliente fallisce: verifica firewall-cmd –list-all e le regole cloud provider (security group).

- SELinux impedisce l’avvio: esamina /var/log/audit/audit.log e usa audit2allow per creare regole.

Alternative e approcci diversi

- Distribuzioni diverse: su CentOS 8/Stream o RHEL 8+ potresti dover adattare comandi yum -> dnf e verificare compatibilità binaria.

- Pacchetti da fonte: compilare Mumble/Murmur dall’origine se hai esigenze particolari o per ottenere versioni più recenti.

- Contenitori: eseguire Murmur in Docker/Kubernetes per isolamento e portabilità; richiede mapping delle porte e gestione dei volumi per i log.

Checklist ruolo-based

Amministratore di sistema:

- Aprire porta firewall e verificare policy SELinux.

- Creare utente murmur e configurare systemd.

- Monitorare log e aggiornamenti.

Developer / Integratore:

- Verificare ICE/DBUS/plug-in se necessari.

- Testare integrazione con autenticazione esterna (LDAP, PAM).

Giocatore / Utente:

- Testare connessione client Mumble.

- Salvare impostazioni server e creare canali.

Mini-methodology per una installazione ripetibile

- Preparazione: aggiornare sistema e installare dipendenze (bzip2).

- Download: scaricare tarball verificando checksum se disponibile.

- Installazione: estrarre e copiare in /usr/local/murmur.

- Sicurezza: creare utente non privilegiato e impostare permessi.

- Servizio: creare unità systemd e tmpfiles.

- Test: avviare, verificare log e connettività.

Sicurezza e privacy

- Esegui Murmur come utente non root per contenere compromissioni.

- Limita l’accesso ai file di log (chmod 770) perché possono contenere IP e informazioni di sessione.

- Se gestisci dati personali (nomi utente, registri), assicurati di rispettare la normativa locale sulla protezione dei dati e comunica chiaramente la retention dei log.

Compatibilità e migrazione

- Binari statici possono funzionare su molte distribuzioni, ma verifica le librerie richieste e la compatibilità con l’architettura CPU.

- Se passi a sistemi più nuovi (CentOS 8, Rocky, AlmaLinux) aggiorna i comandi di package manager e test di avvio.

Glossario rapido

- Murmur: server del progetto Mumble.

- tarball: archivio compresso (.tar.bz2).

- systemd: sistema di init e gestione servizi su CentOS 7.

Test di accettazione di base

- systemctl status murmur.service mostra “active (running)”.

- /var/run/murmur/murmur.pid esiste e appartiene a murmur.

- Client Mumble si connette all’IP:64738 e invia/receve audio.

Riepilogo

Seguendo i passi descritti (firewall, download, estrazione, permessi, configurazione systemd e gestione SELinux) puoi installare un server Murmur funzionante su CentOS 7. Monitora i log e preferisci mantenere SELinux attivo adattando le policy. Per ambienti di produzione considera contenimento tramite container o regole SELinux personalizzate.

Note

- Questa guida copre la procedura generale; adatta i percorsi e le versioni ai pacchetti effettivamente scaricati.

- Per aggiornamenti e plugin consulta la documentazione ufficiale di Mumble.