Protezione ransomware in Windows 11: guida completa

La protezione ransomware in Windows 11 blocca modifiche non autorizzate alle cartelle e previene cifrature/estorsioni. Di default è disattivata: attivala da Impostazioni > Privacy e sicurezza > Windows Security > Virus e minacce > Gestisci protezione ransomware > Controllo accesso cartelle. Dopo l’attivazione aggiungi alle app consentite i programmi fidati e mantieni backup regolari. Questa guida mostra i passaggi, quando la funzione può non bastare e checklist operative per amministratori e utenti.

Sommario

- Come attivare la protezione ransomware in Windows 11

- Come usare il PC con la protezione attiva

- 3 motivi per abilitarla

- Perché è disattivata di default

- Quando la funzione non basta e approcci alternativi

- Checklist, SOP, test e runbook per incidenti

- Domande frequenti

Come attivare la protezione ransomware in Windows 11

Prerequisiti rapidi: accedi con un account amministratore. Gli account guest non possono modificare questa impostazione.

Passaggi passo a passo:

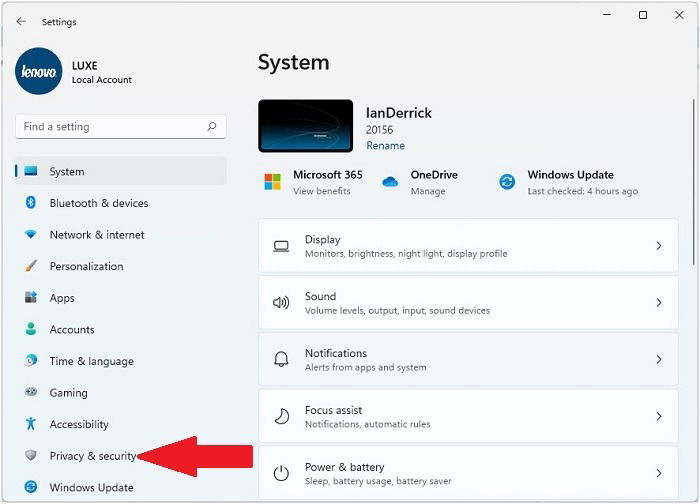

- Clicca il pulsante Win e scorri il menu Start fino a trovare Impostazioni, quindi apri Impostazioni. Puoi anche usare l’icona Impostazioni nella barra delle applicazioni o la ricerca per “Impostazioni”.

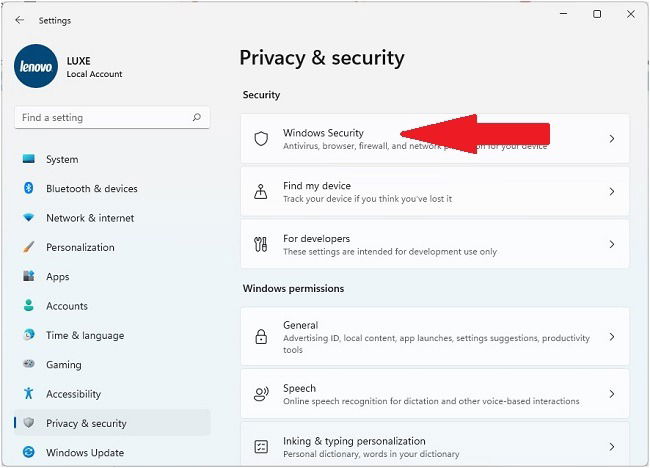

- In Impostazioni, seleziona “Privacy e sicurezza”.

- Trova la voce “Windows Security” e cliccala.

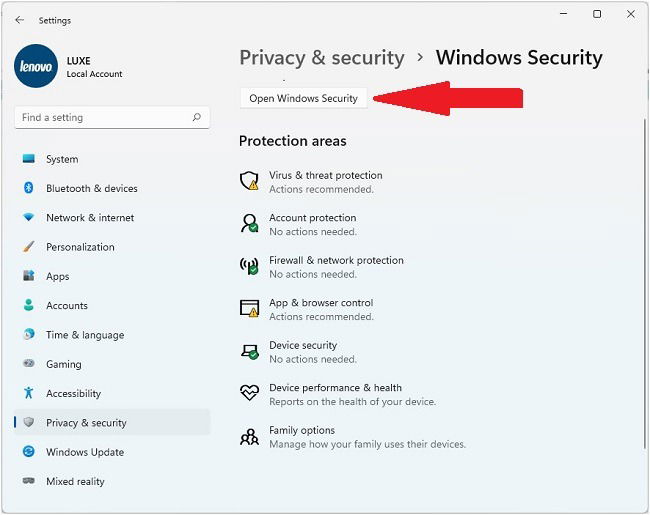

- Clicca “Apri Windows Security” per accedere alle impostazioni avanzate.

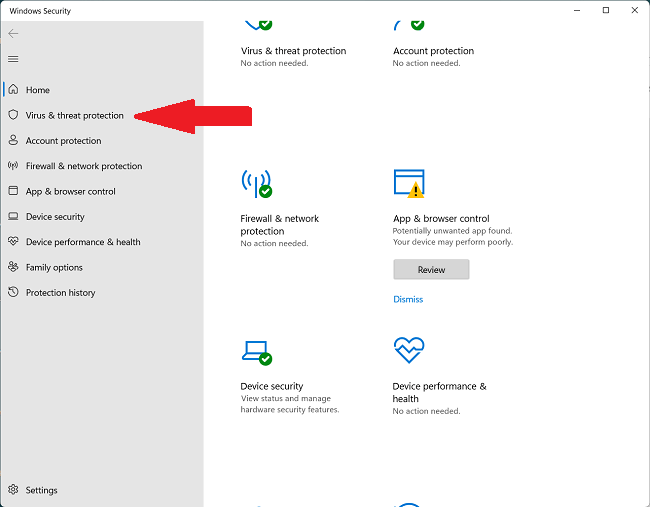

- Nella nuova finestra scegli “Virus e minacce” e scorri fino a trovare l’opzione “Protezione ransomware”.

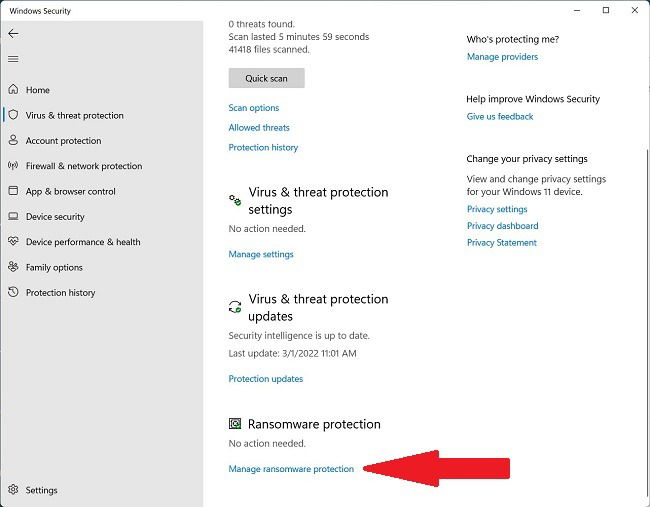

- Clicca su “Gestisci protezione ransomware” per aprire le opzioni relative.

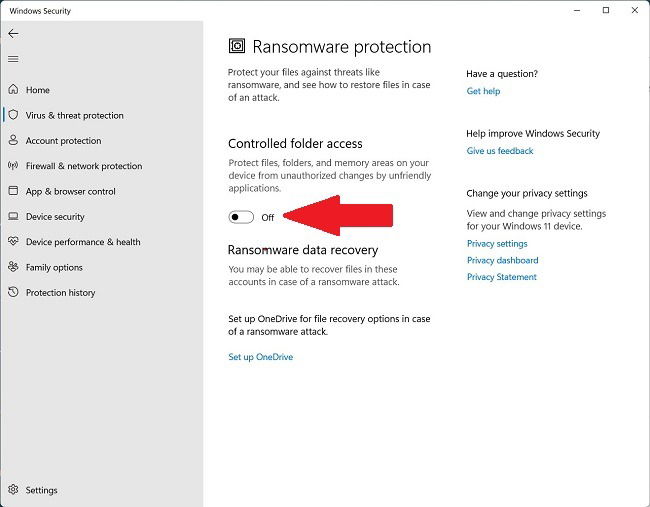

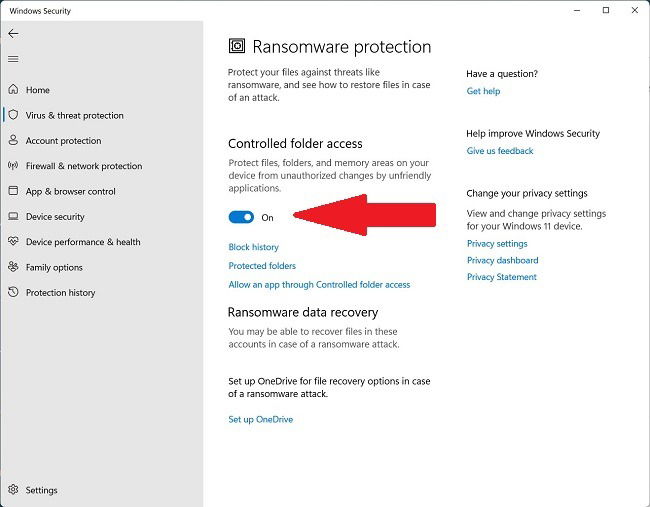

- Individua “Controllo accesso cartelle” nel riquadro e attiva l’interruttore.

- Usa l’interruttore per abilitare la funzione.

Una volta attivata, puoi aggiungere cartelle protette e applicazioni consentite per evitare falsi positivi.

Come usare un PC con la protezione ransomware attiva

Dopo l’attivazione è normale che alcune app vengano bloccate fino a quando non le autorizzi. Procedura consigliata per evitare blocchi indesiderati:

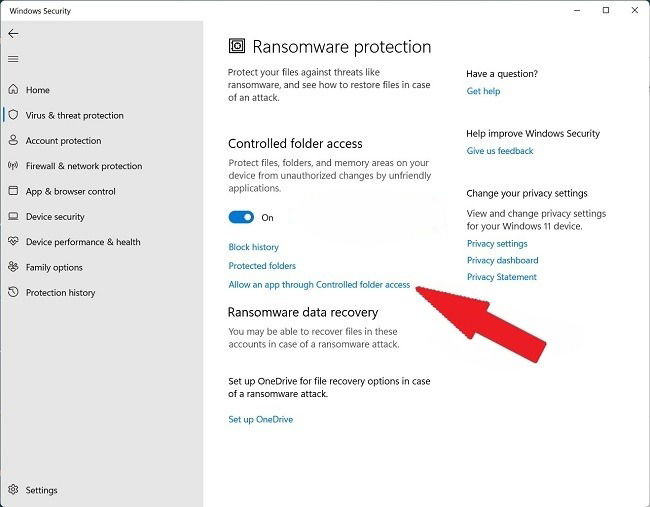

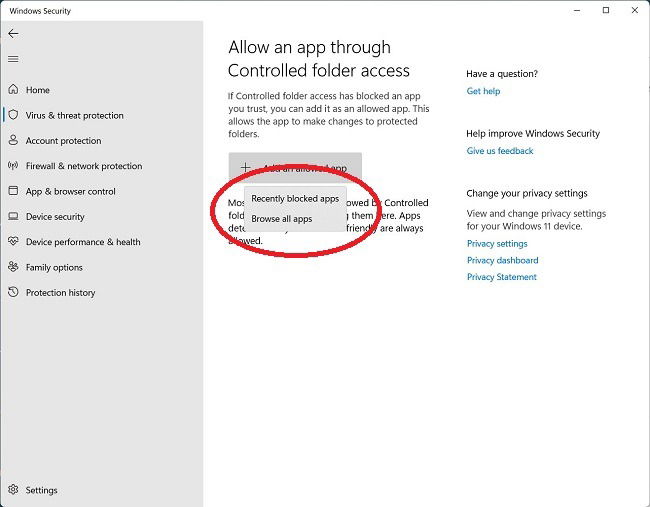

- Nella finestra Controllo accesso cartelle, clicca “Consenti un’app attraverso Controllo accesso cartelle”.

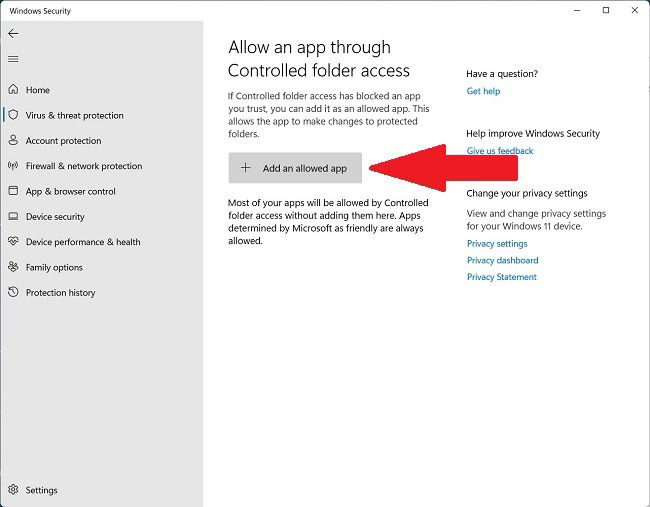

- Clicca “Aggiungi un’app consentita”.

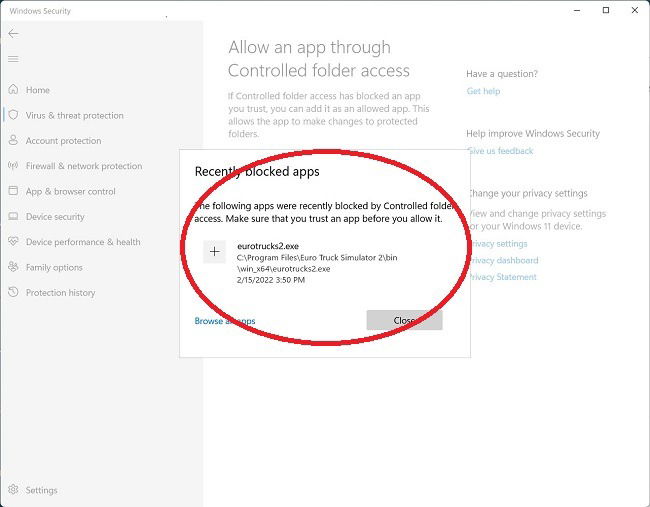

- Scegli tra “Sfoglia tutte le app” o “App bloccate di recente” per verificare cosa è stato bloccato dal sistema.

- “Sfoglia tutte le app” apre una finestra dove puoi selezionare file eseguibili (.exe) da autorizzare. “App bloccate di recente” mostra gli eventi archiviati da Windows Security.

Consiglio pratico: aggiungi solo eseguibili provenienti da origini affidabili. Se installi software nuovo, verifica le funzionalità prima di inserirlo tra le app consentite.

3 motivi per abilitare la protezione ransomware

Prevenire estorsione e sfruttamento: il ransomware può cifrare file critici, bloccare l’accesso e chiedere un riscatto. La protezione limita operazioni non autorizzate sulle cartelle.

Proteggere i dati da perdita, cancellazione o furto: oltre alla cifratura, alcuni attacchi eliminano o esfiltrano dati. Il controllo delle cartelle blocca processi sospetti prima che modifichino i file.

Ridurre l’impatto operativo: interrompe attività ransomware note, lasciando più tempo per rispondere e ripristinare da backup.

Perché la protezione è disattivata di default

Evitare falsi positivi: molte applicazioni legittime scrivono nelle cartelle utente. La funzione è disattivata per non bloccare processi normali senza che l’utente la configuri.

Presenza di antivirus di terze parti: quando installi soluzioni esterne, Windows Security può subentrare o cooperare con esse. La gestione del controllo accesso cartelle può essere delegata al nuovo antivirus.

Possibile compromissione del sistema: alcuni malware disabilitano le difese di sistema. Se un dispositivo è già compromesso, la protezione potrebbe risultare inattiva o modificata.

Quando la protezione potrebbe non essere sufficiente

Importante: il Controllo accesso cartelle è un livello di difesa, non una soluzione completa.

- Non protegge da attacchi che sfruttano credenziali valide o vulnerabilità di rete (ad es. ransomware che usa accessi condivisi).

- Non sostituisce backup regolari: se i backup sono collegati in scrittura alla macchina, possono anch’essi essere cifrati.

- Non garantisce protezione contro tecniche avanzate di living-off-the-land che usano strumenti legittimi del sistema.

Alternative e integrazioni:

- Backup offline o snapshot immutabili (VSS, versioning cloud con retention immutabile).

- Segmentazione di rete e controlli di accesso basati sui ruoli.

- Endpoint Detection and Response (EDR) per rilevare comportamenti sospetti.

Modello mentale rapido per decidere difese

- Prevenire: limitare superfici d’attacco (minimi privilegi, aggiornamenti, controllo delle app).

- Rilevare: monitorare comportamenti anomali e bloccare modifiche non autorizzate.

- Rispondere: avere piani di ripristino e backup verificati.

Fatti chiave

- Quando attivata, la funzione protegge cartelle utente comuni (Documenti, Immagini) ma puoi aggiungerne altre.

- Deve essere gestata da un account amministratore per le impostazioni iniziali.

- Funziona in combinazione con Windows Security; potrebbe essere disattivata se è presente un antivirus di terze parti.

Checklist rapida per utenti e amministratori

Utente (home):

- Attivare Controllo accesso cartelle.

- Aggiungere alle app consentite solo software verificato.

- Verificare che i backup siano offline o versionati.

- Aggiornare Windows e applicazioni regolarmente.

Amministratore (azienda):

- Distribuire policy centralizzate (Intune/GPO) per cartelle protette.

- Verificare EDR/AV compatibilità.

- Eseguire backup immutabili e test di ripristino regolari.

- Monitorare la cronologia blocchi e avvisi di sicurezza.

Procedura operativa standard (SOP) per attivare e testare

- Verificare privilegi amministrativi.

- Abilitare Controllo accesso cartelle su un dispositivo pilota.

- Documentare le app legittime che necessitano accesso.

- Aggiungere app consentite e testare workflow principali.

- Monitorare “Cronologia blocchi” per 7 giorni e registrare falsi positivi.

- Estendere la configurazione a gruppi di dispositivi via GPO o Intune.

Criteri di accettazione

- Il dispositivo attivato non mostra errori critici del sistema dopo 48 ore.

- Tutte le applicazioni business critiche identificate vengono autorizzate senza introdurre rischi.

- I backup esistenti rimangono integri e non vengono modificati dall’endpoint.

Runbook per incidente ransomware (sintetico)

- Isolare: disconnettere il dispositivo dalla rete.

- Valutare: verificare se il Controllo accesso cartelle era attivo e controllare la cronologia blocchi.

- Eseguire scansione offline con strumenti antivirus aggiornati.

- Identificare scope: quali cartelle/file sono cifrati o rimossi.

- Ripristinare: usare backup immutabili o snapshot verificati.

- Post-mortem: aggiornare policy e whitelist per prevenire ricorrenze.

Casi di test e criteri di accettazione automatizzati

Test 1 — Blocco file sospetto:

- Azione: eseguire processo di prova che tenta di scrivere nella cartella protetta.

- Risultato atteso: Windows Security blocca l’azione e registra l’evento.

Test 2 — App legittima autorizzata:

- Azione: aggiungere app legittima alla lista consentita e ripetere l’azione.

- Risultato atteso: operazione completata senza blocchi.

Test 3 — Backup esterno:

- Azione: eseguire backup automatico verso unità esterna o cloud con versioning.

- Risultato atteso: backup non viene cifrato o alterato dal test ransomware.

Hardening addizionale consigliato

- Limitare account con privilegi amministrativi e usare MFA.

- Disabilitare SMBv1 e applicare restrizioni su condivisioni di rete.

- Monitorare login anomali e attività di scripting (PowerShell, WMI).

- Implementare EDR e policy di Application Control (AppLocker/Windows Defender Application Control).

Privacy e note GDPR (se i dati personali sono coinvolti)

- Se i file protetti contengono dati personali, assicurati di avere processi di notifica e ripristino conformi al GDPR.

- Documenta il trattamento dei dati e conserva registri d’accesso per eventuali indagini.

- I backup devono rispettare i requisiti di conservazione e accesso previsti dalla normativa.

Merits, limiti e alternative

Meriti:

- Facile da attivare, integrato in Windows 11.

- Protegge automaticamente cartelle comuni.

Limiti:

- Non previene attacchi tramite credenziali valide o accesso remoto autorizzato.

- Può richiedere tempo di gestione (whitelisting) in ambienti complessi.

Alternative:

- Soluzioni di backup immutabile e air-gapped.

- Piattaforme EDR/EDR con response automatica.

- Segmentazione della rete e limitazione delle condivisioni.

Flusso decisionale rapido

flowchart TD

A[Infezione sospetta] --> B{Controllo accesso attivo?}

B -- Si --> C[Controlla Cronologia blocchi e Isola host]

B -- No --> D[Abilita protezione su host e Isola host]

C --> E{Backup recente disponibile?}

D --> E

E -- Si --> F[Ripristina da backup immutabile]

E -- No --> G[Indagine forense e recovery manuale]

F --> H[Post-mortem e rinforzo policy]

G --> HDomande frequenti

Devo attivare la protezione ransomware?

Sì. È una difesa efficace contro molte forme di ransomware e impedisce modifiche non autorizzate alle cartelle più usate. Non è l’unica misura necessaria, ma è una componente importante di una strategia multilivello.

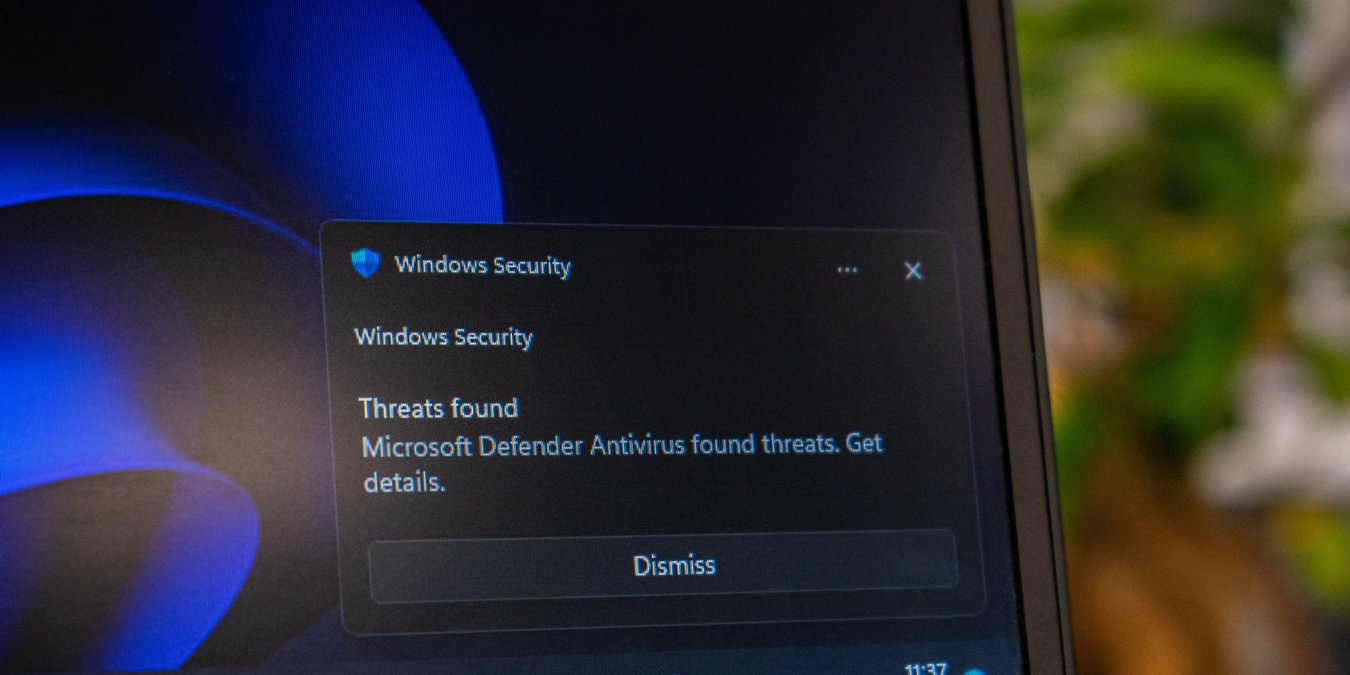

Come capisco se ho ransomware?

Segnali comuni: file cifrati (estensioni straniere), messaggi di riscatto, performance degradate, nuovi contenuti sospetti nella schermata. Se la protezione è attiva, controlla la sezione “Cronologia blocchi” per vedere gli eventi rilevati.

Il ransomware può rubare i dati?

Alcune varianti esfiltrano dati prima di cifrarli e potrebbero conservarne una copia esterna. Anche dopo il pagamento del riscatto non è garantito il recupero o la cancellazione delle copie esterne. Per questo i backup e la prevenzione sono critici.

Cosa fare se la protezione è disattivata senza motivo?

- Verifica la presenza di antivirus di terze parti che potrebbero aver preso il controllo.

- Esegui una scansione offline con strumenti aggiornati.

- Controlla i log eventi per modifiche a Windows Security. Se sospetti compromissione, isola il dispositivo.

Riepilogo

- Attiva la protezione ransomware in Windows 11 da Impostazioni > Privacy e sicurezza > Windows Security > Virus e minacce > Gestisci protezione ransomware.

- Aggiungi alle app consentite solo software verificato e mantieni backup offline o immutabili.

- Integra la funzione con EDR, policy di rete e controllo dei privilegi.

- Segui la checklist e il runbook per testare e rispondere rapidamente in caso di incidente.

Credito immagine: Unsplash