Bloccare contenuti insicuri in Microsoft Edge (Canary)

Perché è importante

Il blocco dei contenuti insicuri (insecure content blocking) impedisce che risorse non cifrate (HTTP) vengano caricate all’interno di pagine sicure (HTTPS). Questo riduce i rischi di intercettazione, manomissione di script o immagini e migliora la protezione contro attacchi di tipo “man-in-the-middle”. In breve: mantiene l’integrità e la riservatezza delle pagine HTTPS.

Definizione rapida: contenuto misto = risorse HTTP caricate da una pagina HTTPS (es.: script, immagini, iframe).

Requisiti e compatibilità

- Funziona nella attuale versione Canary di Microsoft Edge (feature sperimentale).

- Non è ancora presente nelle versioni stabili tradizionali al momento della pubblicazione.

- Requisiti minimi: Windows 7/8/8.1/10 o macOS (vedi nota sulle release di Microsoft).

Fatto: Microsoft ha annunciato la nuova versione Chromium-based di Edge nel 2018 e ha pianificato un rilascio pubblico. Alcune build Canary includono funzionalità sperimentali come questa.

Come attivare il blocco dei contenuti insicuri (passaggi)

- Apri Microsoft Edge Canary.

- Nella barra degli indirizzi digita

edge://flagse premi Invio. - Nella pagina dei flag cerca il flag chiamato “Blockable mixed content switch as site”.

- Seleziona l’opzione Enabled per abilitare il flag.

- Riavvia Edge quando richiesto per applicare le modifiche.

Dopo il riavvio, il blocco dei contenuti insicuri sarà attivo. Per un controllo più granulare:

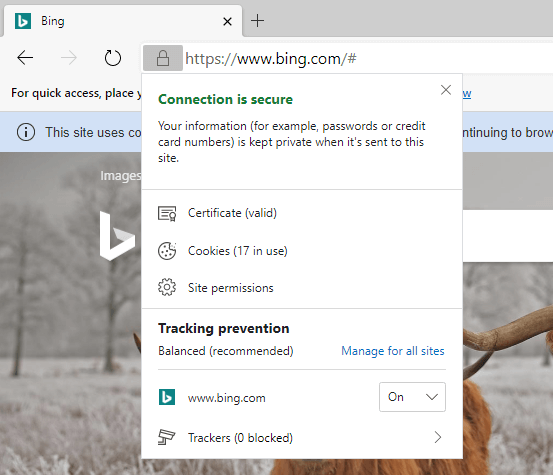

- Vai sulla pagina che vuoi configurare;

- Clicca sull’icona del lucchetto a sinistra della barra degli indirizzi;

- Seleziona Site permissions e scegli le impostazioni per “Insecure content” (se presenti).

Nota importante

Questa impostazione è sperimentale in Canary; alcune pagine potrebbero funzionare male se caricano risorse essenziali via HTTP. Prima di distribuire una regola simile in azienda, testala su un sottoinsieme di utenti.

Che cosa succede se un sito si rompe?

- Se una pagina non funziona dopo l’attivazione, controlla la Console (Developer Tools) per errori relativi a risorse bloccate (Mixed Content).

- Puoi temporaneamente consentire contenuti non sicuri per singolo sito tramite i permessi del sito.

- Contatta l’amministratore del sito e suggerisci la migrazione delle risorse a HTTPS.

Alternative e approcci complementari

- Usa estensioni di sicurezza e privacy che bloccano contenuti misti e tracker.

- Configura una policy aziendale (GPO/Intune) per gestire permessi di contenuto a livello centrale (quando la feature diventerà gestibile).

- Per sviluppatori: aggiorna le risorse esterne e i CDN a HTTPS; imposta Content-Security-Policy (CSP) per bloccare contenuti misti.

Mini-metodologia di test (per QA o admin)

- Identifica pagine critiche che dovrebbero rimanere funzionanti.

- Attiva il flag in un profilo di testing Canary.

- Raccogli errori in Console e network; individua risorse HTTP.

- Valuta impatto funzionale e UX.

- Documenta eccezioni e procedi con rollout graduale.

Checklist per ruoli (end user, admin, sviluppatore)

- End user:

- Attiva il flag solo su Canary.

- Usa permessi sito per eccezioni temporanee.

- Segnala siti che rompono la navigazione.

- IT/Admin:

- Testa su gruppi pilota.

- Valuta policy centralizzate e comunicazioni agli utenti.

- Documenta procedure di rollback.

- Sviluppatore:

- Sostituisci risorse HTTP con HTTPS.

- Aggiungi header CSP e HSTS quando possibile.

Quando questa misura fallisce o è insufficiente

- Siti legacy che servono solo risorse in HTTP e non possono essere aggiornati.

- Risorse caricate dinamicamente tramite server di terze parti che non supportano HTTPS.

- In questi casi, la soluzione definitiva è migrare le risorse a HTTPS o usare proxy sicuri che terminino TLS.

Esempio di flusso decisionale (diagramma rapido)

flowchart TD

A[Pagina HTTPS carica risorsa HTTP?] -->|Sì| B{È risorsa critica?}

B -->|No| C[Blocca e logga]

B -->|Sì| D[Consenti temporaneamente per sito]

D --> E[Segnala a sviluppatori per migrazione a HTTPS]

A -->|No| F[Continua normale]Note su privacy e compliance

Il blocco dei contenuti insicuri migliora la riservatezza perché riduce il rischio che terze parti intercettino o modifichino risorse. A livello GDPR non cambia il trattamento dei dati personali, ma contribuisce alla sicurezza tecnica richiesta dall’articolo 32 del GDPR.

Fact box: dati chiave (non inventati)

- Feature disponibile in Canary (canale sperimentale).

- Edge ha iniziato il passaggio a Chromium nel 2018.

- Microsoft ha annunciato il lancio pubblico del nuovo Edge e comunicato date di rilascio per build successive (es. gennaio 2020 per alcune release storiche).

Annuncio breve (100–200 parole)

Microsoft Edge Canary ora include un flag sperimentale per bloccare i contenuti insicuri. Attivando “Blockable mixed content switch as site” in edge://flags, gli utenti possono impedire che risorse HTTP vengano caricate su pagine HTTPS, aumentando la sicurezza di navigazione. Dopo l’abilitazione, è possibile gestire eccezioni per singoli siti tramite i permessi accessibili cliccando il lucchetto nella barra degli indirizzi. La funzionalità è rivolta a chi testa nuove opzioni di sicurezza: in ambienti di produzione o corporate è consigliabile valutare l’impatto su siti legacy e adottare una strategia di rollout graduale.

Risorse correlate

- Come abilitare “Clear Browsing Data on Exit” in Chromium Edge

- Cambiare temi in Chromium Edge (passaggi manuali)

- Usare Picture in Picture in Chromium Edge

Riepilogo

- Il blocco dei contenuti insicuri in Edge Canary migliora la sicurezza impedendo risorse HTTP su pagine HTTPS.

- Attivalo via

edge://flagse configura permessi per sito se necessario. - Test approfonditi e comunicazione agli utenti sono fondamentali prima di adottarlo su larga scala.

Importante: questa funzionalità è sperimentale in Canary. Mantieni backup delle configurazioni e procedure di rollback per utenti aziendali.