Come creare una chiavetta USB crittografata in Ubuntu

Introduzione

La crittografia dei dati è sempre più importante per proteggere informazioni personali e professionali. Mentre smartphone e laptop spesso offrono opzioni di cifratura integrate, le chiavette USB sono comunemente usate senza protezione. Questo articolo spiega come creare una chiavetta USB crittografata in Ubuntu usando l’interfaccia grafica e fornisce alternative, checklist e suggerimenti di sicurezza.

TL;DR rapido

- Installa cryptsetup.

- Usa Utility Dischi per smontare e formattare la chiavetta scegliendo “Encrypted, compatible with Linux systems (LUKS +Ext4)”.

- Reinserisci la chiavetta e verifica che venga richiesta la password.

Requisiti

- Sistema Ubuntu aggiornato.

- Una chiavetta USB con backup dei dati (la formattazione cancella tutto).

- Permessi sudo.

Installare i prerequisiti

Per procedere è necessario avere il pacchetto cryptsetup. Esegui questo comando nel terminale:

sudo apt-get install -y cryptsetupSe preferisci, scarica l’ultima release dal sito ufficiale di cryptsetup e compila/installala manualmente.

Avvertenze importanti

Important: la formattazione eliminerà tutti i dati presenti sulla chiavetta. Effettua un backup prima di procedere. Scegli una password lunga e unica; se la dimentichi, i dati saranno irrecuperabili a meno che tu non abbia salvato l’header LUKS.

Procedura passo-passo (interfaccia grafica)

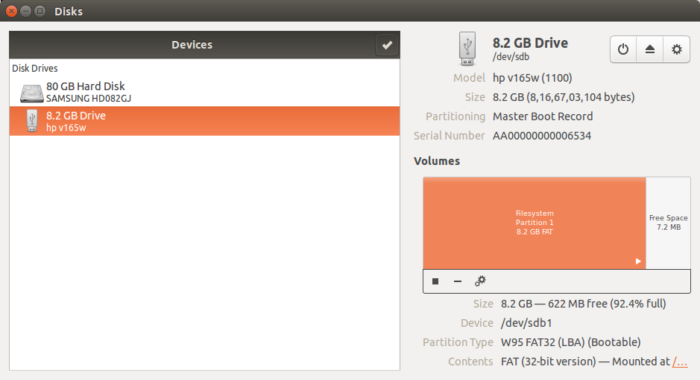

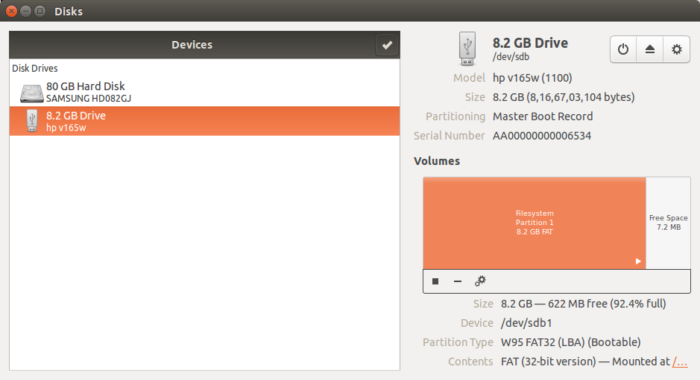

- Collega la chiavetta USB al computer.

- Apri l’Utility Dischi dal Dash (o dal menu delle applicazioni).

- Seleziona il dispositivo USB nella lista a sinistra e la partizione corretta a destra.

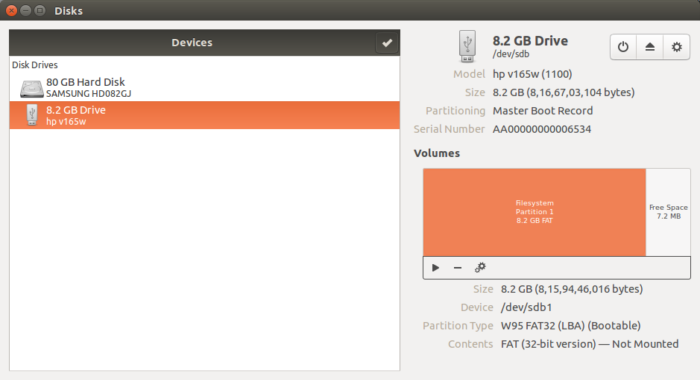

- Clicca sull’icona Stop (o “Unmount partition”) sotto la partizione: l’icona diventerà un pulsante Play.

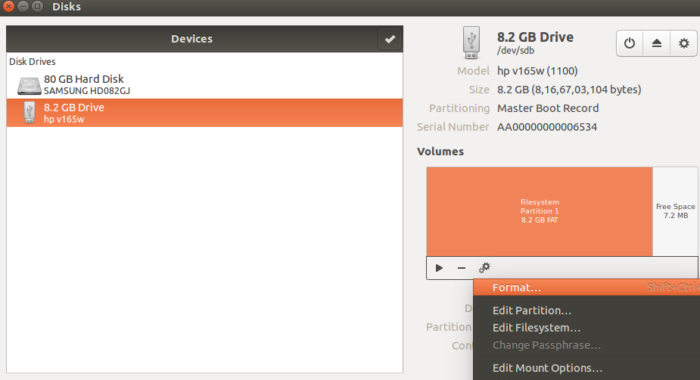

- Clicca sull’icona a forma di ingranaggio nella stessa riga e scegli l’opzione “Format”.

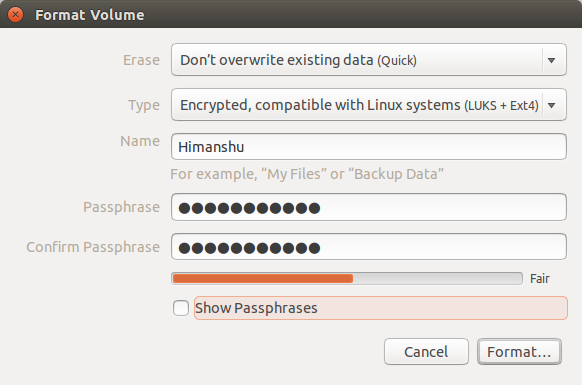

- Nella finestra di formattazione seleziona un’opzione di Erase (Slow erase è più sicuro) e imposta il Type su “Encrypted, compatible with Linux systems (LUKS +Ext4)”. Inserisci un nome per il volume e una password sicura nei due campi successivi.

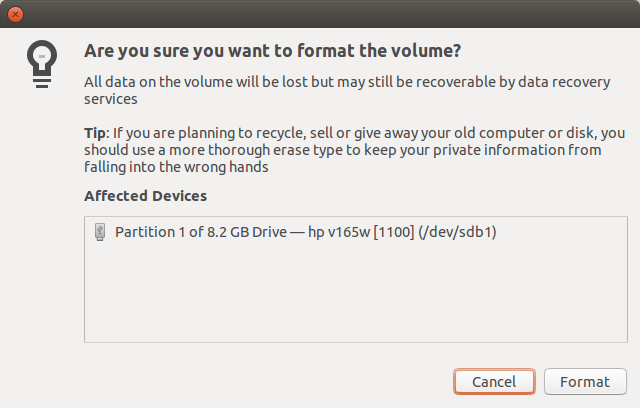

- Premi il pulsante Format e conferma quando richiesto.

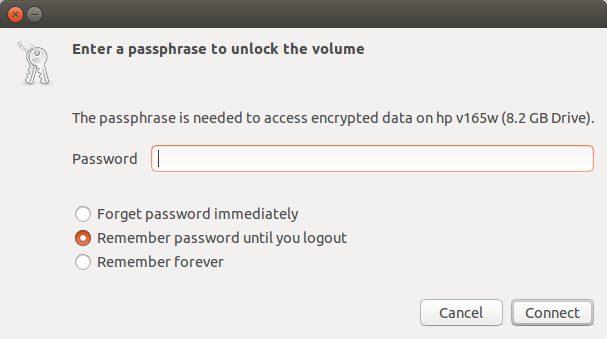

- La formattazione può richiedere tempo in base all’opzione di Erase scelta. Al termine, estrai la chiavetta e reinseriscila: ti verrà chiesta la password per montarla.

Complimenti — la tua chiavetta USB è ora crittografata.

Procedura alternativa: riga di comando con cryptsetup

Se preferisci il terminale o lavori su server headless, ecco una procedura sintetica:

- Identifica il device: sudo lsblk o sudo fdisk -l (es. /dev/sdb1).

- Smonta la partizione: sudo umount /dev/sdXN

- Crea il contenitore LUKS: sudo cryptsetup luksFormat /dev/sdXN

- Apri il volume crittografato: sudo cryptsetup open /dev/sdXN my_usb

- Formatta il device aperto: sudo mkfs.ext4 /dev/mapper/my_usb

- Chiudi: sudo cryptsetup close my_usb

Nota: sostituisci /dev/sdXN con il percorso reale del tuo device. Questa procedura richiede attenzione: un errore può causare perdita di dati su altri dischi.

Alternative e quando usarle

- VeraCrypt: utile se vuoi una soluzione cross-platform (Windows/macOS/Linux) e creare contenitori cifrati anziché cifrare l’intera partizione.

- Container cifrati (es. file .hc di VeraCrypt) quando condividi la chiavetta tra diversi sistemi operativi.

- Soluzione hardware: chiavette con cifratura integrata offrono autenticazione fisica, ma fidati solo di produttori trasparenti.

Mini-metodologia: checklist pre-operazione

- Backup completo dei dati presenti.

- Aggiornamento del sistema e installazione di cryptsetup.

- Verifica del device con lsblk.

- Scelta e memorizzazione di una password robusta.

- (Opzionale) backup dell’header LUKS.

Esempio di comando per salvare l’header LUKS

Per proteggerti dalla corruzione dell’header LUKS puoi fare un backup dell’header:

sudo cryptsetup luksHeaderBackup /dev/sdX --header-backup-file ~/luks-header-usb.imgConserva il file di backup in luogo sicuro (no sulla stessa chiavetta).

Criteri di successo (test e accettazione)

- Dopo il reinserimento della chiavetta, il sistema richiede la password.

- Il volume si monta e si può leggere/scrivere senza errori.

- Dimenticando la password non è possibile accedere ai dati (verifica che la crittografia funzioni, ma non provare su dati unici senza backup).

Checklist per ruoli

- Utente domestico: backup dati, password sicura, test di montaggio.

- Giornalista/attivista: usare password lunga, considerare protezione aggiuntiva (es. segreto condiviso), conservare header su supporto sicuro.

- Amministratore di sistema: scriptare il provisioning via cryptsetup, automatizzare backup header, documentare procedure di recupero.

Glossario in una riga

- LUKS: standard Linux per la crittografia dei dischi; gestisce header e passphrase.

- cryptsetup: utility per creare e gestire volumi cifrati LUKS.

- ext4: filesystem comunemente usato su Linux.

Note sulla sicurezza e privacy

- Scegli una password lunga (almeno 12 caratteri complessi) o usa una passphrase.

- Mantieni un backup sicuro dell’header LUKS; senza header il volume potrebbe risultare irrimediabilmente illeggibile.

- Non affidare la sola crittografia a chiavette di bassa qualità; il controllo hardware è importante per l’affidabilità.

Conclusione

Crittografare una chiavetta USB su Ubuntu è un modo efficace per proteggere i tuoi dati sensibili. L’interfaccia grafica di Utility Dischi rende il processo accessibile, mentre cryptsetup in riga di comando offre controllo avanzato e automazione. Ricorda sempre backup, password robuste e, se necessario, il backup dell’header LUKS.

Riepilogo:

- Preparazione e backup prima di tutto.

- Scegli LUKS + ext4 per compatibilità Linux e sicurezza.

- Conserva header e password in modo sicuro.

Note finali: la crittografia può introdurre una lieve perdita di prestazioni, ma è un compromesso accettabile per la protezione dei dati.