Come verificare i gruppi utente in Linux

Scopri subito quali gruppi appartengono a un utente su Linux: usa commands semplici come groups, id, getent o cerca nel file /etc/group con grep. Questo articolo spiega ciascun metodo, mostra esempi pratici, fornisce una cheat sheet e una checklist per amministratori.

In Linux i gruppi utente sono fondamentali per gestire permessi e accesso alle risorse di sistema. Sapere a quali gruppi appartiene un utente aiuta gli amministratori a monitorare privilegi, configurare controlli di accesso e risolvere problemi di sicurezza. Questo articolo mostra tutti i metodi pratici per controllare i gruppi: dai comandi più semplici a strumenti più affidabili su sistemi con autenticazione di rete.

Perché i gruppi sono importanti

I gruppi consentono di assegnare permessi a un insieme di utenti anziché a singoli account. Un file o una directory può avere permessi settati per proprietario, gruppo e altri: gestendo i gruppi si semplifica il controllo degli accessi. Quando si crea un nuovo utente, il sistema crea normalmente un gruppo primario con lo stesso nome dell’utente; gli utenti possono inoltre far parte di gruppi secondari per estendere i permessi.

Nota rapida: UID è l’identificatore numerico dell’utente; GID è l’identificatore numerico di un gruppo.

Panoramica dei comandi principali

- groups: mostra i nomi dei gruppi di un utente.

- id: mostra UID, GID e appartenenza ai gruppi (nomi o numeri).

- getent: legge i database di sistema (inclusi quelli remoti come LDAP/NIS).

- /etc/group: file locale che elenca gruppi e membri; utile ma non completo su sistemi con directory centralizzate.

- grep: per filtrare rapidamente output lunghi.

1) Controllare i gruppi con groups

Il comando groups è semplice e disponibile di default (GNU coreutils).

groups [username]- Senza username: mostra i gruppi dell’utente corrente.

- Con username: mostra i gruppi dell’utente specificato.

Esempi:

# gruppi dell'utente corrente

groups

# gruppi dell'utente linuxuser

groups linuxuserOutput tipico: il primo nome è il gruppo primario, gli altri sono gruppi secondari.

2) Trovare i dettagli del gruppo con id

id è utile quando serve anche UID/GID o output numerico.

# mostra UID, GID e gruppi (nomi e numeri)

id

# mostra solo i GID numerici di un utente

id -G linuxuser

# mostra solo i nomi dei gruppi

id -Gn linuxuserUsa -n per convertire numeri in nomi; -G per limitare all’elenco dei GID.

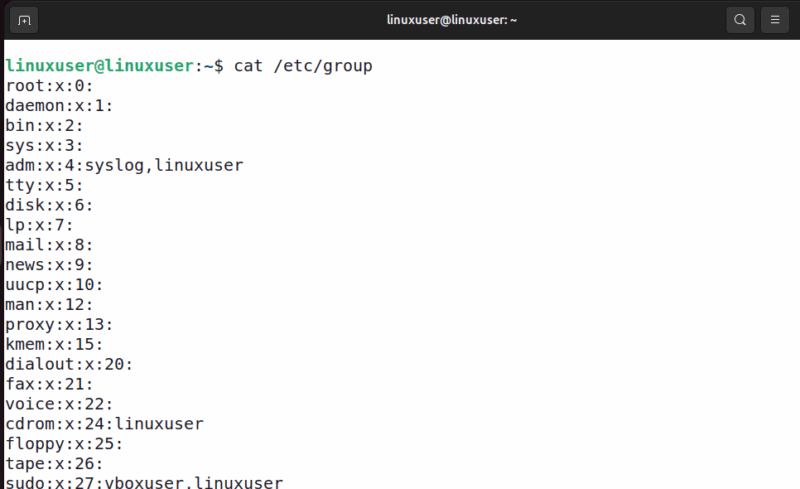

3) Leggere il file /etc/group

Il file /etc/group contiene la lista dei gruppi locali e i membri. Ogni riga ha formato:

group_name:password:group_id:user_listPuoi visualizzarlo con:

cat /etc/group

Importante: su sistemi che usano LDAP/NIS/SSSD, /etc/group può non riportare tutti i gruppi o i membri; in questi casi usare getent.

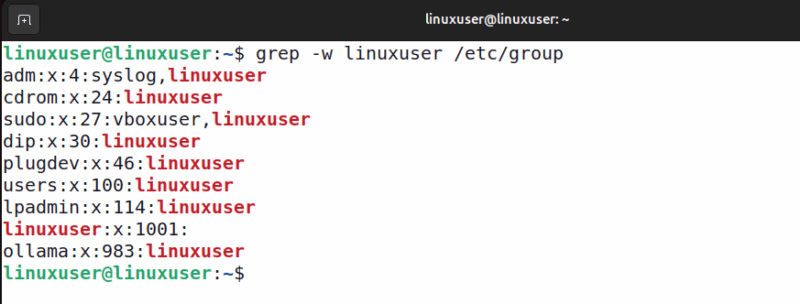

Per cercare un username specifico nel file, usa grep con l’opzione -w per corrispondenze esatte:

grep -w linuxuser /etc/group

4) Usare getent per sorgenti di autenticazione multiple

getent interroga i database di sistema configurati in /etc/nsswitch.conf, quindi è adatto per ambienti con directory centralizzate.

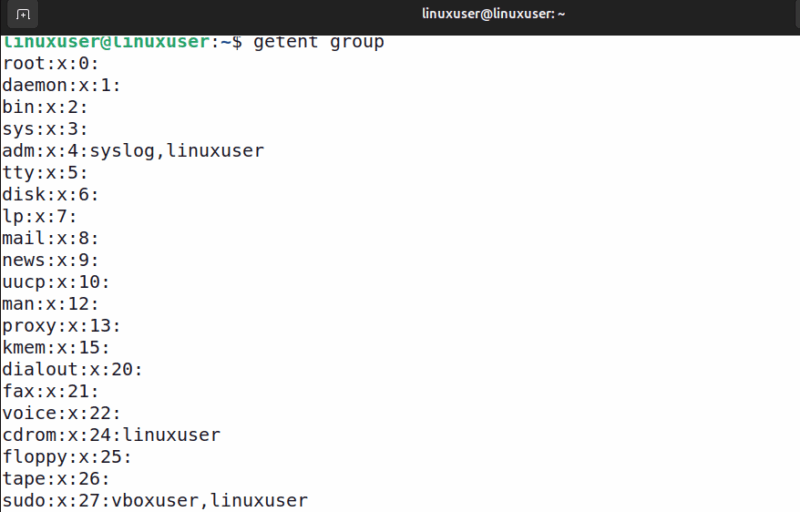

# elenca tutti i gruppi visibili al sistema

getent group

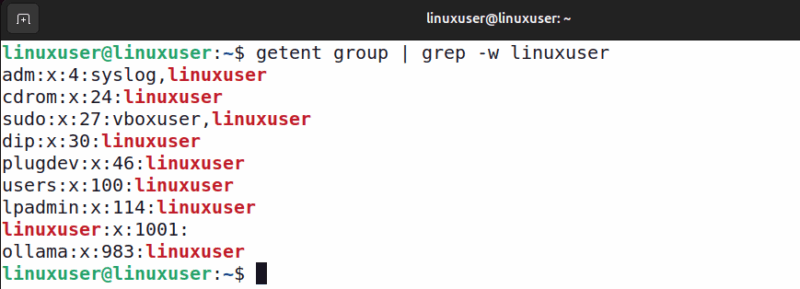

# cerca i gruppi che contengono l'utente linuxuser

getent group | grep -w linuxuser

getent è il metodo più affidabile su sistemi gestiti perché unisce sorgenti locali e remote.

Esempi pratici e scenari

- Voglio sapere se un utente ha accesso a una directory: verifica i permessi della directory (

ls -ld /path) e controlla se il gruppo della directory corrisponde a uno dei gruppi dell’utente (id -Gn username). - Controllare membership prima di rimuovere un gruppo: usare

getent group groupnameegetent group | grep -w username.

Quando i metodi possono fallire

- Sistemi con autenticazione centralizzata:

/etc/grouppotrebbe essere incompleto. - Cache di SSSD o NSS: modifiche recenti potrebbero non essere immediatamente visibili.

- Ambienti chroot o container isolati: i comandi leggono il database visibile all’ambiente.

Soluzione: usare getent su host di autenticazione o svuotare la cache del servizio (es. sss_cache -E per SSSD) e riprovare.

Importante: non assumere che l’appartenenza a un gruppo implichi automaticamente accesso effettivo a una risorsa: i permessi file/ACL e politiche di sicurezza (SELinux, AppArmor) possono limitare l’accesso.

Alternative e strumenti aggiuntivi

- members: mostra i membri di un gruppo (disponibile su alcune distribuzioni).

- lsgroups / lslogins: strumenti che forniscono dettagli su utenti e gruppi.

- getent + awk/sed: per estrarre campi con maggiore precisione.

Esempio con awk per ottenere solo nomi dei gruppi di un utente dal getent:

getent group | awk -F: '/:.*:.*:/{if ($4 ~ /(^|,)linuxuser(,|$)/) print $1}'Mental model rapido

Pensalo così: ogni utente ha un gruppo primario (GID principale) e zero o più gruppi secondari. Permessi di file e directory spesso dipendono dal gruppo proprietario: se il gruppo di una risorsa coincide con uno dei gruppi dell’utente, i permessi di gruppo si applicano.

Cheat sheet comandi (rapida referenza)

groups [user] # elenca i gruppi (nomi)

id [user] # mostra UID, GID, gruppi (nomi e numeri)

id -Gn user # mostra solo nomi dei gruppi

id -G user # mostra solo GID numerici

getent group # elenca gruppi da tutte le sorgenti

getent group | grep -w user

grep -w user /etc/group

cat /etc/group # mostra file locale dei gruppi

members groupname # lista utenti di un gruppo (se installato)Checklist per ruoli (amministratore, auditor, sviluppatore)

Amministratore:

- Verificare gruppi con

getentsu sistemi con directory centralizzate. - Usare

idprima di modificare permessi sensibili. - Controllare cache SSSD/NSS se le modifiche non si vedono.

- Verificare gruppi con

Auditor:

- Estrarre elenco gruppi e membri (

getent group) e salvare per confronto storico. - Verificare eventuali gruppi con privilegi speciali (es. sudo, docker, adm).

- Estrarre elenco gruppi e membri (

Sviluppatore:

- Testare accesso ai file con un account di prova che abbia i gruppi target.

- Evitare di basare logica interna solo su appartenenza a gruppi senza verificare permessi effettivi.

Piccola metodologia per risolvere problemi di accesso

- Controlla i permessi della risorsa:

ls -ld /path. - Controlla i gruppi dell’utente:

id -Gn usernameogetent group | grep -w username. - Controlla ACL e SELinux se esistenti:

getfacl /path,sestatus/getenforce. - Verifica cache dei servizi di autenticazione e forzane il refresh se necessario.

Esempi di casi di test (acceptance)

- Test 1: Utente con solo gruppo primario non deve accedere a risorsa di gruppo diverso.

- Test 2: Aggiunta dell’utente a un gruppo secondario concede l’accesso previsto dopo refresh della sessione.

- Test 3: In ambiente LDAP,

getent groupriflette le modifiche create sul server directory.

Flusso decisionale rapido

flowchart TD

A[Devo sapere i gruppi di un utente?] --> B{Il sistema usa directory centrale?}

B -- No --> C[Usa groups o id o /etc/group]

B -- Sì --> D[Usa getent group | grep -w username]

C --> E{Hai bisogno di UID/GID numerici?}

E -- Sì --> F[Usa id -G username]

E -- No --> G[Usa groups username]

D --> H{Risultato non aggiornato?}

H -- Sì --> I[Controlla cache SSSD/NSS o logout/login]

H -- No --> J[Fine]Sicurezza e buone pratiche

- Riduci l’uso di gruppi con privilegi elevati (es.

sudo,wheel,docker) solo agli utenti strettamente necessari. - Automatizza il provisioning dei gruppi tramite strumenti di gestione configurazione (Ansible, Puppet, etc.).

- Registra le modifiche ai gruppi e revisioni periodiche dell’appartenenza.

Compatibilità e note di migrazione

- Su sistemi basati su systemd/SSSD, le modifiche ai gruppi potrebbero richiedere il logout/login per essere effettive in una sessione. Alcuni servizi prendono la membership al momento dell’autenticazione.

- In ambienti containerizzati, verifica il namespace degli utenti: l’ID numerico conta più del nome.

Riepilogo

Controllare i gruppi utente in Linux è semplice ma richiede il comando giusto per lo scenario giusto: groups e id per controlli rapidi locali; getent per ambienti con autenticazione centralizzata; grep /etc/group per ispezioni veloci su sistemi solo locali. Usa la cheat sheet e la checklist per standardizzare i controlli nel tuo workflow.

Takeaway:

- Usa

getentin ambienti centralizzati. - Usa

idper dettagli numerici egroupsper una vista rapida. - Verifica sempre permessi e politiche aggiuntive (ACL, SELinux).

Note finali: mantieni policy di appartenenza ai gruppi documentate e automatizzate dove possibile per ridurre errori umani.