Lynis: audit della sicurezza su Linux

Perché usare Lynis

Per la maggior parte degli utenti domestici Linux è già sicuro di default. Però se usi il computer come server (SSH, web) o sei responsabile della sicurezza in azienda, devi aumentare le difese. Lynis esegue una scansione rapida e fornisce un rapporto con punti da correggere. In genere una scansione iniziale richiede pochi minuti.

Che cos’è Lynis

Lynis è uno strumento di auditing che testa e raccoglie informazioni di sicurezza da sistemi basati su Unix. Definizione breve: è un auditor automatico che suggerisce hardening e controlli da verificare manualmente.

Installazione

Su Ubuntu puoi installare Lynis dal Software Center oppure dalla riga di comando:

sudo apt-get update

sudo apt-get install lynisPer altre distribuzioni consulta la homepage ufficiale di Lynis per link a pacchetti non ufficiali (RPM, Debian, ecc.).

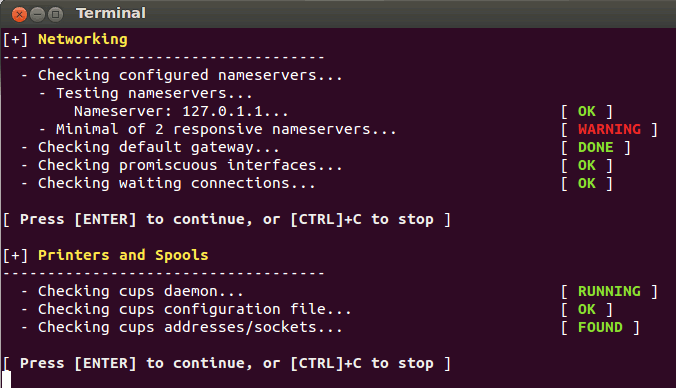

Uso: eseguire una scansione

Lancia Lynis in modalità di controllo con il comando:

sudo lynis -cQuesto avvia una serie di test che controllano vari aspetti del sistema. Alla fine Lynis genera un rapporto e lo salva in /var/log/lynis.log.

Cosa controlla Lynis

- Strumenti di sistema

- Boot loader e servizi di avvio

- Kernel: run level, moduli caricati, configurazione del kernel, core dump

- Memoria e processi: processi zombie, processi in IO wait

- Utenti, gruppi e autenticazione: UID/GID, sudoers, configurazione PAM, aging delle password, umask

- File system: punti di mount, file temporanei (/tmp), filesystem root

- Storage: driver come usb-storage, firewire

- NFS e servizi di nome: DNS, BIND

- Porte e pacchetti: pacchetti vulnerabili o aggiornabili, repository di sicurezza

- Software di rete e firewall: iptables, pf

- Server web: Apache, nginx

- SSH: configurazione SSH

- SNMP, database (es. MySQL), servizi LDAP

- PHP: opzioni e configurazione

- Attività pianificate: crontab, atd

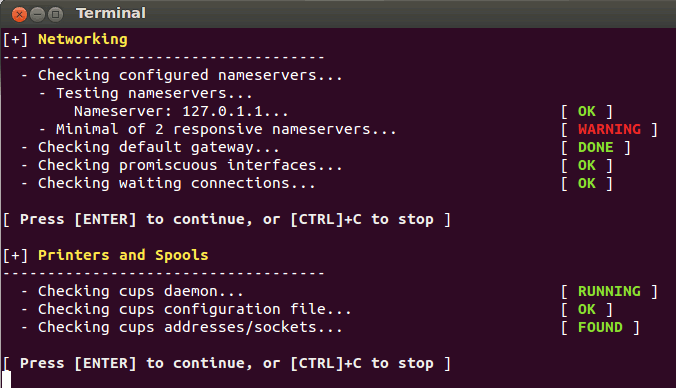

- Ora e sincronizzazione: demone NTP

- Crittografia: scadenza certificati SSL

- Framework di sicurezza: AppArmor, SELinux, grsecurity

- Integrità dei file e scanner antivirus

- Directory home: file di cronologia della shell

- e altro ancora

Leggere il rapporto

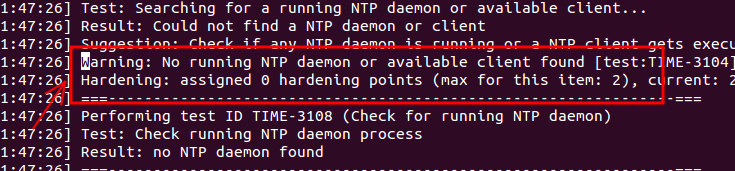

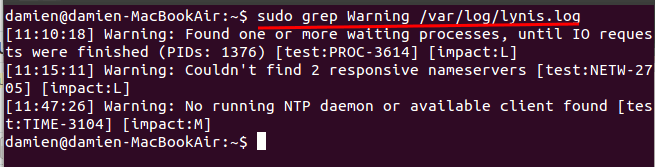

Al termine della scansione il file principale è /var/log/lynis.log. Aprilo con un editor o leggi dalla riga di comando:

sudo nano /var/log/lynis.logPer trovare velocemente le voci che richiedono attenzione cerca la parola “Warning” (scorciatoia Ctrl+W in nano) oppure estrai solo le righe rilevanti dalla shell:

sudo grep Warning /var/log/lynis.log

Per ottenere le “Suggestions”:

sudo grep Suggestion /var/log/lynis.log

Che fare dopo la scansione

- Leggi gli avvisi (Warning) e le raccomandazioni (Suggestion).

- Valuta il rischio: priorità ad avvisi che impattano l’accessibilità, autenticazione o dati sensibili.

- Applica patch e aggiornamenti al sistema e ai pacchetti interessati.

- Rivedi configurazioni critiche (SSH, firewall, PAM).

- Riesegui Lynis per verificare le correzioni.

Importante: non tutte le raccomandazioni sono obbligatorie. Valuta l’impatto operativo prima di modificare servizi in produzione.

Mini-metodologia operativa

- Pianifica: esegui una scansione iniziale e salva il rapporto.

- Triage: classifica le voci in alta, media e bassa priorità.

- Correggi: applica le modifiche in un ambiente di test quando possibile.

- Verifica: riesegui Lynis e controlla che gli avvisi critici siano risolti.

- Automatizza: integra scansioni periodiche in cron o in una pipeline di monitoraggio.

Cheat sheet rapida (comandi utili)

- Installare in Debian/Ubuntu:

sudo apt-get install lynis- Eseguire scansione completa:

sudo lynis -c- Vedere gli avvisi:

sudo grep Warning /var/log/lynis.log- Vedere i suggerimenti:

sudo grep Suggestion /var/log/lynis.log- Aggiornare pacchetti su Debian/Ubuntu:

sudo apt update && sudo apt upgrade- Leggere il log in tempo reale:

sudo tail -n 200 /var/log/lynis.logChecklist per ruolo

- Amministratore di sistema:

- Esegui Lynis dopo ogni cambiamento significativo.

- Applica patch di sicurezza e testa i servizi.

- Documenta le eccezioni approvate.

- Auditor di sicurezza:

- Confronta i risultati con policy aziendali.

- Segnala i rischi al management.

- Pianifica scansioni ricorrenti.

- Sviluppatore/DevOps:

- Integra scansioni in immagini di build e pipeline CI.

- Automatizza la correzione quando possibile.

Quando Lynis può non bastare

- Sistemi containerizzati o server effimeri possono restituire falsi negativi o valori non rilevanti.

- Ambienti altamente customizzati possono richiedere audit manuali approfonditi.

- Lynis segnala potenziali problemi: ogni Warning va verificato manualmente prima di interventi invasivi.

Alternative e strumenti complementari

- OpenVAS/Nessus: scanner di vulnerabilità di rete più approfonditi.

- Auditd + AIDE: per monitoraggio e integrità dei file.

- Strumenti di gestione patch centralizzata per grandi fleet.

Consigli rapidi di hardening

- Abilita aggiornamenti automatici per i pacchetti critici.

- Disabilita l’accesso root via SSH e usa chiavi pubbliche.

- Configura firewall (ufw/iptables) con regole minime.

- Abilita e configurara AppArmor o SELinux dove supportato.

- Monitora i log e imposta alert per attività sospette.

Box: percorsi e comandi chiave

- File log principale: /var/log/lynis.log

- File di configurazione: /etc/lynis/

- Comandi utili: sudo lynis -c, sudo grep Warning /var/log/lynis.log

Glossario (1 riga ciascuno)

- Lynis: tool di auditing automatico per sistemi Unix-like.

- PAM: Pluggable Authentication Modules, sistema di autenticazione.

- AppArmor/SELinux: framework di controllo accessi obbligatorio.

Rischi comuni e mitigazioni

- Falsi positivi: verificare manualmente ogni Warning.

- Cambiamenti non testati in produzione: applicare patch in staging.

- Log non centralizzati: inviare log a un collector per retention e analisi.

Sommario

Lynis è uno strumento pratico, veloce e utile per individuare gap di sicurezza su sistemi Linux/Unix. Non sostituisce audit manuali o scanner specialistici, ma è eccellente come primo controllo e per integrazione nelle routine operative.

Nota: immagine di esempio per la copertina e schermate fornite dall’autore originale.

Image credit: Up, Tight