Configurazione del server WiKID con OpenVPN AS

Prerequisiti

- Server WiKID già installato e accessibile.

- OpenVPN Access Server funzionante.

- Credenziali amministrative per WiKIDAdmin e per l’interfaccia web di OpenVPN AS.

- Accesso ai client Windows/Linux dove verrà installato il token e il client OpenVPN.

Nota: WiKID funge da server RADIUS/TOTP per l’autenticazione a due fattori. Definizione rapida: RADIUS è un protocollo di autenticazione remota; TOTP è un codice temporaneo a uso singolo.

Configurare il server WiKID

Per brevità assumiamo che il server WiKID sia già operativo. Qui spieghiamo come aggiungere OpenVPN AS come client di rete.

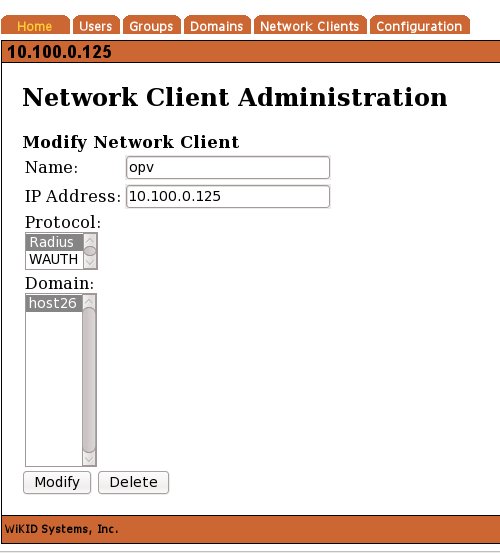

- Aprire WiKIDAdmin e andare alla scheda Network Client.

- Cliccare su “Add New network client” per creare un nuovo client.

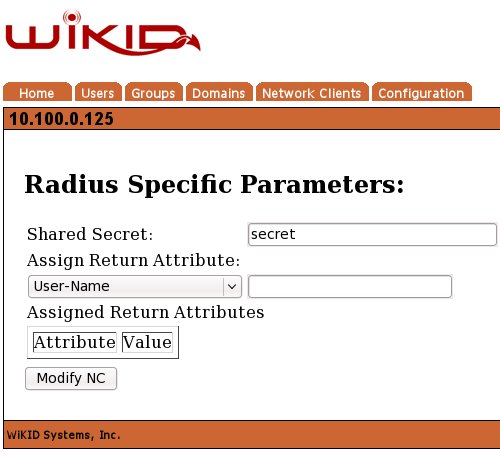

- Dopo la creazione, cliccare su Modify e inserire il secret condiviso (shared secret) fornito da OpenVPN AS.

- Riavviare il servizio WiKID per caricare la nuova configurazione RADIUS:

# wikidctl restartImportant: senza il riavvio il nuovo client RADIUS non sarà attivo.

Configurare OpenVPN AS come client RADIUS

- Sul pannello di amministrazione di OpenVPN AS impostare l’indirizzo IP del server WiKID, la porta RADIUS (tipicamente 1812) e lo stesso shared secret inserito in WiKIDAdmin.

- Abilitare l’autenticazione esterna RADIUS come metodo di login.

Note: le etichette dell’interfaccia possono variare tra le versioni; cercare “Authentication” o “RADIUS” nelle impostazioni.

Configurare il client (utente finale)

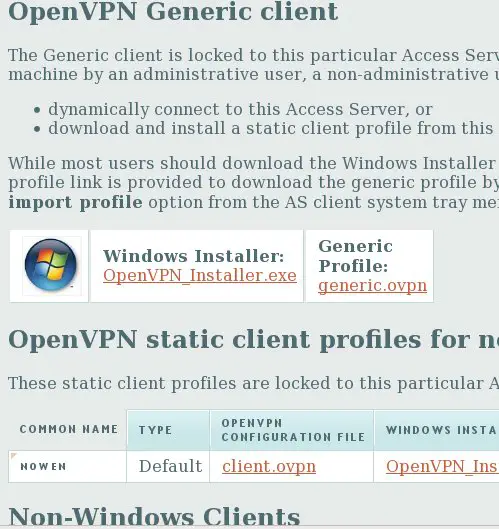

OpenVPN AS crea automaticamente la configurazione client e la distribuisce tramite l’interfaccia web.

- L’utente accede all’interfaccia web di OpenVPN AS.

- Scarica il client per Windows o il file di configurazione client per Linux (.ovpn).

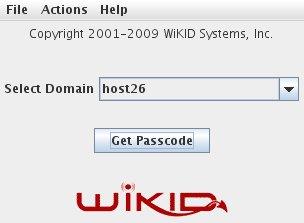

Prima di connettersi, l’utente deve generare un one-time passcode (OTP) dal token WiKID.

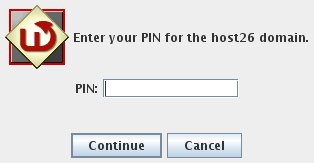

- Avviare l’app WiKID Token sul dispositivo.

- Inserire il PIN personale nel token quando richiesto.

Il PIN viene cifrato e inviato al server WiKID. Se l’account è attivo, la cifratura valida e il PIN corretto, il server restituisce un one-time passcode al token.

- Usare l’one-time passcode per effettuare il login nell’interfaccia web di OpenVPN AS (come utente).

- Dopo il login l’utente vedrà la pagina con i client disponibili e potrà scaricare il file di configurazione o l’installer.

Collegamento da client Linux

Su Linux installare openvpn con il package manager (yum, apt-get o dnf a seconda della distribuzione). Esempio:

# openvpn --config client.ovpnDovresti ricevere un indirizzo IP nella rete VPN (es. 10.0.x.x). Se la connessione fallisce, procedere con la sezione “Risoluzione dei problemi”.

Perché aggiungere la 2FA alla VPN

La 2FA riduce il rischio legato a password compromesse. Con l’aumento di attacchi mirati e malware, la combinazione password + token dinamico migliora significativamente la sicurezza d’accesso.

Risoluzione dei problemi (quando fallisce)

- Problema: il server WiKID non risponde alle richieste RADIUS.

- Controllare che il servizio WiKID sia attivo e che la porta RADIUS sia aperta nel firewall (UDP 1812/1813).

- Verificare con tcpdump/wireshark il traffico RADIUS.

- Problema: shared secret non valido.

- Ricontrollare il secret in WiKIDAdmin e in OpenVPN AS; devono essere identici.

- Problema: OTP non generato o token mostra errore.

- Verificare orologio del dispositivo se si usa TOTP. Assicurarsi che l’account utente sia attivo e non bloccato.

- Problema: client non riceve IP VPN.

- Controllare i log di OpenVPN AS e i permessi di rete (route/push configuration).

Suggerimento diagnostico: aumentare il livello di log in OpenVPN AS e WiKID per ottenere dettagli sull’handshake RADIUS.

Alternative e approcci complementari

- Utilizzare altri provider RADIUS (FreeRADIUS) se si preferisce open source puro.

- Implementare un server TOTP centralizzato (es. Google Authenticator compatible) come fallback per gli utenti mobili.

- Considerare l’uso di certificati client in aggiunta alla 2FA per aumentare la sicurezza (mutual TLS).

Checklist per i ruoli

Amministratore di sistema:

- Avere backup della configurazione WiKID e OpenVPN AS.

- Verificare sincronizzazione oraria (NTP) su server e client.

- Testare account di prova e documentare la procedura di recupero account.

Operatore help-desk:

- Conoscere i passaggi per rigenerare il PIN/token e resettare l’OTP.

- Accesso ai log per diagnosticare errori RADIUS.

Utente finale:

- Avere il token WiKID installato e funzionante.

- Conoscere il proprio PIN e la procedura di login via OTP.

Mini-metodologia di rollout (passi consigliati)

- Preparare un ambiente di test con una copia dei servizi.

- Configurare WiKID e OpenVPN AS in test; validare con utenti pilota.

- Raccogliere feedback e log per 1–2 settimane.

- Procedere al roll-out graduale per gruppi di utenti.

- Mantenere un piano di rollback se emergono problemi critici.

Box dei numeri chiave

- Porta RADIUS comune: UDP 1812 (auth), 1813 (acct)

- Tempo stimato per configurazione in ambiente di test: 30–90 minuti

- Requisito minimo: accesso amministrativo a WiKIDAdmin e OpenVPN AS

Considerazioni di sicurezza e privacy

- Proteggere il shared secret come una credenziale sensibile.

- Conservare i log di autenticazione con controllo degli accessi e retention policy conforme alle normative locali (es. GDPR). Retenere solo i dati strettamente necessari.

- Limitare l’accesso alla console WiKIDAdmin a personale autorizzato.

Important: non inviare token o PIN via email non protetta.

Sommario

Aggiungere OpenVPN AS come client RADIUS su WiKID è una procedura diretta: creare il client di rete in WiKIDAdmin, sincronizzare il shared secret in OpenVPN AS, riavviare il servizio WiKID e configurare i client utente. Testare sempre in un ambiente pilota, predisporre rollback e documentare procedure di supporto per gli utenti.

Key takeaways:

- Verificare sempre secret e connettività RADIUS.

- Testare OTP e sincronizzazione oraria.

- Proteggere i log e le credenziali amministrative.