SlopAds: rimuovere l'adware Android e pulire il telefono

Che cos’è la campagna di frode pubblicitaria SlopAds

Il team Satori Threat Intelligence and Research di HUMAN ha scoperto una vasta campagna di frode pubblicitaria che ha raggiunto utenti in tutto il mondo. Finora Google ha rimosso 224 app identificate come collegate alla campagna (il numero può crescere). Le app incriminate erano principalmente utility, strumenti di intelligenza artificiale e alcuni giochi. Complessivamente hanno totalizzato circa 38 milioni di download e generavano oltre 2,3 miliardi di richieste di offerta pubblicitaria al giorno.

Di seguito trovi una spiegazione delle tattiche tecniche usate per nascondere l’attività e aggirare i controlli automatici e manuali.

Tattiche usate da SlopAds

Le app offrono funzioni apparentemente legittime per evitare sospetti, ma includono un controllo che verifica se l’installazione proviene direttamente dal Play Store oppure dall’apertura di una pubblicità. Se l’installazione proviene da una campagna pubblicitaria, il comportamento maligno si attiva: questo evita che chi scarica direttamente l’app (ricercatori, revisori manuali) veda il comportamento malevolo.

Dopo aver confermato un’installazione tramite pubblicità, l’app contatta un server C2 (command and control) per scaricare immagini che contengono un payload nascosto (tecnica simile a FileFix). Poiché sono immagini, superano facilmente alcuni controlli automatici e ispezioni superficiali.

Il codice nascosto nelle immagini viene poi decrittografato e ricomposto in un modulo malevolo (nei report indicato come FatModule). Questo raccoglie informazioni su dispositivo e browser e crea webview nascoste visibili solo al codice, non all’utente. Le webview ospitano pagine HTML5 piene di annunci per generare impression e includono codice di automazione che simula tap sugli annunci a intervalli programmati.

Questa combinazione di tecniche ha permesso alla campagna SlopAds di generare miliardi di impression giornaliere senza essere rilevata facilmente né da Google né dagli utenti infetti.

Come verificare se il tuo telefono è infetto

Anche se gli annunci sono invisibili agli occhi dell’utente, esistono segnali e controlli pratici che aiutano a confermare un’infezione.

Segnali comuni

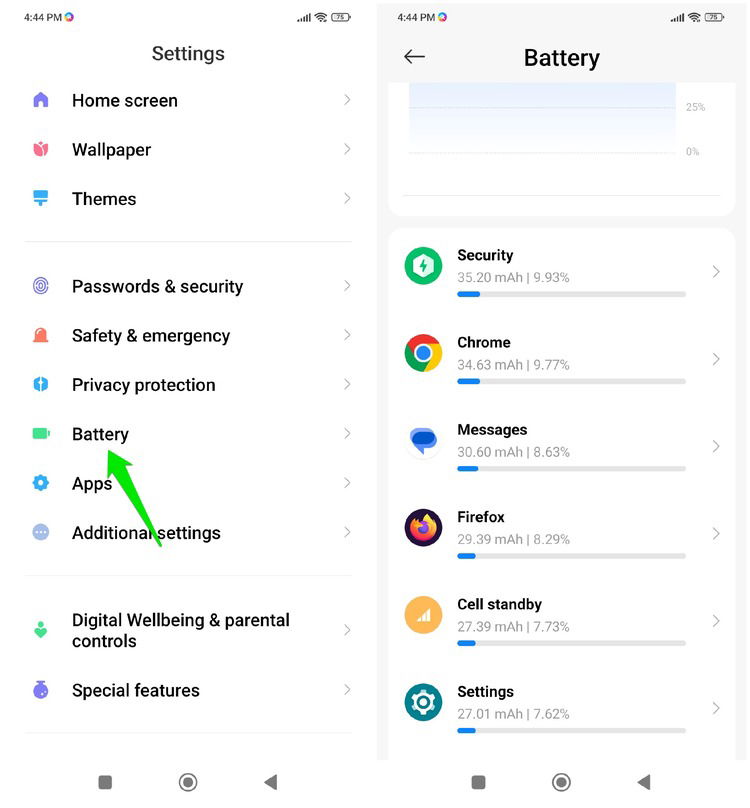

- Consumo anomalo della batteria: attività in background costante è un indicatore principale. Vai in Impostazioni → Batteria e controlla le app che consumano più energia. Se un’app consuma molto senza motivo apparente, è sospetta.

Azioni indesiderate: apertura spontanea di pagine web, richieste di installazione di altre app o prompt insoliti possono indicare che qualcosa sul dispositivo sta lanciando attività pubblicitarie.

Consumo dati elevato: le webview con molti annunci e le richieste di risorse consumano banda. Controlla le statistiche di traffico dati per individuare app con uso di dati in background anomalo.

Presenza di un’app dalla lista ufficiale: HUMAN ha pubblicato una lista delle app rimosse. Confronta le app installate sul tuo dispositivo con quella lista.

Controlli rapidi (Metodo passo‑passo)

- Apri il Play Store e cerca notifiche di sicurezza o avvisi.

- Vai in Impostazioni → Batteria per identificare consumi anomali.

- Vai in Impostazioni → Rete e internet (o Connessioni) → Utilizzo dati per vedere il traffico di ciascuna app.

- Controlla la lista delle app rimosse pubblicata da HUMAN e confrontala con le app installate.

Procedura di pulizia: passaggi immediati

Se sospetti infezione, segui questo playbook operativo dall’azione più semplice a quella più definitiva.

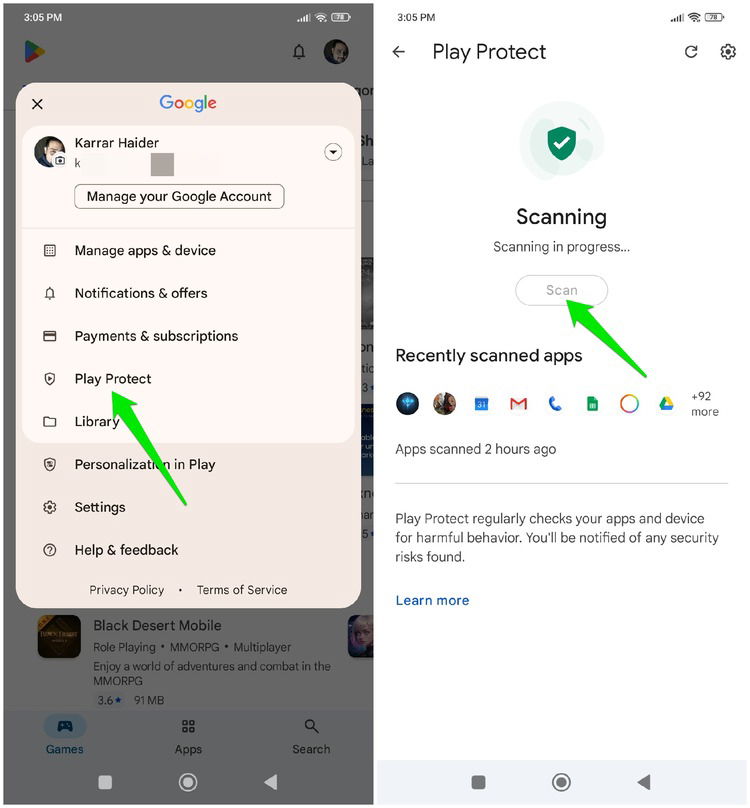

Passo 1 — Scansione con Play Protect

- Apri Google Play Store → tocca l’icona del profilo → Play Protect → Scansiona. Play Protect viene aggiornato da Google per rilevare le app collegate a SlopAds e, se trova l’app, la segnalerà e proporrà la rimozione.

Importante: Play Protect è il primo strumento da usare perché Google sta già rimuovendo le app dalla piattaforma.

Passo 2 — Disinstallare l’app sospetta

- Se Play Protect o la lista ufficiale indicano un’app, disinstallala immediatamente: Impostazioni → App → seleziona l’app → Disinstalla.

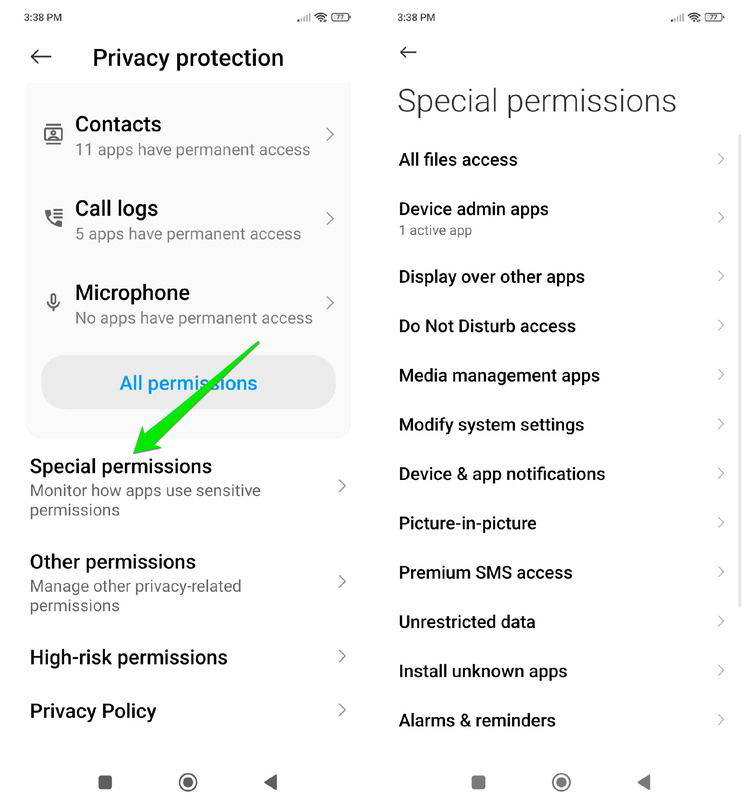

Se l’app non si disinstalla perché è stata concessa autorizzazione di amministratore dispositivo, rimuovi l’autorizzazione: Impostazioni → Sicurezza → Amministratori dispositivo (o Funzioni avanzate → Accesso speciale) e disabilita l’accesso dell’app sospetta prima di disinstallare.

Passo 3 — Revocare autorizzazioni sensibili

- Vai in Impostazioni → Privacy → Autorizzazioni app o Impostazioni → Privacy e protezione → Autorizzazioni speciali. Revoca l’accesso a permessi sensibili (Accessibilità, Amministratore dispositivo, Accesso alle notifiche) per le app che non riconosci o non usi.

Passo 4 — Ripristina l’ID pubblicità

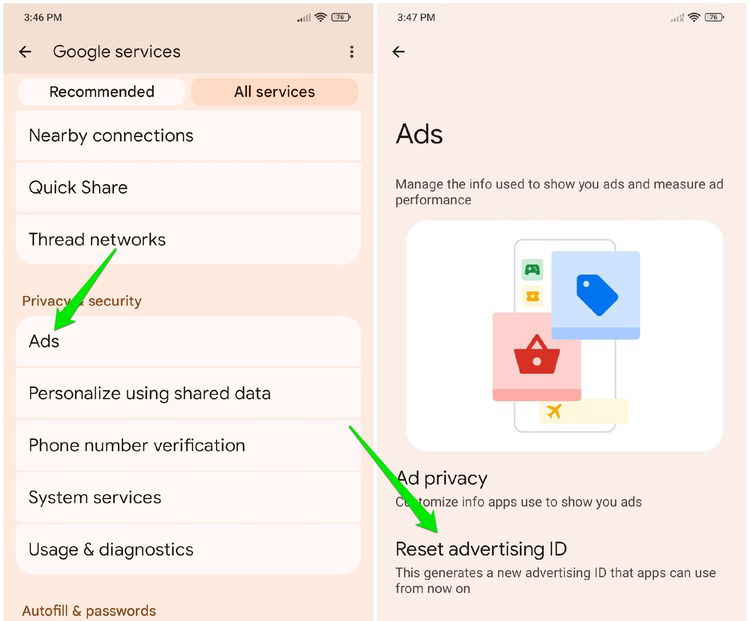

- Un profilo pubblicitario compromesso può causare annunci targettizzati indesiderati. Per resettare: Impostazioni → Google → Annunci → Ripristina ID pubblicità.

Passo 5 — Cambia password e controlla account importanti

- Se l’app ha raccolto informazioni sul dispositivo, valuta il cambio delle password per account sensibili (account Google, bancari, social). Abilita l’autenticazione a due fattori ove possibile.

Passo 6 — Come procedere se la disinfezione fallisce

- Se non riesci a rimuovere l’app o il dispositivo continua a comportarsi in modo anomalo: esegui un backup dei dati personali (foto, documenti) e valuta un ripristino di fabbrica. Prima del reset, scollega o disattiva gli account collegati per evitare sincronizzazioni indesiderate.

Checklist rapida per utenti (stampa/usa)

- Eseguita scansione Play Protect

- Confrontata lista app rimosse da HUMAN

- Disinstallate app sospette

- Revocate autorizzazioni speciali

- Ripristinato ID pubblicità

- Cambiate password importanti

- Valutato ripristino di fabbrica (se necessario)

Proteggere il telefono da future infezioni

Le misure di prevenzione rendono più difficile il successo di campagne come SlopAds.

Controlla le recensioni prima di installare: filtra per recensioni negative e cerca menzioni di pubblicità molesta o comportamenti sospetti.

Concedi le autorizzazioni con attenzione: valuta se la funzione richiesta giustifica il permesso (es.: un calcolatore non dovrebbe richiedere microfono o amministratore dispositivo).

Scarica app solo da sviluppatori affidabili e controlla le informazioni dello sviluppatore su Google Play.

Controlla periodicamente l’utilizzo dati mobile delle app: Impostazioni → Rete e internet → Utilizzo dati.

Mantieni Android e le app aggiornate: le patch correggono vulnerabilità sfruttabili dagli attaccanti.

Per gli utenti avanzati: usa un profilo utente separato o un account ospite per installare app meno affidabili e limitare i danni.

Procedure per amministratori IT e security

Per team di sicurezza aziendali o amministratori device management:

Implementare policy MDM/EMM per bloccare installazioni da fonti non autorizzate e limitare permessi sensibili.

Distribuire scanner mobile centralizzati e regole per allarmi su consumi anomali di batteria/dati.

Raccogliere e analizzare log di rete per individuare contatti a domini attivi noti per la campagna.

Bloccare a livello di rete i domini/URL indicati come maligni quando possibile.

Mini‑metodologia per l’analisi di un’app sospetta

- Isolare il dispositivo e disconnettere la rete se sono visibili attività sospette.

- Dump delle app installate e permessi concessi.

- Analisi statica dell’APK per cercare codice che scarica risorse remote o esegue decrittazione.

- Analisi dinamica in sandbox o su dispositivo di test per osservare webview nascosti e traffico verso C2.

- Verifica dei domini contattati e confronto con indicatori di compromissione noti.

Matrice dei rischi e mitigazioni (qualitativa)

- Rischio: furto dati sensibili — Impatto: alto — Mitigazione: revoca permessi, cambio password, MFA.

- Rischio: consumo batteria/traffico elevato — Impatto: medio — Mitigazione: rilevazione anomalia, blocco app.

- Rischio: campagne di pubblicità fraudolenta continuative — Impatto: alto reputazionale — Mitigazione: blocco domini, aggiornamento regole Play Protect.

Decisione rapida: flowchart

flowchart TD

A[Noti comportamenti anomali?] -->|Sì| B[Controlla Play Protect]

A -->|No| Z[Fai monitoraggio periodico]

B --> C{Play Protect segnala app}

C -->|Sì| D[Disinstalla e revoca autorizzazioni]

C -->|No| E[Controlla lista HUMAN e uso batteria/dati]

E -->|App sospetta trovata| D

E -->|Nessuna app sospetta| F[Monitora, cambia ID pubblicità]

D --> G[Controlla account e password]

G --> H[Fine]

F --> HQuando questa procedura non basta (controesempi)

Se il malware ha acquisito privilegi di sistema o modificato partizioni critiche, un ripristino di fabbrica potrebbe non risolvere il problema senza reinstallare firmware ufficiale.

Alcune famiglie di malware offrono backdoor persistenti su componenti firmware: in questi casi è necessario ricorrere a supporto tecnico autorizzato o sostituzione del dispositivo.

Note sulla privacy e GDPR

Se il dispositivo aziendale o personale gestisce dati personali di cittadini UE, la presenza di SlopAds può costituire una violazione dei dati personali. Valuta se l’incidente richiede notifiche a utenti interessati o autorità competenti secondo il GDPR. Conserva log e prove per eventuali investigazioni.

Glossario rapido (1 riga ciascuno)

- C2: server di comando e controllo usato dall’attaccante per inviare istruzioni o payload.

- Webview nascosta: componente che carica contenuti web all’interno dell’app senza mostrarli all’utente.

- ID pubblicità: identificatore usato per profilazione pubblicitaria su dispositivi Android.

Riassunto e passaggi consigliati (Conclusione)

Segui questi passi in ordine: esegui Play Protect, confronta la lista di app rimosse, disinstalla app sospette, revoca autorizzazioni sensibili e ripristina l’ID pubblicità. Per dispositivi critici o se i problemi persistono, valuta un reset di fabbrica e l’intervento del supporto tecnico. Mantieni una buona igiene digitale: controlla recensioni, limita permessi e aggiorna sempre il sistema.

Importante: conserva prove e log se fai parte di un’organizzazione; gli indicatori raccolti aiutano a bloccare la campagna su larga scala.

Risorse utili

- Lista delle app rimosse (controlla il report HUMAN o comunicazioni ufficiali Google Play).

- Documentazione Play Protect e guida alle autorizzazioni Android sul sito ufficiale Google.