Sicurezza Wi‑Fi pubblica: rischi e come proteggersi

Le reti Wi‑Fi gratuite sono ovunque: aeroporti, bar, ristoranti, e anche in casa di vicini meno esperti. Sono comode perché consentono di risparmiare dati e lavorare in mobilita, ma non tutte sono sicure. Alcune reti sono state create per raccogliere dati, altre possono essere vulnerabili anche se gestite in buona fede. Se usi Wi‑Fi pubblico con regolarita, hai probabilmente subito o visto tentativi di spionaggio informatico.

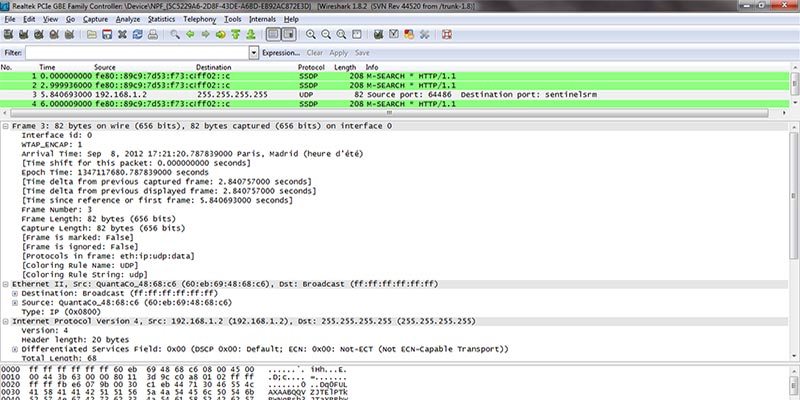

Packet‑sniffing

Descrizione breve: packet‑sniffer e programmi correlati registrano i dati non cifrati trasmessi su una rete Wi‑Fi. Definizione in una riga: uno strumento che intercetta e salva i pacchetti di rete visibili sulla stessa infrastruttura.

Se sei su una rete aperta senza cifratura, dovresti dare per scontato che quello che fai possa essere visibile su un altro computer collegato alla stessa rete. Anche in una rete che sembra legittima, un malintenzionato con lo stesso accesso può eseguire un programma gratuito per catturare traffico.

Cosa possono rubare i packet‑sniffer: siti visitati, sequenze di tastiera, cookie di sessione e credenziali non cifrate. Leccezione principale è il traffico con cifratura end‑to‑end tramite SSL/TLS: se vedi https:// all’inizio dell’indirizzo, il contenuto della comunicazione è protetto nella maggior parte dei casi. Attenzione: esistono tecniche e strumenti in grado di aggirare o indebolire la protezione, per cui https non è una garanzia assoluta in presenza di attacchi avanzati.

Reti WEP vs WPA/WPA2: WEP è facile da rompere, quindi non affidarti mai a una rete WEP. Le reti WPA e WPA2 cifrano il traffico tra dispositivo e punto di accesso, ma se un attaccante è già connesso alla stessa rete può osservare la sequenza di connessione e tentare di ottenere la chiave di cifratura univoca. Un attacco possibile è forzare la disconnessione di un dispositivo e intercettare la successiva ri‑autenticazione.

Importante: la cifratura di rete non sostituisce la cifratura delle applicazioni. Anche su una rete protetta, usa sempre canali cifrati end‑to‑end per dati sensibili.

Spoofing Wi‑Fi, evil twins e Man in the Middle

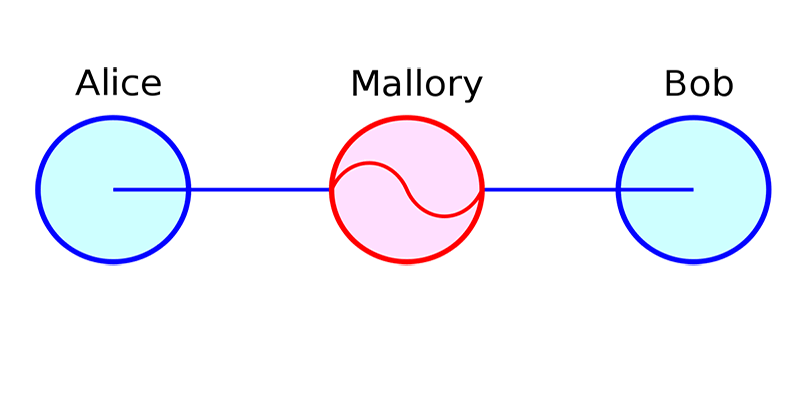

Spoofing significa copiare l’identita di una rete esistente. Un attacker può creare una rete con lo stesso SSID e, se possibile, impostare una password identica o lasciarla aperta. Quando un dispositivo si connette automaticamente alla rete con lo stesso nome, potrebbe collegarsi all’impostazione malevola detta evil twin.

Quando gli utenti si collegano a un evil twin, l’attaccante può agire come Man in the Middle (MitM): tutto il traffico passa attraverso il suo punto di accesso. A questo punto non solo il traffico non cifrato può essere letto, ma l’attaccante può manipolare le risposte, reindirizzare verso siti clonati o iniettare contenuti.

Esempio pratico: se tenti di collegarti alla tua banca e vieni reindirizzato verso un sito che sembra identico ma ha un indirizzo leggermente diverso, potresti fornire le tue credenziali a un server malevolo.

Non serve sempre un evil twin: in ambienti affollati un attacker può semplicemente creare una rete aperta chiamata Free Airport Wi‑Fi e attendere connessioni. Se una rete chiede dati di pagamento per l’accesso, verifica sempre le credenziali dell’operatore e possibilmente chiedi allo staff o usa canali alternativi.

Come restare al sicuro

Le reti aperte non vanno evitate a tutti i costi: con alcune precauzioni puoi ridurre molto i rischi. Qui trovi misure tecniche e comportamentali, più controlli rapidi e checklist per diversi profili d’uso.

Principali raccomandazioni pratiche:

- Usa una VPN affidabile. Una VPN cifra il traffico tra il tuo dispositivo e il server della VPN, rendendo molto più difficile che un attaccante locale legga i tuoi dati. Non è una garanzia assoluta contro attori determinati, ma è una barriera efficace contro la maggior parte degli attacchi da rete pubblica.

- Forza HTTPS con estensioni del browser o impostazioni: strumenti come HTTPS Everywhere (o le impostazioni moderne dei browser) cercano di usare sempre connessioni cifrate quando disponibili. Anche se un packet‑sniffer non vede il contenuto cifrato, può vedere l’indirizzo di destinazione e alcuni metadati.

Disabilita connessione automatica alle reti pubbliche. Evita che il dispositivo si colleghi automaticamente a reti con lo stesso nome. Dimentica le reti che non usi più e controlla la lista delle reti conosciute.

Evita operazioni bancarie o trasferimenti sensibili su Wi‑Fi pubblico. Se devi per forza, usa una VPN e verifica sempre la presenza di HTTPS e certificati validi.

Attiva l’autenticazione a due fattori (2FA) quando possibile. Anche se perdessi le credenziali, il secondo fattore rende l’accesso non autorizzato molto più difficile.

Mantieni il sistema operativo, il browser e le app aggiornati. Le patch risolvono vulnerabilità sfruttabili in rete.

Usa reti mobili per operazioni sensibili. La rete dati dell’operatore tende a essere più isolata rispetto a un hotspot pubblico.

Verifica l’SSID e chiedi conferma al personale. Quando sei in un bar o aeroporto, chiedi al personale il nome esatto della rete ufficiale e la procedura di accesso.

Nota: non tutte le VPN offrono lo stesso livello di protezione. Preferisci provider con politica no‑log, kill switch e buona reputazione.

Controlli rapidi da fare prima di collegarsi

- L’SSID coincide con quello fornito dallo staff dell’esercizio?

- La rete richiede una pagina di login che chiede informazioni sensibili prima di concedere accesso? Se sì, conferma l’esistenza di tale portale con il personale.

- Il dispositivo si connette automaticamente a reti sconosciute? Disattiva l’opzione.

- Il certificato del sito è valido se devi inserire credenziali?

Checklist per ruoli diversi

Viaggiatore frequente:

- VPN attiva e testata prima del volo

- Dati mobili disponibili come alternativa

- 2FA attivato per servizi critici

Lavoratore remoto:

- Usa un client VPN aziendale

- Configura il kill switch della VPN per bloccare il traffico se la VPN cade

- Non condividere file sensibili su reti non fidate

Amministratore di rete o proprietario di esercizio:

- Diffondi l’SSID e le istruzioni d’accesso sul sito ufficiale e al banco

- Isola la rete ospiti dalla rete interna

- Abilita WPA2/WPA3 e disabilita WEP/TF

- Monitora le connessioni sospette e registra i log di accesso

Mini‑metodologia per valutare un hotspot in 5 passaggi

- Identifica l’SSID ufficiale e chiedi conferma.

- Verifica se la rete è aperta o protetta e quale tipo di cifratura usa.

- Controlla la pagina di login per elementi sospetti: URL strani, richieste non necessarie.

- Avvia la VPN prima di effettuare operazioni sensibili.

- Se noti anomalie, disconnettiti e segnala il caso allo staff.

Quando le misure possono fallire

- L’attaccante controlla il gateway Internet o il router fisico; allora può effettuare attacchi sofisticati di MitM anche su traffico https sfruttando vulnerabilità dei dispositivi o certificati compromessi.

- Software malevolo sul tuo dispositivo può aggirare la cifratura locale e inviare dati direttamente.

- Forza bruta o attacchi mirati contro provider VPN di scarsa qualità possono esporre dati se il provider registra informazioni sensibili.

Decisione rapida: albero per capire se collegarsi

flowchart TD

A[Devo collegarmi a una rete pubblica?] --> B{Uso per operazioni sensibili?}

B -- No --> C[Posso usare con prudenza senza VPN]

B -- Sì --> D[VPN disponibile?]

D -- No --> E[Usa dati mobili o aspetta]

D -- Sì --> F[VPN attiva e certificato HTTPS valido?]

F -- No --> E

F -- Sì --> G[Connessione accettabile]

E --> H[Non collegarti o limitati a operazioni non critiche]Incident runbook rapido

- Se sospetti di essere stato compromesso, disconnettiti immediatamente dalla rete.

- Cambia le password dai dispositivi sicuri usando reti attendibili o dati mobili.

- Revoca token 2FA su servizi sensibili se necessario e riemetti nuovi secret solo su dispositivi puliti.

- Verifica i log di accesso ai servizi importanti e segnala accessi sospetti.

- Se la compromissione riguarda un dispositivo aziendale, avvisa il team di sicurezza e segui le procedure di isolamento e ripristino.

Maturità delle difese: livelli pratici

- Livello 0: nessuna protezione, connessione automatica a qualsiasi rete.

- Livello 1: evitare reti aperte per operazioni sensibili, aggiornamenti regolari.

- Livello 2: uso di VPN per lavoro remoto e 2FA abilitato su servizi critici.

- Livello 3: politica aziendale con VPN gestita, segmentazione delle reti, monitoraggio e logging.

Privacy e considerazioni legali

Usare una VPN e cifrare il traffico non esenta dall’obbligo di rispettare regole locali sulla privacy. Quando sei su una rete appartenente a terzi, i proprietari possono avere visibilita su metadati e, in alcuni casi, registrare informazioni di connessione. Evita di inviare dati personali non necessari quando non sei sicuro dell’operatore della rete.

Conclusione

Non esiste sicurezza assoluta online, neppure a casa. Un attaccante motivato e con risorse può trovare modi per violare la tua privacy. Tuttavia, adottando misure ragionevoli come l’uso di VPN, HTTPS, autenticazione a due fattori, disattivazione della connessione automatica e buone pratiche comportamentali, puoi ridurre in modo significativo i rischi legati alle reti Wi‑Fi pubbliche.

Importante: usa il buon senso. Se qualcosa appare sospetto, disconnettiti e passa a una rete alternativa.

Image credit: Christoph Scholtz, JackPotte via Wikimedia, Miraceti via Wikimedia, RRZEIcons via Wikimedia, Zcool via FreeDesignFile, Sean MacEntee via Flickr