Qu'est-ce que le slopsquatting et comment s'en protéger

Résumé rapide

Le slopsquatting est une variante de typosquatting liée aux suggestions d’outils d’intelligence artificielle. Les modèles d’IA peuvent proposer des noms de paquets qui n’existent pas (« hallucinations »). Des cybercriminels s’emparent de ces noms et publient des paquets malveillants sur des registres publics. Les développeurs qui acceptent ces suggestions sans vérification risquent d’introduire du code malveillant dans leurs projets. Les défenses clés : sandboxing, scanners de paquets et procédures de vérification systématiques.

Qu’est-ce que le slopsquatting

Définition courte : slopsquatting — attaque où des paquets malveillants sont publiés sous des noms inventés par des modèles d’IA, afin d’être suggérés et installés par des développeurs.

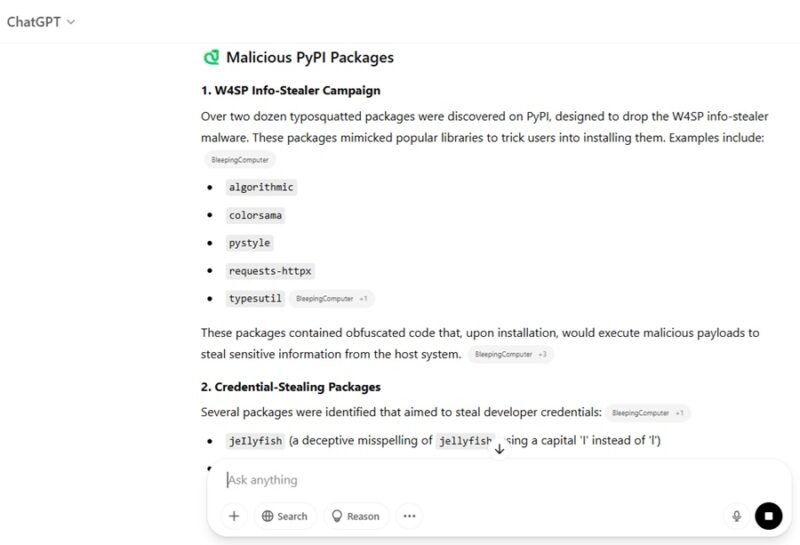

Tout commence par une hallucination d’IA. Définition : une hallucination d’IA est une information inventée par un modèle sans base factuelle. Dans le contexte du slopsquatting, des outils d’IA suggèrent des paquets open source qui n’existent pas. Les attaquants créent ces paquets fantômes et les publient sur des plateformes de confiance (par ex. GitHub, registres de paquets). Quand un développeur demande à son outil d’IA une suggestion, le nom halluciné peut être proposé et repris aveuglément.

Conséquence : l’installation et l’exécution d’un paquet malveillant peuvent compromettre les machines et les environnements où il s’exécute. Une étude citée a évalué 16 modèles de génération de code : près de 20 % des paquets recommandés n’existaient pas, et 43 % des noms halluciné(e)s réapparaissaient systématiquement lors de plusieurs exécutions du même prompt. Parmi les modèles testés, CodeLlama affichait le plus d’hallucinations, tandis que GPT-4 Turbo en comportait le moins. Ces résultats montrent un risque réel : la répétition facilite la vie des attaquants pour choisir des noms à publier.

Important : ces chiffres proviennent d’une étude mentionnée dans la source. Ils illustrent un comportement observé — ils ne garantissent pas qu’un modèle donné aura le même taux d’erreur à tout moment.

Pourquoi le slopsquatting marche

- Les développeurs font confiance aux suggestions d’IA et peuvent accepter des recommandations sans vérification.

- Les noms inventés réapparaissent souvent, ce qui rend les attaques reproductibles.

- Les registres et dépôts publics permettent à un attaquant de publier rapidement un paquet avec peu d’effort.

- Les descriptions floues ou absentes rendent la détection manuelle plus difficile.

Signes d’alerte à surveiller

Que vous soyez développeur professionnel, hobbyiste ou débutant, surveillez ces signes avant d’installer un paquet :

- Nom de paquet légèrement mal orthographié — parfois c’est du typosquatting, parfois c’est simplement une hallucination. Restez prudent.

- Absence de discussions, d’étoiles ou d’historique — un paquet sans traces sociales peut être récent ou frauduleux.

- Avertissements d’autres développeurs — cherchez l’avis de la communauté avant d’installer.

- Recommandations inexistantes sur d’autres plateformes d’IA — testez le même prompt ailleurs.

- Descriptions confuses ou creuses sur la page d’hébergement — un texte vague peut cacher une arnaque.

Remarque : la présence d’un seul de ces signes ne prouve pas la malveillance, mais cumuler plusieurs signaux doit déclencher une vérification approfondie.

Les précautions les plus importantes (procédure immédiate)

Voici trois mesures pratiques et immédiates pour réduire le risque :

- Exécuter le code en environnement isolé

- Toujours tester le code et les paquets suggérés dans une sandbox.

- Outils recommandés : VirtualBox, VMware (machines virtuelles), ou environnements cloud sandbox (Replit supporte plus de 50 langages).

- Avantage : limite la portée d’une compromission.

- Scanner les paquets avant installation

- Utilisez un scanner d’URL/paquets pour vérifier la réputation. Un exemple pratique et accessible est l’extension Socket Web (disponible pour navigateurs Chrome/Edge et Firefox).

- Recherchez signatures de malveillance, dépendances suspectes et correspondances avec noms hallucinés.

- Vérification manuelle systématique

- Ne considérez pas la suggestion d’IA comme une approbation.

- Cherchez le dépôt source, l’historique des commits, le profil de l’auteur, les issues et les dépendances.

Important : ces trois défenses sont complémentaires. Aucune n’offre une protection parfaite isolément.

Méthodologie rapide pour vérifier un paquet (mini-méthode)

- Rechercher le paquet sur plusieurs registres (npm, PyPI, crates.io, GitHub).

- Vérifier l’existence d’un dépôt source et d’un historique de commits.

- Contrôler la réputation du nom (recherches web, issues, discussions).

- Scanner le paquet en ligne ou via une extension avant téléchargement.

- Installer d’abord en sandbox, exécuter les tests, analyser le trafic réseau et l’activité système.

Playbook d’intervention si vous détectez un paquet malveillant

Étapes pour limiter les dégâts et informer la communauté :

- Isolation : retirez le paquet et les artefacts de build de vos environnements.

- Rollback : restaurez la version précédente connue sûre depuis le contrôle de version et relancez les tests.

- Analyse : identifiez les systèmes potentiellement touchés et collectez des logs (sans modifier les preuves).

- Communication : signalez le paquet aux registres (npm, PyPI), à l’hébergeur (GitHub), et à l’équipe de la plateforme d’IA utilisée.

- Information publique : avertissez la communauté via les réseaux, Reddit et les forums pertinents.

Критерии приёмки

- La version restaurée passe tous les tests de sécurité et d’intégration.

- Aucun artefact du paquet suspect n’est présent dans les environnements de prod.

- Les rapports ont été envoyés aux plateformes concernées.

Liste de contrôle par rôle

Développeur :

- Tester toute suggestion d’IA en sandbox.

- Examiner le dépôt source et l’historique du paquet.

- Faire une recherche web avant installation.

Responsable sécurité / SecOps :

- Déployer un scanner de paquets centralisé.

- Former les équipes à la validation des suggestions d’IA.

- Maintenir une procédure d’incident et de rollback.

Lead technique / Chef de projet :

- Exiger une approbation formelle pour les nouvelles dépendances.

- Revoir les dépendances critiques avant mise en production.

Mainteneur open source :

- Marquer les paquets officiels clairement (README, signature, organisation).

- Surveiller tentatives d’usurpation de noms.

Contre-exemples et limites

- Contre-exemple : un nom de paquet rare mais bien documenté n’est pas forcément malveillant. La vérification manuelle et l’historique prouveront sa légitimité.

- Limite : certains paquets nouveaux et légitimes peuvent manquer d’historique ou de retours. Dans ce cas, privilégiez le sandboxing et la révision de code.

Arbre de décision pour accepter/refuser un paquet (Mermaid)

flowchart TD

A[AI suggère un paquet] --> B{Le paquet existe?

'registres, dépôt'}

B -- Oui --> C{Dépôt et activité

authentiques?}

B -- Non --> X[Ne pas installer; signaler et sandbox]

C -- Oui --> D[Test en sandbox + scan]

C -- Non --> X

D --> E{Tests OK et pas de comportement

suspect?}

E -- Oui --> F[Autoriser après approbation]

E -- Non --> XGlossaire (1 ligne chacun)

- Slopsquatting : publication de paquets malveillants sous des noms inventés par l’IA.

- Hallucination d’IA : une sortie inventée par un modèle sans source réelle.

- Typosquatting : usurpation par faute de frappe dans un nom de domaine ou paquet.

- Sandbox : environnement isolé pour exécuter du code en toute sécurité.

Mesures avancées et sécurité

- Signatures et provenance : utilisez des paquets signés et vérifiez les signatures (Provenance, sigstore, etc.).

- Analyse dynamique : observez le comportement à l’exécution (appels réseau, accès fichier, processus enfants).

- Politique de dépendances minimales : réduisez la surface d’attaque en limitant les dépendances externes.

Confidentialité et conformité

Si vos builds traitent des données personnelles, testez strictement en sandbox et vérifiez la conformité GDPR avant tout changement de dépendance. L’installation d’un paquet malveillant peut exposer des données sensibles.

Que faire si vous êtes victime

- Isoler les machines affectées.

- Retirer les clés d’API et les secrets potentiellement exposés.

- Lancer un audit complet des logs pour évaluer l’ampleur.

- Informer les parties prenantes et les autorités si nécessaire.

Questions fréquentes

Le slopsquatting concerne-t-il tous les langages?

Oui. Les registres de paquets (npm, PyPI, crates.io, etc.) peuvent tous être ciblés.

Une simple recherche Google suffit-elle?

Pas toujours. Une recherche web est utile mais doit être complétée par une inspection du dépôt et des tests en sandbox.

Dois‑je bloquer toutes les nouvelles dépendances?

Non. Bloquez uniquement les nouvelles dépendances critiques sans revue. Mettez en place une politique d’approbation raisonnable.

Résumé et actions recommandées

- Ne faites jamais confiance aveuglément aux suggestions d’IA.

- Testez toute nouvelle dépendance en sandbox et scannez-la.

- Mettez en place des procédures d’approbation et de réponse aux incidents.

- Partagez les découvertes : signaler un paquet malveillant protège la communauté.

Important : la menace du slopsquatting évoluera avec l’IA. La combinaison de bonnes pratiques, d’outils automatisés et d’une vigilance humaine reste la meilleure défense.

Faits clés :

- Étude citée : sur 16 modèles, ~20 % des paquets recommandés n’existaient pas; 43 % des noms halluciné(e)s se répétaient sur 10 exécutions.

- Modèle avec le moins d’hallucinations mentionné : GPT-4 Turbo.

Annonce courte (100–200 mots) : Le slopsquatting consiste à publier des paquets malveillants sous des noms inventés par des modèles d’IA pour tromper les développeurs. Pour réduire le risque : vérifiez systématiquement les suggestions d’IA, testez dans une sandbox, utilisez des scanners de paquets et signalez les paquets suspects. Formez les équipes, appliquez une politique d’approbation et communiquez rapidement en cas d’incident pour protéger vos projets et la communauté.

FAQ — fin de l’article

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD