Se protéger du ransomware : prévention, préparation et plan d'urgence

Qu’est‑ce que le ransomware ?

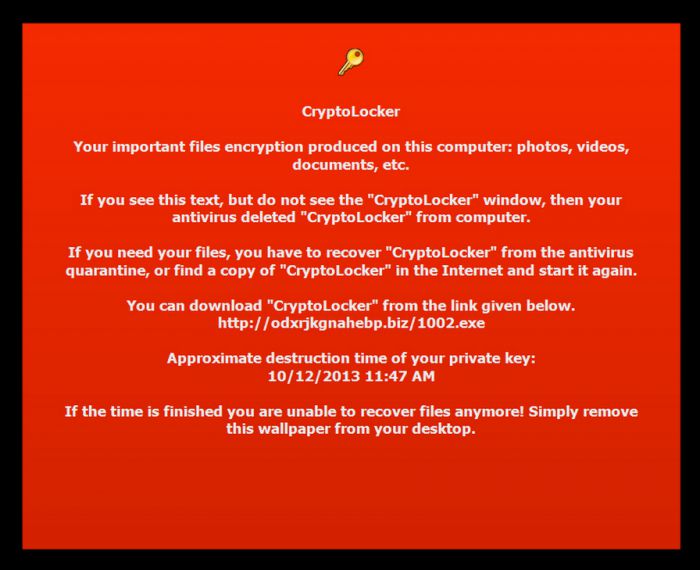

Le ransomware est un logiciel malveillant qui chiffre vos fichiers ou verrouille votre système, puis exige une rançon pour restituer l’accès. Autrefois parfois « honnête » après paiement (ex. CryptoLocker), il ne faut jamais compter sur la promesse du pirate. La seule protection sûre est l’empêcher d’entrer.

Définition rapide : un ransomware est un programme malveillant qui rend vos données inaccessibles et exige un paiement pour la clé de déchiffrement.

Comment le ransomware se propage

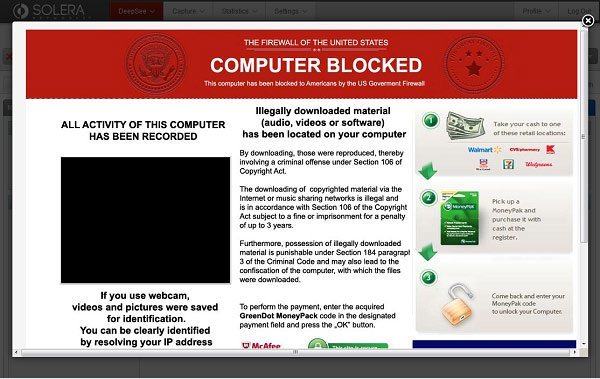

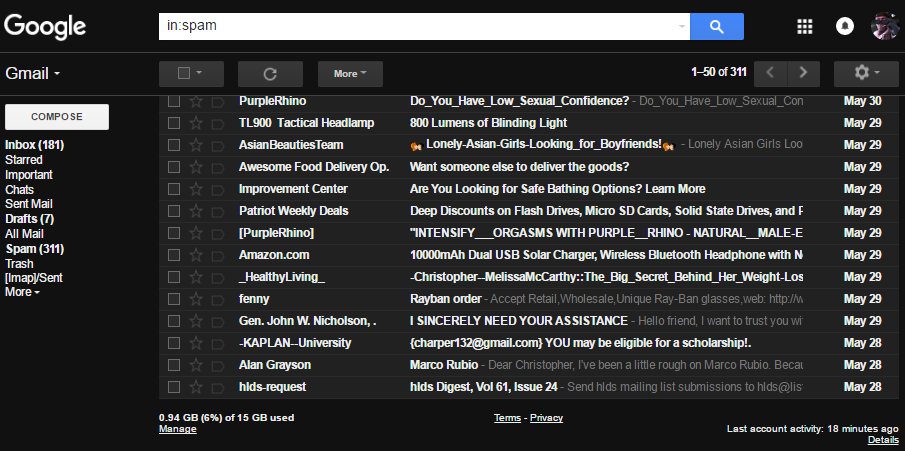

Le ransomware doit être exécuté pour fonctionner. Les auteurs l’obtiennent par la tromperie : phishing, pièces jointes, liens malveillants, ou logiciels apparemment utiles (souvent distribués dans des cercles de piraterie). Dans les années 90, il se présentait parfois comme un faux antivirus. Aujourd’hui, il s’infiltre dans des logiciels légitimes compromis, des macros Office, des installeurs modifiés ou via des vulnérabilités non corrigées.

Un exemple notable : l’attaque WannaCry du 12 mai 2017 a infecté environ 230 000 systèmes dans 150 pays en combinant phishing et exploitation d’une faille SMB non corrigée.

Méthodes de prévention (pratiques quotidiennes)

- Évitez les courriels et les liens suspects. N’ouvrez pas les pièces jointes inattendues et ne cliquez pas sur des URL inconnues.

Utilisez un bloqueur de publicité (AdBlock, uBlock Origin) sur les sites non fiables pour réduire les vecteurs d’infection.

Supprimez ou mettez à jour les plugins à risque (Flash, Java). Si vous pouvez vous en passer, désinstallez‑les.

Mettez à jour votre système d’exploitation et vos logiciels régulièrement. Les correctifs comblent des vulnérabilités exploitées par des ransomwares.

Limitez les privilèges des comptes. N’utilisez pas un compte administrateur pour la navigation quotidienne.

Activez et maintenez un antivirus/EDR moderne, avec détection comportementale et sandboxing.

Important : la prévention ne garantit pas l’immunité, mais réduit considérablement le risque.

Méthodes de préparation (sauvegardes et résilience)

La règle de base : sauvegardez. Beaucoup. Et diversifiez.

- Gardez au moins trois copies de vos données importantes, sur au moins deux types de supports, et au moins une copie hors ligne ou hors site.

- Testez régulièrement vos sauvegardes (restauration complète d’un échantillon de données).

- Conservez des images disque et des exports de configuration des systèmes critiques.

Mini‑méthodologie de sauvegarde (SOP simplifiée) :

- Inventairez les données critiques (comptabilité, courriels, bases de données, certificats, clés).

- Définissez une fréquence (horaire, quotidienne, hebdomadaire) selon le besoin métier.

- Automatisez la sauvegarde chiffrée vers un stockage hors site ou cloud fiable.

- Conservez une copie hors ligne immuable (WORM ou tape hors ligne) pendant la période de rétention.

- Simulez une restauration trimestrielle et documentez les résultats.

Runbook d’incident — que faire si vous êtes infecté

Suivez ce playbook simple pour limiter l’impact.

- Isoler : déconnectez immédiatement la machine de tout réseau et désactivez le Wi‑Fi.

- Identifier : prenez des notes (messages d’erreur, écrans, nom du ransomware affiché).

- Bloquer la propagation : coupez l’accès aux partages réseau et aux sauvegardes non immuables.

- Contenir : arrêtez les services critiques si nécessaire (en suivant procédure interne) pour éviter le chiffrage ultérieur.

- Communiquer : avertissez l’équipe sécurité/IT et la direction. Documentez chaque action.

- Restaurer : si vous disposez de sauvegardes sûres, restaurez depuis une copie connue propre.

- Enquête : conservez un exemplaire de la machine (image disque) pour analyse forensique.

- Apprendre : corrigez la faille exploitée, mettez à jour les procédures, effectuez une revue post‑incident.

Note : ne payez la rançon sans consultation juridique et de sécurité ; le paiement n’assure pas la récupération et finance des attaques futures.

Mermaid — flux de décision basique

flowchart TD

A[Détection d'un écran de rançon] --> B{Machine isolée ?}

B -- Non --> C[Déconnecter réseau et Wi‑Fi immédiatement]

B -- Oui --> D{Sauvegarde propre disponible ?}

D -- Oui --> E[Restaurer depuis sauvegarde immuable]

D -- Non --> F[Contacter équipe sécurité et évaluer options légales]

E --> G[Tester systèmes restaurés]

F --> G

G --> H[Revue post‑incident et corrections]Checklists par rôle

Checklist — Utilisateur final :

- Ne pas ouvrir de pièces jointes inconnues.

- Mettre à jour son appareil et ses applications.

- Signaler tout comportement étrange à l’IT.

- Sauvegarder ses fichiers importants selon la politique.

Checklist — Administrateur système :

- Planifier et tester des sauvegardes immuables.

- Appliquer les correctifs critiques rapidement.

- Limiter les partages réseau et privilégier l’authentification forte.

- Déployer EDR et surveiller les comportements suspects.

Checklist — Responsable sécurité :

- Maintenir un plan d’intervention documenté et testé.

- Organiser des exercices de simulation ransomware.

- Préparer communications internes et externes.

- Vérifier conformité légale et obligations de notification.

Quand les mesures échouent — contre‑exemples et limites

- Sauvegardes accessibles en écriture depuis le réseau : si un ransomware accède aux sauvegardes montées, il peut chiffrer les copies.

- Périmètre mal segmenté : une machine compromise peut infecter rapidement tout le LAN.

- Utilisateurs administrateurs : un utilisateur qui navigue en admin multiplie l’impact.

- Patches retardés sur serveurs exposés : WannaCry a exploité une faille non corrigée malgré un correctif disponible.

Approches alternatives et mesures complémentaires

- Isolation des postes critiques (air‑gapped) pour protéger les actifs sensibles.

- Utilisation de solutions de détection comportementale et d’intelligence de menace.

- Segmentation réseau stricte et listes blanches d’applications (application whitelisting).

- Sauvegardes immuables et journaux d’audit hors site.

Modèles mentaux utiles

- ‘Assume breach’ : prenez l’hypothèse qu’une compromission est inévitable ; construisez la résilience.

- ‘Least privilege’ : donnez le moins de droits possible aux comptes et services.

- ‘Backup first’ : la stratégie de sauvegarde est la dernière ligne de défense.

Boîte à faits (fact box)

- Exemples notables : CryptoLocker (ancien), WannaCry (12 mai 2017, ~230 000 systèmes, 150 pays).

- Rançons : le paiement n’est pas une garantie de récupération.

- Vecteurs communs : phishing, pièces jointes, vulnérabilités non corrigées, logiciels piratés.

Critères de test et validation (acceptation)

- Restauration : restaurer 100% d’un ensemble de fichiers critiques en moins de X heures (définir selon SLA interne).

- Isolation : vérifier qu’une machine compromise ne peut pas atteindre les sauvegardes immuables.

- Détection : simuler un comportement de chiffrement pour vérifier qu’EDR alerte correctement.

Conformité et vie privée (notes GDPR / CNIL)

- Notification : si des données personnelles sont affectées, évaluez l’obligation de notification aux autorités et aux personnes concernées selon les lois locales.

- Minimisation : limitez les données stockées et conservez uniquement ce qui est nécessaire.

- Journaux : conservez les journaux d’incident pour audit et preuve, en respectant la protection des données.

Important : consultez un conseiller juridique en cas d’incident touchant des données personnelles.

Templates rapides (checklist de restauration)

- Étape 1 : Confirmer l’étendue de l’infection.

- Étape 2 : Préserver une image disque pour analyse.

- Étape 3 : Restaurer depuis la dernière sauvegarde immuable testée.

- Étape 4 : Réinitialiser les identifiants compromis.

- Étape 5 : Mettre à jour tous les correctifs et combler la vulnérabilité.

- Étape 6 : Communiquer la résolution et mener la revue post‑incident.

Résumé

Le ransomware reste une menace sérieuse mais gérable. La prévention (bons comportements, correctifs, réduction des privilèges) et la préparation (sauvegardes immuables, runbook d’incident) sont vos meilleures défenses. Testez vos sauvegardes, segmentez votre réseau et entraînez votre équipe. En cas d’attaque, isolez, documentez, restaurez et apprenez.

Avez‑vous déjà vécu une attaque ou aidé quelqu’un à s’en sortir ? Partagez votre expérience dans les commentaires pour aider la communauté.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD