Malware au niveau du noyau : pourquoi c'est dangereux et comment s'en protéger

Important : Les mesures préventives réduisent fortement le risque. Si un noyau est compromis, la restauration peut nécessiter une réinstallation complète ou une reflashing du BIOS par un technicien.

Sommaire

- Qu’est-ce que le malware au niveau du noyau ?

- Pourquoi il est particulièrement dangereux

- Exemples courants

- Mesures préventives détaillées

- Que faire en cas d’infection

- Guide d’intervention : checklist et scénario

- Modèles et outils recommandés

- Arbre de décision pour détecter et répondre

- Glossaire rapide

Qu’est-ce que le malware au niveau du noyau ?

Le noyau (kernel) est le composant central d’un système d’exploitation. Il gère les échanges entre matériel et logiciel et s’exécute en “mode noyau”, un niveau de privilège qui lui donne un accès total à la mémoire, au processeur et aux périphériques. Un malware au niveau du noyau est un logiciel malveillant installé dans cet espace de haute confiance. Il peut surveiller, contrôler et modifier les opérations système sans limitation normale.

Définition rapide : noyau — composant central du système d’exploitation responsable du contrôle matériel et des processus.

Les malwares au niveau du noyau exploitent cet accès privilégié pour :

- masquer leur présence (anti-détection),

- persister après redémarrage,

- contourner antivirus et mécanismes de sécurité,

- compromettre des processus critiques et intercepter des données sensibles.

Pourquoi il est particulièrement dangereux

- Accès total au système — le malware peut lire/écrire la mémoire de n’importe quel processus.

- Évasion des outils de sécurité — il peut modifier les réponses des API de sécurité ou masquer ses propres fichiers/procédures.

- Persistance robuste — via bootkits ou modification du BIOS/MBR, le code malveillant peut survivre aux mises à jour et aux réinstallations partielles.

- Difficulté d’investigation — les outils standards peuvent être trompés ou corrompus, rendant l’analyse forensique plus complexe.

Exemples courants

- Kernel rootkits : fournissent un accès à distance furtif et modifient les structures internes du noyau.

- Bootkits : infectent le BIOS/UEFI ou le Master Boot Record (MBR) pour charger du code malveillant avant le système d’exploitation.

- Chevaux de Troie en mode noyau : réalisés pour des tâches ciblées (keylogger kernel, suppression de protections).

- Ransomware au niveau du noyau : chiffre ou bloque l’accès au système avec des privilèges élevés, rendant la récupération plus difficile.

Mesures préventives détaillées

La plupart des infections au niveau du noyau reposent sur des vulnérabilités connues, une mauvaise configuration matérielle ou l’accès administrateur non contrôlé. Voici un plan systématique pour réduire le risque.

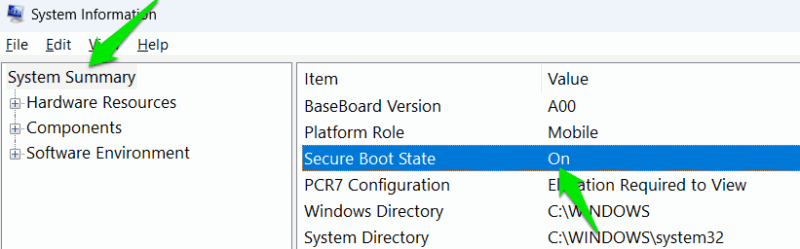

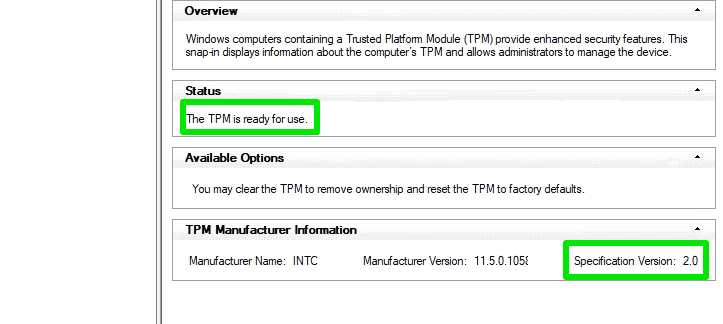

1. Vérifier que Secure Boot et TPM 2.0 sont activés

Secure Boot et TPM 2.0 sont des protections matérielles/firmware qui empêchent le chargement de composants non signés et détectent les altérations du démarrage.

- Secure Boot vérifie la signature digitale du code au démarrage afin d’empêcher l’exécution de binaires non autorisés.

- TPM 2.0 stocke des mesures cryptographiques du processus de démarrage et peut alerter si le firmware est altéré.

Sur Windows : ouvrez Informations système et vérifiez la valeur État de Secure Boot. Pour TPM, appuyez sur Windows + R et tapez tpm.msc. Assurez-vous que le Statut indique que le TPM est prêt et que la Version de spécification est 2.0.

Si l’un ou l’autre est désactivé, activez-les dans le BIOS/UEFI sous la section Sécurité. Notez que TPM 2.0 est un composant matériel : les machines plus anciennes peuvent ne pas le posséder.

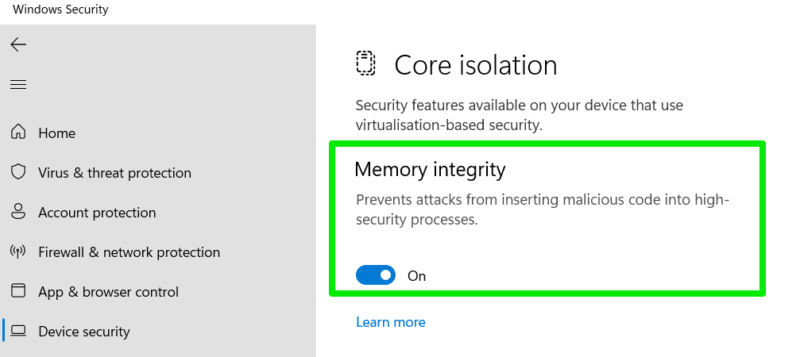

2. Activer l’isolation basée sur la virtualisation

La Virtualization-Based Security (VBS) crée un environnement isolé, hors de portée du noyau principal, pour exécuter des composants critiques. Activez la fonctionnalité Core Isolation -> Memory Integrity dans Windows Security pour empêcher l’injection de code non autorisé dans des processus sensibles.

Sur Windows : ouvrez Windows Security → Sécurité de l’appareil → Isolation du noyau et activez Intégrité de la mémoire.

Remarque : certains pilotes anciens incompatibles peuvent empêcher d’activer cette option. Mettez à jour les pilotes avant d’activer l’intégrité mémoire.

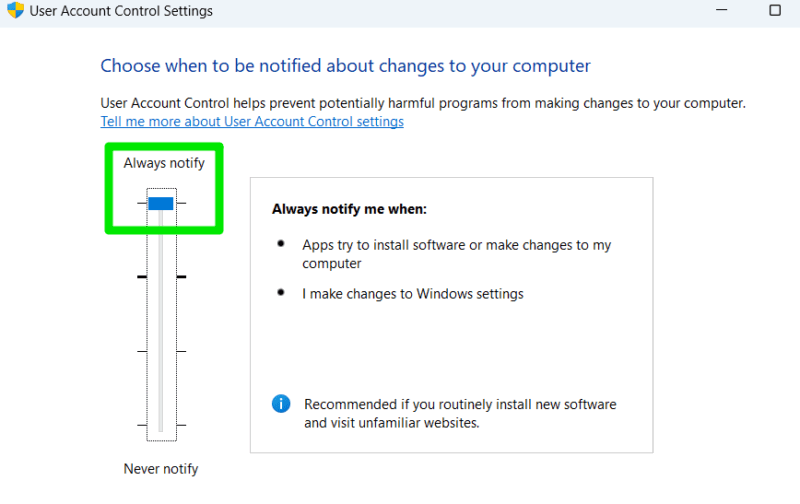

3. Configurer User Account Control au niveau maximal

UAC empêche l’installation ou les modifications système sans autorisation explicite. Réglez-le sur “Toujours m’avertir” pour réduire le risque d’installations silencieuses de composants malveillants.

Recherchez Modifier les paramètres de contrôle de compte d’utilisateur dans Windows et placez le curseur sur Toujours m’avertir.

4. Maintenir le système, les pilotes et le BIOS/UEFI à jour

Les pilotes et le firmware sont des vecteurs privilégiés d’attaque car ils s’exécutent tôt au démarrage. Procédez ainsi :

- Activez les mises à jour automatiques de Windows.

- Utilisez des pilotes officiels depuis le site du fabricant plutôt que des sources tierces.

- Vérifiez périodiquement les mises à jour BIOS/UEFI et appliquez-les lorsque c’est recommandé par le fabricant.

Conseil : testez les mises à jour sur une machine de test dans les environnements critiques avant déploiement massif.

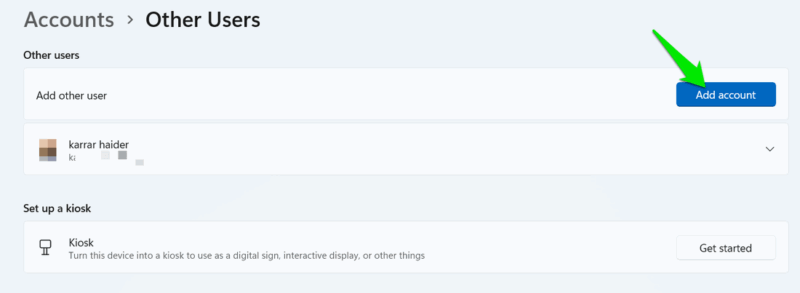

5. Utiliser un compte standard pour l’usage quotidien

Évitez d’utiliser un compte Administrateur pour la navigation ou les courriels. Créez un compte standard et conservez le compte administrateur uniquement pour l’administration.

Sur Windows : Paramètres → Comptes → Autres utilisateurs → Ajouter un compte, puis choisir Compte standard.

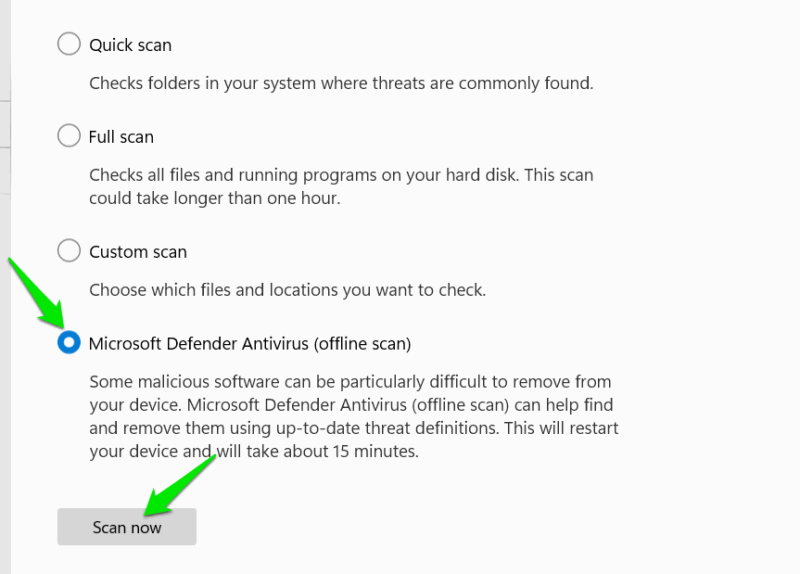

6. Scanner au démarrage (boot-time scan) régulièrement

Le scan hors ligne s’exécute avant le chargement complet du système d’exploitation, ce qui aide à détecter les malwares qui tentent de se cacher une fois Windows démarré. Activez et lancez un scan hors ligne via Windows Security → Protection contre les virus et menaces → Options d’analyse → Analyse hors ligne de Microsoft Defender.

7. Refuser d’exécuter des programmes risqués

Ne téléchargez pas de logiciels piratés, de cracks, ou d’outils non vérifiés. Les demandes d’autoriser la désactivation de protections ou d’installer des drivers non signés sont des signaux d’alarme.

Que faire si votre PC est infecté

Signes probables : utilisation CPU anormalement élevée, écrans bleus (BSOD), redémarrages inexplicables, connexions réseau sortantes suspectes, ou outils de sécurité falsifiés.

Si vous suspectez une infection au niveau du noyau, suivez ce plan d’action prioritaire.

1. Isoler la machine

Déconnectez la machine du réseau (filaire et Wi‑Fi). Coupez tout accès externe et retirez les périphériques amovibles.

2. Démarrer les analyses spécialisées avec fonctionnalité anti-rootkit

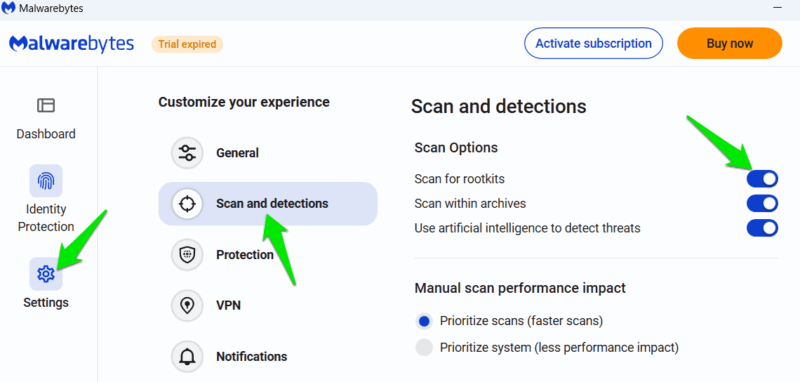

Utilisez un logiciel capable de détecter et supprimer les rootkits. Exemple : Malwarebytes (activer l’analyse des rootkits dans Paramètres → Analyse et détection → Activer « Analyser les rootkits »). D’autres outils réputés existent ; utilisez plusieurs scanners si besoin.

3. Lancer une analyse hors ligne ou un scan au démarrage

Exécutez l’analyse hors ligne de Microsoft Defender ou un scan au démarrage fourni par votre solution antivirus. Cela détecte les composants qui se cachent après le démarrage du système.

4. Collecter preuves et logs

Si vous menez une investigation :

- Copiez les journaux Windows Event (Event Viewer) et les journaux des outils anti-malware.

- Notez les signes observés, l’heure d’apparition et les actions effectuées.

- Si vous prévoyez une analyse forensique, travaillez sur des images disques clonées pour préserver l’état initial.

5. Si les scans échouent, envisager la réinstallation complète

Si la suppression échoue ou si le noyau reste compromis, la seule solution certaine est souvent : sauvegarder les données non exécutables, effacer les disques, et réinstaller le système d’exploitation depuis une image propre.

- Sauvegardez uniquement les données utilisateur (documents, photos) après vérification manuelle.

- N’exécutez pas de programmes récupérés depuis la machine infectée sans analyse préalable.

6. Rétablir le firmware si nécessaire

Pour les bootkits ou les modifications BIOS/UEFI persistantes :

- Vérifiez la disponibilité d’un utilitaire officiel de reflashing du fabricant.

- En cas de doute, confiez la machine à un professionnel pour reflasher le BIOS et effacer la CMOS.

Important : le reflashing du BIOS mal exécuté peut rendre la machine inutilisable. Préférez un prestataire qualifié pour les environnements critiques.

Guide d’intervention : checklist d’urgence

Priorité haute

- Isoler la machine : déconnecter réseau et périphériques.

- Capturer l’image mémoire (si possible) et cloner le disque pour préservation des preuves.

- Lancer analyses anti-rootkit (Malwarebytes, Kaspersky TDSSKiller, Sophos Clean).

- Exécuter une analyse hors ligne / boot-time scan.

Priorité moyenne

- Collecter journaux Windows : Application, Système, Sécurité.

- Vérifier drivers récemment installés et modules noyau chargés (lsmod sur Linux, outils équivalents sur Windows).

- Rechercher processus ou connexions réseau anormales.

Actions finales

- Si nettoyage impossible : sauvegarde sélective des données, formatage complet, réinstallation propre.

- Reflasher BIOS/UEFI si bootkit confirmé.

- Changer mots de passe sur un appareil sain.

- Revoir stratégie d’accès administrateur et déployer correctifs.

Arbre de décision pour la réponse (Mermaid)

flowchart TD

A[Détection de signes d'infection] --> B{Machine isolée ?}

B -- Non --> C[Déconnecter réseau]

B -- Oui --> D[Lancer analyses anti-rootkit]

D --> E{Rootkit détecté ?}

E -- Oui --> F[Lancer scans hors ligne et outils spécialisés]

F --> G{Suppression réussie ?}

G -- Oui --> H[Surveiller et patcher]

G -- Non --> I[Cloner disque et réinstaller proprement]

E -- Non --> J[Analyser logs et processus]

J --> K{Cause identifiée ?}

K -- Oui --> H

K -- Non --> IRôles et responsabilités : checklists par profil

Administrateur système

- S’assurer que Secure Boot et TPM sont activés.

- Gérer les mises à jour BIOS/UEFI et drivers.

- Maintenir images de déploiement propres et signées.

Utilisateur final

- Utiliser un compte standard pour le quotidien.

- Ne pas exécuter de logiciels non vérifiés.

- Signaler tout comportement anormal au support.

Équipe sécurité / SOC

- Déployer outils d’EPP/EDR avec capacité de détection au niveau kernel.

- Conserver procédures d’incident et runbooks à jour.

- Gérer la collecte de preuves et la coordination externe si nécessaire.

Alternatives et limites des protections

- Les protections matérielles (TPM, Secure Boot) réduisent fortement le risque, mais ne sont pas infaillibles si le firmware ou la chaîne de confiance elle-même est compromise.

- L’isolation VBS protège la plupart des scénarios, mais nécessite des pilotes compatibles et du matériel récent.

- Les outils anti-rootkit sont souvent efficaces, mais certains rootkits avancés peuvent nécessiter une réinstallation complète ou une intervention matérielle.

Quand les protections échouent :

- Attaques physiques (accès au port JTAG, modification directe de composants) ou compromission supply chain.

- Exploits zero-day non corrigés affectant le chargeur d’amorçage, le firmware ou les pilotes signés.

Mini-méthodologie d’intervention

- Isoler et préserver l’état (disque et mémoire).

- Identifier et documenter les signes.

- Exécuter scans croisés et outils anti-rootkit.

- Rétablir à partir d’une image propre si nécessaire.

- Appliquer correctifs, surveiller et apprendre de l’incident.

Glossaire rapide

- Kernel : noyau du système d’exploitation.

- Rootkit : logiciel conçu pour dissimuler la présence d’autres malwares.

- Bootkit : rootkit qui s’installe au niveau du démarrage (MBR/UEFI/BIOS).

- TPM : module matériel de sécurité (Trusted Platform Module).

- VBS : Virtualization-Based Security, isolation matérielle.

Scénarios d’exemples et cas limites

Scénario 1 — détection rapide : un utilisateur installe un outil douteux demandant de désactiver l’antivirus. L’UAC signale l’opération, l’administrateur refuse et l’outil est bloqué. Résultat : incident évité.

Scénario 2 — exploitation de driver signé : un driver signé vulnérable est exploité pour injecter du code noyau. Mitigation : maintenir drivers à jour et surveiller comportements anormaux des pilotes.

Scénario 3 — bootkit persistant : le malware a modifié UEFI. Exécution : reflasher via utilitaire OEM ou remplacer la puce firmware par un technicien.

Tests d’acceptation et critères de propreté

- Le système démarre avec Secure Boot actif et TPM 2.0 prêt.

- Aucun module noyau suspect détecté par trois outils anti-rootkit différents.

- Pas de connexions réseau sortantes non autorisées 48 heures après réinstallation.

- Les comptes administrateurs sont limités et l’usage quotidien se fait sur comptes standards.

Notes de confidentialité et conformité

Traiter les données d’investigation avec précaution : copiez uniquement les fichiers indispensables pour l’analyse et respectez la législation locale sur la protection des données (ex. RGPD en Europe) lors du transfert d’éléments contenant des données personnelles.

Résumé et actions recommandées

- Activez Secure Boot, TPM 2.0 et l’isolation du noyau (VBS) si possible.

- Utilisez des comptes standards pour l’usage quotidien.

- Gardez OS, pilotes et firmware à jour.

- Programmez des scans hors ligne réguliers et disposez d’un runbook d’intervention.

- Si une infection au niveau du noyau est confirmée et ne peut être nettoyée, prévoyez une réinstallation complète et un reflashing du firmware par un professionnel.

Image credit: Freepik. All screenshots by Karrar Haider.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD