Sécuriser l'autofill des gestionnaires de mots de passe

Pourquoi les gestionnaires de mots de passe sont vulnérables

Un exploit du Document Object Model (DOM) a permis de créer une variante de clickjacking qui peut amener un gestionnaire de mots de passe installé à remplir automatiquement un formulaire invisible. L’attaquant n’a pas besoin d’interagir directement avec le gestionnaire : il exploite la manière dont le navigateur rend la page et la façon dont l’extension réagit à un focus ou à un clic.

Comment l’attaque fonctionne, étape par étape :

- La victime visite une page contrôlée par l’attaquant qui affiche un élément cliquable légitime (par exemple une bannière de cookies ou un bouton de fermeture).

- La page malveillante place en secret un formulaire invisible exactement au même emplacement que l’élément visible en jouant sur la visibilité du DOM (par exemple en réglant

opacity:0). - Lorsque l’utilisateur clique, l’extension gestionnaire de mots de passe détecte le focus/clic sur un champ et remplit automatiquement les informations demandées. L’attaquant peut alors lire ces valeurs volées.

Tout cela se produit sans que l’utilisateur ne s’en rende compte. Le rapport initial a testé 11 gestionnaires de mots de passe populaires et a montré que la technique concerne très probablement la majorité des gestionnaires qui proposent une fonction d’autofill. Après la publication, plusieurs éditeurs ont publié des correctifs qui ajoutent une confirmation manuelle avant l’autoremplissage, mais certaines solutions restent vulnérables.

Important — Même lorsqu’un gestionnaire publie un correctif, il s’agit souvent d’un pansement : le problème sous‑jacent provient de la façon dont les navigateurs rendent les pages et gèrent le focus, et les extensions seules ont des limites techniques pour corriger complètement ce vecteur.

Comme l’a souligné 1Password dans son commentaire public : « le problème fondamental réside dans la façon dont les navigateurs rendent les pages ; nous pensons qu’il n’existe pas de correctif technique complet que les extensions puissent apporter seules. »

Mesures immédiates à appliquer

Voici des actions concrètes, classées par priorité et applicables aujourd’hui.

1) Mettre à jour votre gestionnaire de mots de passe

Installez la dernière version de l’extension et du logiciel associé. Les fournisseurs publient souvent des ajustements qui exigent une confirmation humaine avant l’autoremplissage.

2) Désactiver l’autofill automatique

L’autofill est la fonctionnalité exploitée par cette attaque. Désactivez l’autoremplissage automatique dans les paramètres de votre extension. Après cette modification, vous devrez déclencher manuellement le remplissage (par exemple en cliquant sur un bouton de l’extension) lorsque vous voulez remplir un formulaire.

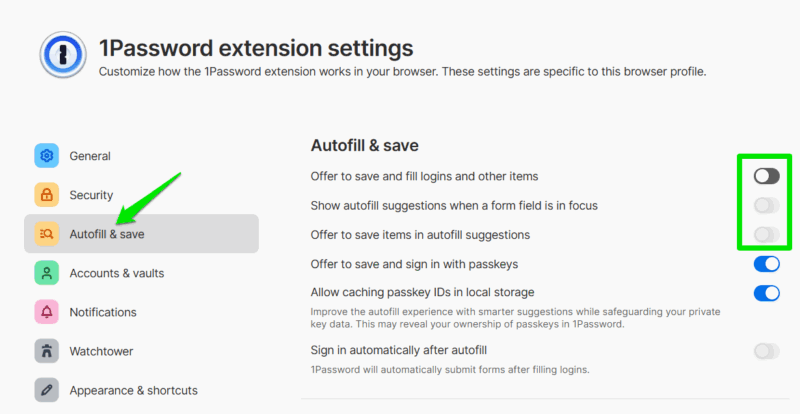

Où chercher : ouvrez les paramètres de votre extension et repérez l’option liée à Autofill and save ou un libellé similaire et désactivez l’autofill sur focus.

Important — Si vous gérez beaucoup de mots de passe, désactiver l’autofill impose un effort manuel supplémentaire, mais réduit fortement la surface d’attaque.

3) Limiter l’accès de l’extension aux sites

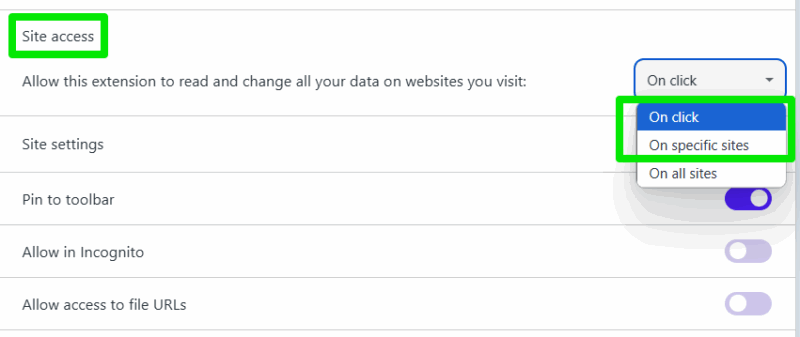

Configurez l’accès de l’extension pour qu’elle ne fonctionne que « sur demande » ou uniquement sur des sites de confiance. Dans la page des extensions de votre navigateur, ouvrez les détails de votre gestionnaire de mots de passe et trouvez la section Site access (accès aux sites). Par défaut elle est souvent réglée sur On all sites. Choisissez On click (activation via l’icône de la barre d’outils) ou On specific sites (sites sélectionnés).

Avec On click, l’extension ne s’active que lorsque vous cliquez sur son icône. Avec On specific sites, elle reste désactivée sauf pour les domaines de confiance que vous aurez listés.

4) Préférer l’application desktop/mobile plutôt que l’extension

Les attaques DOM/clickjacking ciblent principalement les extensions qui remplissent automatiquement les champs du navigateur. Les applications natives (desktop ou mobile) offrent souvent un mécanisme plus sûr : copier/coller contrôlé, recherche et bouton « copier » explicite, ou remplissage via un clavier virtuel sécurisé. Utilisez l’application quand la sécurité est prioritaire.

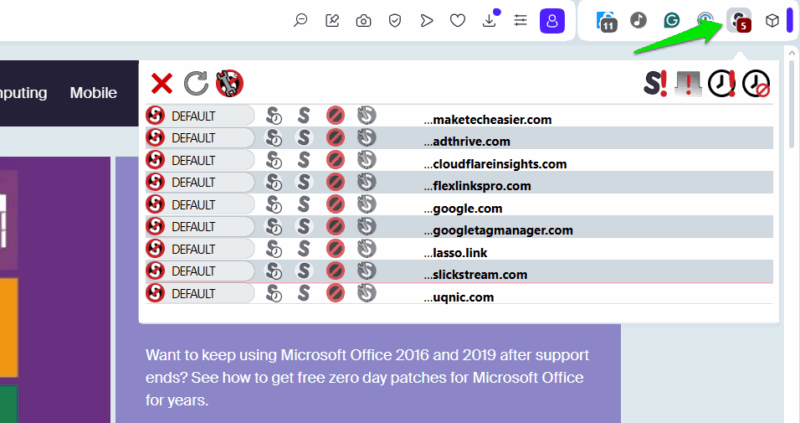

5) Utiliser un bloqueur de scripts

Beaucoup de ces attaques reposent sur des scripts actifs sur la page. Bloquer ou restreindre JavaScript sur les domaines non fiables limite fortement les possibilités d’exploitation. Extensions comme NoScript permettent d’autoriser les scripts uniquement sur les sites de confiance.

Note — Bloquer les scripts peut casser certaines fonctionnalités de sites, mais c’est un compromis acceptable lorsque la sécurité prime.

Bonnes pratiques d’authentification

La meilleure défense contre le vol d’identifiants est de rendre les identifiants moins utiles.

- Activez l’authentification multifacteur (2FA) avec une méthode robuste. Évitez le SMS comme unique seconde couche. Préférez une application d’authentification (TOTP) ou, mieux, des passkeys ou une clé de sécurité matérielle (U2F/FIDO2).

- Conservez l’application d’authentification sur un appareil séparé si possible.

- Évitez l’auto‑connexion lorsqu’un service stocke des données très sensibles.

Important — Même avec 2FA, un attaquant disposant d’un accès persistant à votre compte peut tenter des attaques plus avancées (phishing en temps réel, attaque SIM swap si vous dépendez du SMS). Renforcez les méthodes 2FA avec des clés matérielles quand c’est possible.

Modèle mental et règles simples

Voici comment penser le risque et décider d’une configuration :

- Si une action peut être déclenchée par un clic involontaire sur une page web, considérez-la à risque.

- Tout automatisme qui déclenche sur focus/clic sur une page inconnue est une surface d’attaque.

- Favorisez les actions « explicites » (cliquer sur l’icône, confirmer un remplissage) plutôt que les actions « implicites » (autofill au focus).

Règle courte : préférer le contrôle manuel lorsque l’action peut exposer des secrets.

Checklist rapide — configuration recommandée

- Mettre à jour l’extension et l’application du gestionnaire de mots de passe.

- Désactiver l’autofill automatique dans l’extension.

- [ ] Régler l’accès de l’extension sur On click ou On specific sites.

- Installer et configurer un bloqueur de scripts pour les domaines non fiables.

- Utiliser une méthode 2FA robuste (passkey ou clé matérielle si possible).

- Préférer l’app native pour copier-coller les mots de passe sur les sites sensibles.

Playbook d’incident — que faire si vous suspectez un vol

- Changez immédiatement le mot de passe du compte potentiellement compromis depuis un appareil et un réseau sûrs.

- Révoquez toutes les sessions actives depuis la page de sécurité du service (si disponible).

- Désactivez ou réinitialisez la méthode 2FA compromise et configurez une méthode sécurisée (clé matérielle souhaitée).

- Inspectez l’extension : notez la version et la date de mise à jour, puis supprimez et réinstallez depuis la source officielle.

- Analysez votre gestionnaire de mots de passe pour détecter des accès suspects : historique, éléments partagés, intégrations.

- Si des informations financières ont été exposées, contactez immédiatement votre banque et surveillez les transactions.

Alternatives et approches complémentaires

- Passkeys et clés hardware (FIDO2) : la meilleure protection contre le détournement d’autofill car elles nécessitent une présence physique et une validation cryptographique.

- Gestionnaires en local (vault local chiffré) : réduisent l’exposition aux extensions mais demandent des procédures de sauvegarde.

- Solutions d’entreprise (SSO, gestion centralisée des identités) : appliquent des contrôles d’accès et des politiques plus strictes.

Foire aux idées reçues

- « Je n’utilise pas d’extensions, je suis sûr » — Les extensions de navigateur ou les scripts tiers peuvent toujours exposer des vecteurs. Limitez les scripts et installations non indispensables.

- « Bloquer JavaScript casse tout » — Oui, c’est parfois contraignant, mais autoriser JavaScript uniquement sur des domaines de confiance est une stratégie viable pour réduire le risque.

Mini glossaire

- DOM : modèle d’objets du document, structure de la page web manipulable par JavaScript.

- Clickjacking : technique visant à tromper l’utilisateur pour qu’il clique sur un élément invisible ou déguisé.

- Autofill : remplissage automatique des champs par un gestionnaire de mots de passe.

- TOTP : mot de passe à usage unique basé sur le temps, utilisé pour la 2FA.

Confidentialité et conformité

Ces attaques impliquent l’exfiltration de données sensibles. En contexte professionnel, envisagez :

- L’inventaire des extensions autorisées sur les postes de travail.

- Une politique de sécurité des navigateurs et des plugins (whitelisting).

- Des formations utilisateur ciblées sur la sécurité du navigateur et l’authentification forte.

Note — En cas de fuite de données personnelles, consultez votre délégué à la protection des données (DPO) pour évaluer les obligations de notification selon le RGPD.

Résumé

Les gestionnaires de mots de passe restent des outils essentiels, mais leur fonction d’autofill peut être exploitée via des attaques DOM/clickjacking. La défense repose sur plusieurs couches : désactiver l’autofill, limiter l’accès des extensions, utiliser des applications natives, bloquer les scripts non fiables et renforcer l’authentification (passkeys/clés matérielles). Adoptez la checklist et le playbook fournis pour réduire rapidement votre surface d’attaque et réagir efficacement en cas d’incident.

Important — La sécurité demande des compromis d’usage : un ou deux clics supplémentaires valent souvent la garantie que vos identifiants ne seront pas subtilisés en silence.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD