Ronggolawe : comprendre et protéger son site Web contre le ransomware

Qu’est-ce que Ronggolawe et comment il fonctionne

Ronggolawe, parfois appelé Ronggolawe.A pour une de ses variantes, est apparu il y a environ un an après la publication de son code source sur une plateforme publique. Le code a été rendu accessible sur GitHub par une entité censée être une société de sécurité basée à Jakarta. L’intention initiale réelle reste floue, mais le résultat est clair : le code, facilement disponible, a rapidement été repris et adapté par des acteurs malveillants.

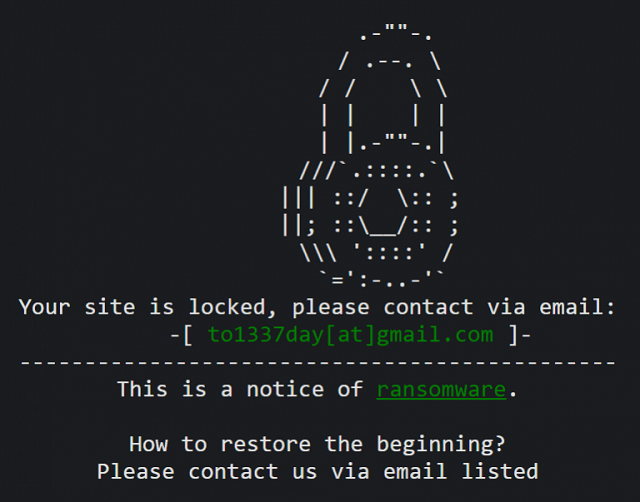

Ronggolawe vise principalement des fichiers stockés sur des serveurs web. Une fois qu’il obtient l’accès, il chiffre les fichiers et affiche une interface web qui informe la victime de la demande de rançon. Les attaquants fournissent généralement une adresse email pour négocier le « déchiffrement ». Même après paiement, il n’existe aucune garantie de récupération des données.

Techniquement, Ronggolawe modifie souvent le fichier de configuration *.htaccess et reconfigure le service web pour exposer un panneau de contrôle accessible depuis le navigateur. Cet accès permet à l’attaquant d’enclencher des opérations de chiffrement ou de déchiffrement à la demande.

Ce panneau est le signe visible qu’un serveur est compromis. À partir de ce moment, l’impact dépend de vos sauvegardes, de vos procédures de réponse et de la qualité de vos contrôles d’accès.

Modes de propagation courants

Ronggolawe circule par plusieurs vecteurs fréquents :

- Plugins tiers vulnérables (WordPress, Magento, Blogger et autres CMS populaires). Les extensions non maintenues constituent une surface d’attaque importante.

- Emails de phishing contenant des liens ou pièces jointes malveillantes.

- Accès compromis par mots de passe faibles ou divulgués.

Les sites web qui exécutent des extensions non vérifiées ou qui n’ont pas de processus d’audit pour le code tiers sont particulièrement exposés.

Mesures préventives essentielles

Adoptez une défense en profondeur. Voici les actions prioritaires et pratiques à appliquer sans délai :

- Installez et maintenez à jour un logiciel anti-malware professionnel. Windows Defender est acceptable, mais des solutions tierces peuvent offrir des fonctions supplémentaires pour les serveurs web.

- Gardez le pare-feu Windows (ou équivalent sur le serveur) toujours actif.

- Activez la protection cloud si elle est disponible. Exemple pour Windows Defender :

- Ouvrez Windows Defender.

- Choisissez « Virus et protection contre les menaces ».

- Sélectionnez « Paramètres de Virus et protection contre les menaces ».

- Activez la protection cloud.

- N’installez pas de plugins provenant de sources inconnues ou non vérifiées.

- Supprimez immédiatement les emails de spam et n’ouvrez pas les pièces jointes suspectes.

- Restreignez les droits sur les fichiers sensibles et limitez les comptes disposant de privilèges d’écriture sur l’arborescence web.

- Maintenez un inventaire de tous les composants tiers et appliquez régulièrement les correctifs.

- Mettez en place des sauvegardes hors ligne et testez régulièrement les restaurations.

Important : la meilleure protection reste une sauvegarde récente et isolée du réseau. Si les sauvegardes sont elles-mêmes accessibles depuis le serveur compromis, elles risquent d’être chiffrées aussi.

Playbook de réponse rapide

Voici une mini-méthodologie opérationnelle à suivre en cas de suspicion ou détection de Ronggolawe :

- Isoler le système affecté du réseau pour empêcher la propagation.

- Prélever des images disque et des instantanés (snapshots) à des fins d’analyse forensique.

- Activer les journaux d’audit et conserver les logs en lecture seule.

- Vérifier l’intégrité et la disponibilité des sauvegardes hors ligne.

- Si des sauvegardes saines existent, planifier une restauration sur une infrastructure propre.

- Réinitialiser toutes les identités et clés d’accès (comptes FTP, SSH, API, bases de données).

- Corriger la vulnérabilité identifiée (mise à jour du plugin, correctif applicatif, configuration

*.htaccess). - Communiquer de façon contrôlée aux parties prenantes et, si nécessaire, aux autorités compétentes.

Ne payez la rançon qu’en dernier recours et après avoir évalué l’ensemble des options — payer n’offre aucune garantie.

Checklist par rôle

Administrateur système

- Isoler le serveur compromis.

- Exporter snapshots et logs.

- Vérifier les sauvegardes hors ligne.

- Révoquer les clefs et mots de passe compromis.

Développeur / Équipe applicative

- Identifier le vecteur d’intrusion (plugin, vulnérabilité, upload).

- Déployer correctifs et versions mises à jour.

- Auditer les packages tiers.

Responsable sécurité

- Coordonner l’analyse forensique.

- Évaluer l’impact sur la confidentialité et l’intégrité des données.

- Déclencher la notification si des données personnelles sont concernées.

Communication / Relations publiques

- Préparer un message factuel pour les clients.

- Éviter les détails techniques sensibles qui faciliteraient l’attaque.

Runbook d’incident et rollback

Si vous devez restaurer un service rapidement :

- Plan A (sauvegarde saine) : Restaurer depuis la sauvegarde testée sur une machine isolée, valider l’intégrité, puis remettre en production après rotation des clés.

- Plan B (pas de sauvegarde) : Contenir l’incident, appliquer correctifs, restaurer les données accessibles depuis des sources secondaires et alerter l’équipe juridique.

Étapes de rollback du serveur web :

- Remplacez le fichier

*.htaccesspar une version propre connue. - Vérifiez les règles de redirection et d’accès.

- Scannez tous les fichiers pour détecter des scripts malveillants.

- Remplacez les binaires et dépendances critiques par des versions officielles.

- Redémarrez les services dans un environnement de test avant tout redéploiement en production.

Matrice des risques et mesures d’atténuation

| Risque | Probabilité | Impact | Mesure d’atténuation |

|---|---|---|---|

| Plugins non maintenus | Élevée | Élevé | Inventaire + mises à jour régulières |

| Credentials compromis | Moyenne | Élevé | MFA, rotation des mots de passe |

| Sauvegardes accessibles | Moyenne | Élevé | Sauvegardes hors ligne et chiffrées |

| Phishing | Élevée | Moyen | Formation des utilisateurs + filtrage mail |

Tests et critères d’acceptation

- Test de restauration : restaurer une sauvegarde complète en moins de X heures (définir selon SLA).

- Simulation d’attaque sur un environnement isolé pour valider la détection.

- Vérification que les plugins installés sont à jour et proviennent de sources fiables.

- Test de rotation des clés et réinitialisation des comptes administrateur.

Критерии приёмки : le service web doit redémarrer sans pages de rançon ni complications, et les fichiers restaurés doivent être intègres et accessibles.

Glossaire (1 ligne)

- Ransomware : logiciel malveillant qui chiffre des données pour exiger une rançon.

- Chiffrement : transformation des fichiers pour les rendre illisibles sans clé.

*.htaccess: fichier de configuration Apache qui gère les redirections et les règles d’accès.- Forensique : analyse technique visant à comprendre l’origine et l’étendue d’un incident.

Notes importantes

- Ne faites pas confiance aux sources de plugins non vérifiées.

- Testez régulièrement vos sauvegardes.

- Restez prudent face aux courriers électroniques inattendus.

Conclusion

Ronggolawe illustre comment un outil facilement accessible peut devenir une menace majeure pour les sites web. La combinaison de sauvegardes isolées, de contrôles de sécurité rigoureux, d’une gestion stricte des plugins et d’un plan d’intervention clair réduit fortement le risque et limite l’impact en cas d’incident.

Si vous gérez un site web ou une plateforme hébergée, commencez dès aujourd’hui par vérifier vos sauvegardes et l’inventaire de vos extensions.

Articles connexes :

- KB4012598 corrige Windows XP/Windows 8 contre WannaCry

- Quelle différence entre WannaCry et Petya

- Prévenir les attaques par ransomware avec CyberGhost Immunizer

- Prévenir les futures attaques par ransomware avec cet outil gratuit

- Wannacry et Petya poussent les utilisateurs à passer à Windows 10

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD