Attaque FileFix : comment elle installe l'infostealer StealC et comment s'en protéger

Cette nouvelle variante d’attaque FileFix abuse d’une astuce de copier/coller pour lancer une commande PowerShell qui télécharge une image contenant un script caché. Le malware StealC s’exécute ensuite directement en mémoire, volant cookies, identifiants enregistrés, données de portefeuilles crypto et captures d’écran. Ne copiez jamais de chemins ou de commandes dans l’Explorateur ou la boîte Exécuter ; suivez la checklist d’intervention rapide si vous pensez être compromis.

Résumé de l’attaque

Cette attaque FileFix se déploie via des pages de phishing qui incitent l’utilisateur à copier-coller un chemin ou une commande dans l’Explorateur Windows. Le texte collé contient des espaces invisibles et une charge utile cachée. Quand l’utilisateur exécute la commande, PowerShell télécharge une image qui renferme un script encodé. Le script est décodé et chargé en mémoire, sans écrire de binaire persistant sur le disque. StealC, l’infostealer observé, vise les navigateurs, les portefeuilles crypto et prend des captures d’écran.

Important

- L’exécution en mémoire (fileless) complique fortement la détection par les solutions qui n’inspectent pas la mémoire.

- Le vecteur social est la clé : la mécanique exploite la confiance et l’habitude du copier/coller.

Comment fonctionne précisément l’attaque

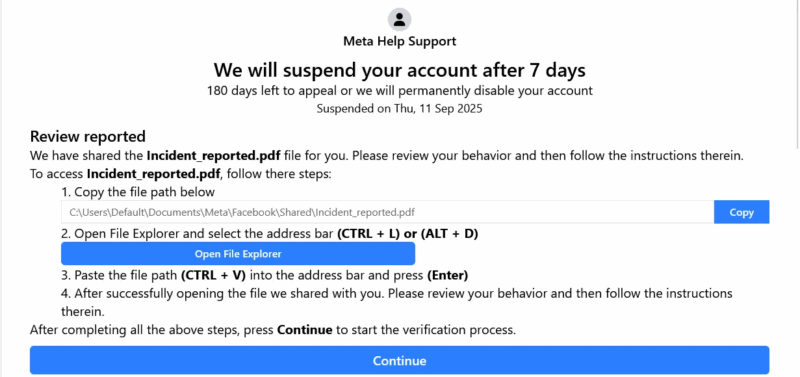

- Le leurre : page de phishing

La victime reçoit un lien ou voit une page mimant un message légitime (par ex. suspension de compte Facebook). La page demande de copier un chemin dans l’Explorateur pour « voir le rapport ».

- Le piège du copier/coller

Le texte à copier contient un chemin lisible suivi d’une large zone d’espaces invisibles et d’une charge utile encodée. Lors du collage, l’utilisateur voit seulement le début du chemin et pense coller quelque chose d’innocent.

- Exécution PowerShell

Le chemin ou la commande collée déclenche une commande PowerShell qui télécharge une image distante. Cette image contient un script caché (souvent encodé en Base64 ou chiffré). PowerShell décode le contenu puis exécute le script en mémoire.

- Chargement en mémoire et exfiltration

L’étape finale charge StealC entièrement en mémoire. Une fois actif, il collecte cookies, identifiants sauvegardés, données de portefeuilles cryptographiques et effectue des captures d’écran. Les données sont envoyées vers un serveur de commande et contrôle (C2).

Remarque

- Même si la page de phishing et le binaire StealC ont été observés ensemble, la même technique peut livrer d’autres malwares selon l’opérateur de l’attaque.

Prévention et durcissement pas à pas

Suivez ces bonnes pratiques pour réduire fortement le risque :

Ne copiez jamais de chemins, commandes ou scripts depuis un site web ou un courriel pour les coller dans Run, CMD, PowerShell ou l’Explorateur. Tapez manuellement si nécessaire.

Restreindre PowerShell : appliquer des stratégies d’exécution (ExecutionPolicy) strictes, activer la transcription et le blocage des scripts non signés, et limiter l’accès via AppLocker ou Device Guard.

Utiliser un antivirus avec inspection mémoire en temps réel. Les solutions modernes qui scannent la mémoire peuvent détecter des charges fileless.

Travailler avec un compte standard pour les tâches quotidiennes. Évitez d’utiliser un compte administrateur permanent.

Activer l’authentification multifacteur (MFA) sur tous les comptes importants afin de réduire l’impact d’identifiants compromis.

Éduquer les utilisateurs : montrer des exemples de pièges de copier/coller et organiser des exercices de simulation de phishing.

Conseil technique rapide

- Activez la journalisation avancée de PowerShell. Elle facilite l’analyse post-incident : Transcription, Module Logging et Script Block Logging.

Si vous avez déjà exécuté la commande malveillante — Playbook d’intervention immédiate

Suivez ces étapes dans l’ordre pour limiter les dégâts et récupérer vos comptes :

- Déconnectez l’appareil du réseau immédiatement (Wi‑Fi, Ethernet, Bluetooth).

- Utilisez un autre appareil sûr (PC ou mobile) pour réinitialiser les mots de passe des comptes utilisés sur la machine compromise.

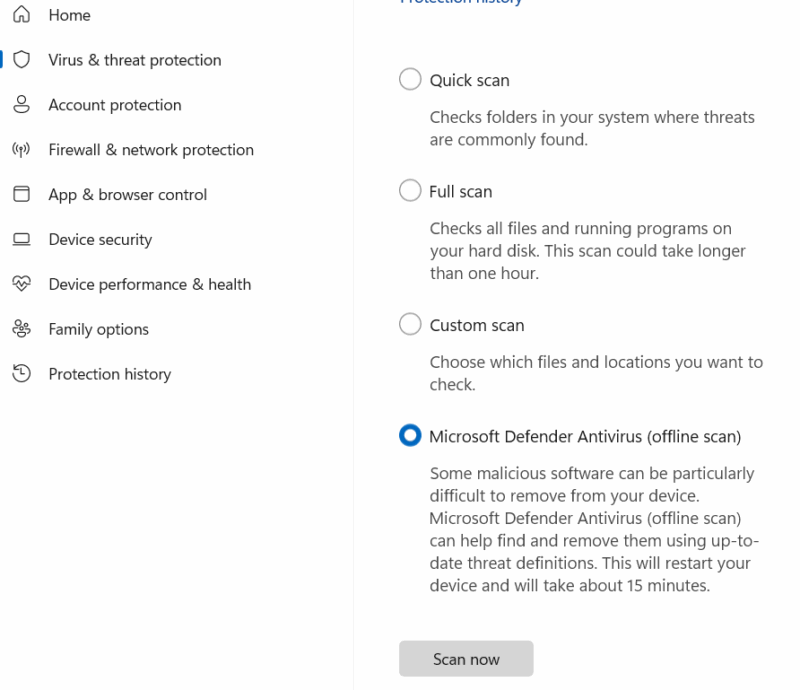

- Lancez une analyse hors ligne avec Windows Defender Offline : ouvrez l’application Sécurité Windows → Virus et menaces → Options d’analyse → Analyse hors connexion de Microsoft Defender.

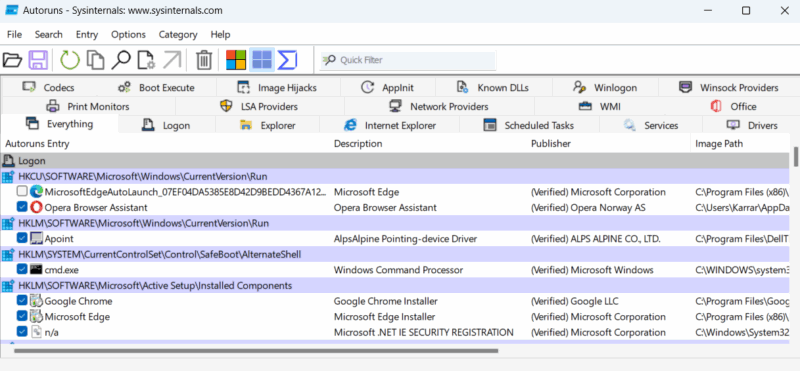

- Vérifiez les éléments de démarrage et les processus actifs avec Autoruns et Process Explorer (téléchargez-les depuis un appareil sain et transférez-les hors ligne si nécessaire).

Si une persistance est détectée ou si vous doutez, restaurez ou réinstallez Windows. Une réinitialisation complète apporte une tranquillité d’esprit.

Surveillez vos comptes (logs d’accès) et placez des alertes pour activités suspectes (transactions, tentatives de connexion). Informez vos contacts si des courriels ont pu être compromis.

Important

- Changez les mots de passe uniquement depuis un appareil sûr. Si vous réutilisez des mots de passe, considérez qu’ils sont compromis.

Runbook d’incident simplifié (checklist)

- Isolation : déconnecter l’appareil

- Containment : bloquer comptes compromis (MFA, révoquer sessions)

- Identification : collecter logs PowerShell, événements de sécurité, exports Autoruns

- Eradication : supprimer la persistance, réinstaller si nécessaire

- Rétablissement : restaurer accès, réinitialiser mots de passe

- Post-mortem : documenter vecteur, corriger processus formation

Arbre de décision pour l’intervention (Mermaid)

flowchart TD

A[Détection ou suspicion d'exécution] --> B{Machine encore connectée ?}

B -- Oui --> C[Déconnecter réseau]

B -- Non --> D[Travailler hors ligne avec appareil sain]

C --> E[Analyser hors ligne 'Defender Offline']

E --> F{Infection détectée ?}

D --> F

F -- Oui --> G[Collecte de logs, Autoruns, ProcExp]

F -- Non --> H[Surveiller, changer mots de passe depuis appareil sain]

G --> I{Persistance trouvée ?}

I -- Oui --> J[Réinstallation propre de Windows]

I -- Non --> HMesures de durcissement avancées (sécurité)

- AppLocker / Windows Defender Application Control pour limiter l’exécution aux binaires approuvés.

- Exploit protection (Windows Defender Exploit Guard) pour réduire les possibilités d’exécution de code non autorisé.

- Monitoring EDR avec visibilité mémoire et détection de comportements suspicieux (injections, processus enfants inhabituels).

- Journalisation centralisée (SIEM) des logs PowerShell et des connexions réseau sortantes vers des C2 connus.

Scénarios où ces mesures peuvent échouer

- Si l’attaquant dispose déjà d’accès administrateur, beaucoup de contrôles peuvent être contournés.

- Des binaires légitimes peuvent être abusés (living-off-the-land) pour exfiltrer des données sans déclencher des signatures.

- Les réseaux ou postes non gérés (BYOD) restent des points faibles.

Glossaire rapide

- Infostealer : logiciel malveillant conçu pour voler données sensibles (mots de passe, cookies, clés).

- Fileless : exécution sans écrire un binaire persistant sur disque, souvent en mémoire.

- C2 : serveur de commande et contrôle utilisé par l’attaquant pour recevoir données et envoyer instructions.

Rôles et responsabilités (checklist courte)

- Utilisateur final : ne pas coller de commandes, signaler les courriels suspects.

- IT / Admin : appliquer politiques PowerShell, fournir comptes non-admin, déployer EDR.

- Sécurité opérationnelle : configurer SIEM, alertes MFA, playbook d’incident.

Notes sur la vie privée et conformité

- Lors d’une compromission, évitez d’exfiltrer des logs contenant des données personnelles sans justification légale.

- Informez les personnes concernées selon les obligations locales de notification en cas de fuite de données.

Résumé

La menace FileFix exploite la confiance humaine autour du copier/coller pour livrer des charges fileless. La protection combine formation, durcissement de PowerShell, comptes standards, et solutions de sécurité capables d’inspecter la mémoire. En cas d’exécution, isolez la machine, réinitialisez les mots de passe depuis un appareil sain, effectuez une analyse hors ligne et restaurez le système si nécessaire.

Résumé en 3 points

- Ne collez jamais de chemins ou commandes depuis un e-mail ou un site web.

- Durcissez PowerShell et utilisez un antivirus/EDR avec inspection mémoire.

- Si compromis : isolation immédiate, changement de mots de passe depuis un appareil sûr, analyse et restauration.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD