Guide de protection contre l'attaque BYOVD (Bring Your Own Vulnerable Driver)

Comment l’attaque BYOVD contourne Microsoft Defender

Cette attaque BYOVD (Bring Your Own Vulnerable Driver) exploite le pilote rwdrv.sys, installé par certains utilitaires d’optimisation ou de contrôle de ventilateur, pour obtenir des privilèges noyau. Une fois l’accès noyau obtenu, l’attaquant installe ensuite un pilote malveillant (hlpdrv.sys) qui modifie le Registre pour désactiver les protections de Microsoft Defender. Le schéma général est le suivant :

- L’attaquant obtient un accès initial au poste (compromission réseau, RAT, ou autre vecteur).

- Il installe ou réutilise le pilote légitime vulnérable rwdrv.sys que Windows accepte par défaut.

- À l’aide de rwdrv.sys, l’attaquant élève ses privilèges au niveau noyau et installe un pilote malveillant (hlpdrv.sys).

- Le pilote malveillant modifie des clés du Registre pour désactiver les boucliers de Microsoft Defender.

- Avec les protections désactivées, l’attaquant déploie un rançongiciel (par ex. Akira) ou d’autres outils malveillants.

Important : même si Akira a été observé dans ces attaques, la désactivation des protections permet toute action malveillante ultérieure.

Activer les fonctions de sécurité Windows

Il existe plusieurs fonctions intégrées à Windows qui réduisent la surface d’attaque ou limitent l’impact si Defender est partiellement désactivé. Ouvrez l’application “Windows Security” et vérifiez les options suivantes (certaines sont désactivées par défaut) :

- Controlled Folder Access (Accès aux dossiers contrôlés) — protection contre le chiffrement non autorisé des fichiers.

- Core Isolation et Memory Integrity (Isolation du noyau et intégrité de la mémoire) — empêchent l’exécution de code noyau malveillant et l’installation de pilotes non conformes.

- Attack Surface Reduction (Réduction de la surface d’attaque) et règles d’application (Application Control) pour limiter les comportements à risque.

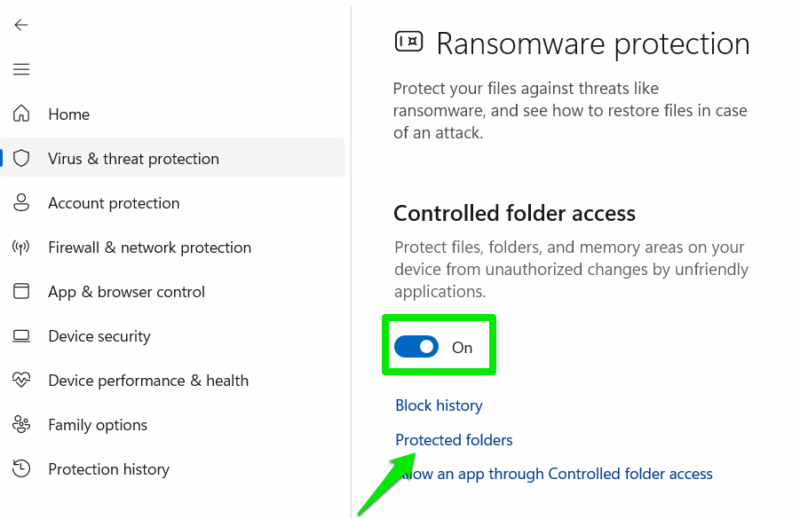

Pour activer Controlled Folder Access :

- Ouvrez Windows Security → Virus & threat protection → Manage settings → Manage Controlled folder access.

- Activez le bascule “Controlled folder access” et ajoutez les dossiers critiques à protéger.

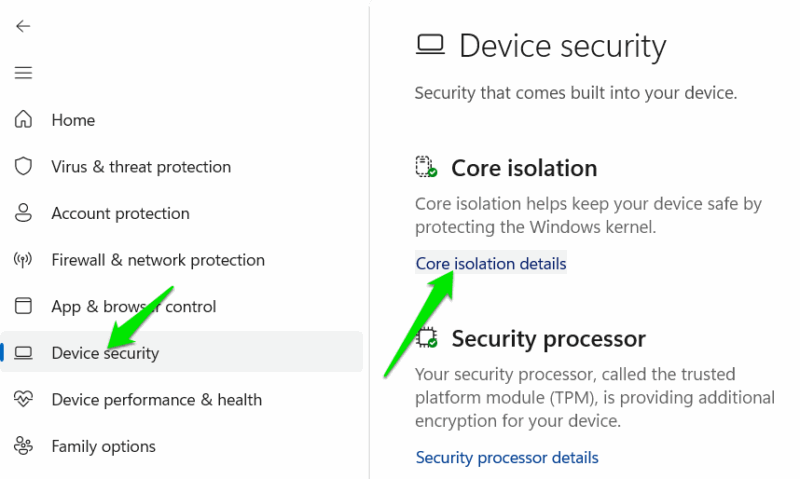

Pour Core Isolation :

- Ouvrez Device security → Core isolation details et activez Memory Integrity.

- Note : l’activation complète peut nécessiter la mise à jour ou la suppression de pilotes incompatibles.

Remarques importantes :

- Memory Integrity empêche l’installation de nombreux pilotes non compatibles. Si un pilote légitime mais vulnérable est présent, activer Memory Integrity peut stopper son usage.

- Certaines fonctions nécessitent un redémarrage pour prendre effet.

Désinstaller les utilitaires noyau si non nécessaires

De nombreux utilitaires (Throttlestop, outils de contrôle des ventilateurs, RWEverything, etc.) installent des pilotes noyau comme rwdrv.sys. Si ces outils ne sont pas indispensables, désinstallez-les. Un pilote vulnérable déjà présent simplifie l’attaque parce que l’attaquant n’a pas besoin d’installer son propre chargeur.

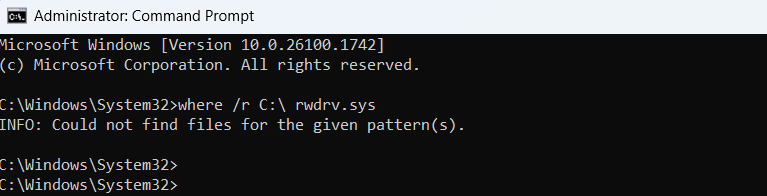

Pour vérifier la présence du pilote rwdrv.sys depuis une invite de commandes élevée :

where /r C:\ rwdrv.sysSi le fichier est trouvé, identifiez l’application qui l’a installé (Panneau de configuration > Programmes, Paramètres > Applications, ou en consultant le gestionnaire de périphériques). Désinstallez proprement l’application, puis redémarrez et revérifiez l’absence du pilote.

Autres commandes utiles pour l’inventaire des pilotes :

driverquery /v

pnputil /enum-driversCes commandes aident à dresser l’inventaire des pilotes installés et à repérer ceux qui paraissent suspects.

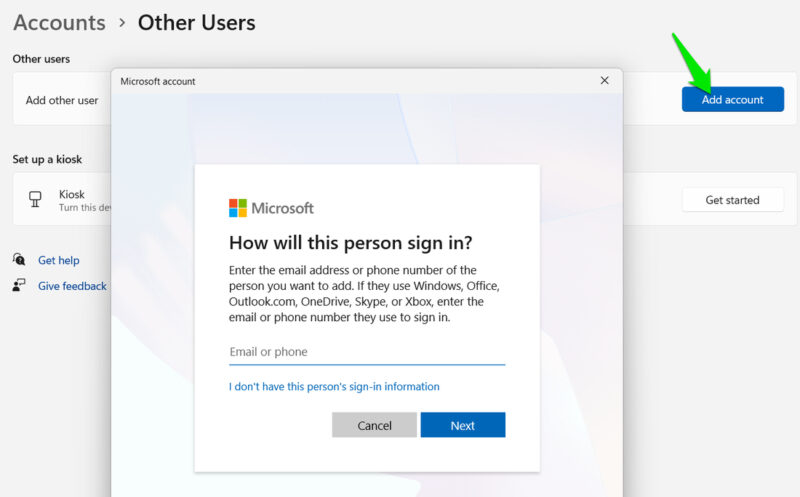

Utiliser un compte standard pour l’usage quotidien

N’utilisez pas un compte administrateur pour la navigation web, la lecture d’e-mails ou les tâches quotidiennes. Un compte standard empêche l’installation de pilotes et la modification de paramètres système sans élévation. Contre BYOVD, c’est particulièrement efficace : l’attaque repose souvent sur des privilèges élevés pour écrire dans le dossier System32 ou installer un pilote noyau.

Pour créer un compte standard : Paramètres → Comptes → Autres utilisateurs → Ajouter un compte, puis définir le type sur Standard.

Utiliser un antivirus tiers en complément

Les instructions observées ciblent spécifiquement Microsoft Defender. D’autres solutions antivirus/EDR utilisent des mécanismes différents pour gérer l’état des protections et peuvent ne pas être affectées par les mêmes étapes d’altération du Registre. Installer une solution de sécurité avec protection en temps réel et capacités EDR réduit le risque. Toutefois, cela ne remplace pas les contrôles systèmes (Core Isolation, comptes standard, inventaire des pilotes).

Conseil : choisissez un produit reconnu, maintenu et compatible avec les politiques d’entreprise. Les solutions gratuites peuvent offrir une couche supplémentaire pour les postes personnels.

Mesures de durcissement supplémentaires

- Maintenez Windows et les pilotes à jour via Windows Update et les catalogues constructeurs.

- Bloquez l’installation de pilotes non approuvés via Windows Defender Application Control (WDAC) ou des stratégies de groupe (GPO) si vous gérez un parc.

- Activez l’audit des événements liés aux pilotes et à la sécurité (ID d’audit liés aux installations de pilotes, événements de service).

- Restreignez l’accès SMB/RDP et segmentez le réseau pour limiter la propagation en cas de compromission.

- Sauvegardes régulières et isolées (air-gapped ou sauvegarde hors ligne). Testez régulièrement vos restaurations.

Mini-méthodologie de sécurité (application rapide en 7 jours) :

- Jour 1 : Inventaire — lister outils installés et pilotes (driverquery, pnputil).

- Jour 2 : Désinstaller utilitaires noyau non nécessaires.

- Jour 3 : Activer Memory Integrity et Controlled Folder Access.

- Jour 4 : Déployer comptes standards pour les utilisateurs.

- Jour 5 : Installer ou vérifier solution antivirus/EDR.

- Jour 6 : Configurer WDAC / règles d’application ou GPO pour bloquer pilotes non signés.

- Jour 7 : Simuler restauration depuis sauvegarde test pour valider procédure.

Procédure d’intervention en cas d’attaque (runbook)

- Isolation immédiate

- Déconnecter la machine du réseau (filaire et Wi‑Fi) pour empêcher la propagation.

- Informer l’équipe SOC et le responsable sécurité.

- Collecte de preuves

- Sauvegarder journaux Windows (Event Viewer), journaux EDR/AV, et si possible capturer la mémoire volatile (dump mémoire) avant redémarrage.

- Noter l’heure d’apparition et l’activité observable (processus, noms de fichiers comme hlpdrv.sys).

- Contention

- Bloquer les comptes compromis et les clés d’administration.

- Rechercher indicateurs de compromission (IoC) publiés par chercheurs (GuidePoint, Kaspersky) et votre EDR.

- Restauration

- Restaurer depuis sauvegarde validée et propre. Préférer une reconstruction complète si le noyau a été compromis.

- Mettre à jour tous les correctifs et appliquer durcissement avant remise en production.

- Post-mortem

- Analyser le vecteur initial, documenter les lacunes et corriger les politiques.

- Informer les parties prenantes et, si nécessaire, les autorités compétentes.

Notes : évitez les interventions irréversibles sans conservation préalable des preuves forensiques.

Checklist par rôle

Administrateur système

- Inventaire des pilotes (driverquery, pnputil).

- Supprimer utilitaires installant rwdrv.sys.

- Activer Core Isolation / Memory Integrity.

- Configurer WDAC / GPO pour bloquer pilotes non approuvés.

Opérateur SOC

- Détecter signes d’élévation noyau et fichiers hlpdrv.sys/rwdrv.sys.

- Isoler la machine compromise.

- Collecter journaux et mémoire.

Utilisateur final

- Utiliser un compte standard.

- Ne pas installer d’utilitaires tiers non approuvés.

- Signaler comportement suspect immédiatement.

Cas de test et critères d’acceptation

- Vérifier que Controlled Folder Access est actif et qu’un fichier placé dans un dossier protégé ne peut être modifié par un processus non approuvé.

- Vérifier que Memory Integrity est activé et qu’aucun pilote incompatible n’est chargé (redémarrage requis).

- Exécuter

where /r C:\ rwdrv.syset vérifier l’absence de rwdrv.sys dans l’image acceptée. - Simuler un utilisateur standard tentant d’installer un pilote : l’opération doit être bloquée ou nécessiter l’élévation explicite d’un administrateur.

Arbre de décision (diagnostic rapide)

flowchart TD

A[Détection d'activité suspecte] --> B{Fichier suspect : hlpdrv.sys / rwdrv.sys ?}

B -- Oui --> C[Isoler machine]

B -- Non --> D[Analyser autres IoC]

C --> E[Collecte journaux & dump mémoire]

E --> F{Pilote vulnérable présent ?}

F -- Oui --> G[Désinstaller utilitaire / supprimer pilote et restaurer]

F -- Non --> H[Restaurer depuis sauvegarde propre]

G --> I[Appliquer durcissement et monitorer]

H --> I

D --> IGlossaire (1 ligne)

- BYOVD : attaque utilisant un pilote vulnérable légitime pour élever les privilèges.

- rwdrv.sys : pilote légitime souvent installé par des utilitaires d’optimisation, identifié comme vecteur dans ces attaques.

- hlpdrv.sys : exemple de pilote malveillant utilisé pour désactiver Defender.

- Core Isolation / Memory Integrity : mécanismes Windows protégeant le noyau contre des pilotes ou du code non autorisé.

- WDAC : Windows Defender Application Control, utilisé pour autoriser ou bloquer l’exécution de code et de pilotes.

Confidentialité et conformité (GDPR)

- Conserver les preuves : anonymisez les données personnelles lors des rapports internes si possible.

- Notification : si des données personnelles sont compromises, suivez vos obligations de notification locales (RGPD/autorités compétentes).

Quand ces mesures peuvent échouer

- Si l’attaquant dispose déjà d’un accès administrateur durable et que la compromission du noyau date d’avant les durcissements, une simple désinfection peut être insuffisante.

- Pilotes signés légitimes mais vulnérables peuvent nécessiter des mises à jour du fournisseur ou une interdiction via WDAC.

- Sauvegardes compromises ou non testées rendent la restauration incertaine.

Résumé

- BYOVD exploite des pilotes légitimes (rwdrv.sys) pour obtenir des privilèges noyau et désactiver Microsoft Defender.

- Activez Controlled Folder Access et Core Isolation/Memory Integrity, supprimez utilitaires noyau non nécessaires, utilisez des comptes standards et conservez des sauvegardes isolées.

- En cas d’incident : isolez, collectez preuves, restaurez depuis sauvegarde propre et durcissez le parc.

Important : la défense repose sur plusieurs couches. Aucune mesure unique n’est suffisante ; combinez durcissement système, politiques d’accès, solutions EDR et procédures d’intervention.

Annonce courte (à publier interne/externe, 100–200 mots)

Une nouvelle campagne BYOVD utilise un pilote signé légitime (rwdrv.sys) pour élever ses privilèges et désactiver Microsoft Defender, permettant le déploiement de rançongiciels. Nous recommandons d’activer immédiatement Controlled Folder Access et Core Isolation (Memory Integrity), de supprimer tout utilitaire noyau non indispensable, et d’utiliser un compte standard pour les tâches quotidiennes. Si vous suspectez une compromission, isolez la machine, collectez les journaux et restaurez depuis des sauvegardes propres. Nos équipes sont mobilisées pour analyser et appliquer les correctifs nécessaires. Contactez le support sécurité si vous observez des comportements inhabituels.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD