Que faire si votre compte Gmail a été piraté — guide complet

Si votre Gmail a été compromis, agissez immédiatement : déconnectez toutes les sessions, changez vos mots de passe, activez la validation en deux étapes et suivez le runbook d’incident ci-dessous pour récupérer l’accès et limiter les dégâts. Préparez ensuite une stratégie de durcissement (gestionnaire de mots de passe, sauvegardes, contrôles réguliers) pour éviter une récidive.

Image : Vue d’ensemble d’une boîte mail compromise avec indicateurs de compromission

Je l’admets : mon e‑mail, c’est ma vie numérique. Mon compte PayPal, mes missions freelance, mes abonnements — tout y renvoie. J’étais persuadé qu’un mot de passe de 50 caractères suffirait. J’avais tort : il était composé uniquement de mots et de chiffres. C’est ainsi que j’ai failli me faire pirater.

Une autre erreur majeure : rester connecté en permanence. Quand on « vit » en ligne, comme moi, la commodité devient un risque. J’utilise de nombreux services Google (Reader, News, Calendar, Books, Ads, etc.). Ils sont pratiques, mais ils centralisent aussi l’accès à ma vie numérique.

Voici ce que j’ai appris, ce que j’ai fait de suite, et une méthodologie réutilisable si cela vous arrive.

Les bases de la sécurité de votre compte Gmail

Important : ces étapes réduisent fortement le risque d’intrusion, mais aucune mesure n’est absolue.

Choisir un mot de passe fort. Par « fort », j’entends une combinaison de lettres (majuscules et minuscules), chiffres et symboles (par exemple « *, /, #, ^, &, - , + ») et une longueur raisonnable. Visez au moins 30 caractères si vous créez une phrase de passe, ou 12–16 caractères si vous utilisez un mot de passe aléatoire généré par un gestionnaire. Une méthode simple : une phrase longue et unique, contenant des symboles et des chiffres.

Utiliser un gestionnaire de mots de passe. Stocker un mot de passe brut dans un fichier .txt n’est pas recommandé. Préférez un gestionnaire chiffré (locally encrypted) et, si vous voulez une copie papier, imprimez une sauvegarde physique et conservez‑la en lieu sûr.

Protéger l’adresse de récupération. L’e‑mail secondaire et le numéro de téléphone liés au compte doivent être sécurisés eux aussi : mot de passe unique, validation en deux étapes si possible.

Un seul logiciel antivirus/antimalware actif. Évitez d’empiler plusieurs antivirus qui se polluent mutuellement. Si vous hésitez, la suite « Google Pack » mentionnée dans la version originale peut aider à choisir des outils fiables. Entre autres, avast! et SuperAntiSpyware existent comme options, mais n’installez pas plusieurs moteurs en concurrence.

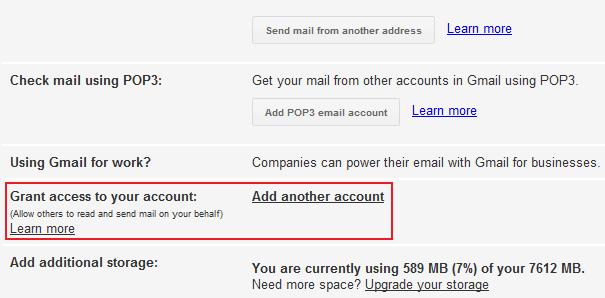

Vérifier les paramètres d’accès POP/IMAP et les applications autorisées. Les intrus laissent parfois une règle de transfert, une redirection ou un accès POP/IMAP pour siphonner les messages.

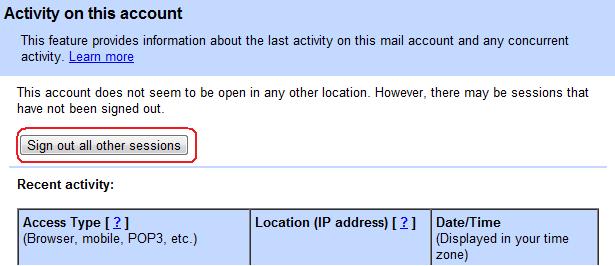

Consultez régulièrement le bas de la page Gmail : cliquez sur « Détails » (détails de l’activité du compte) pour voir les sessions actives et les adresses IP connectées.

Image : Bouton pour déconnecter les autres sessions actives depuis Gmail

Étapes supplémentaires indispensables

Changez votre mot de passe périodiquement. Si vous préférez une périodicité, pensez à une rotation tous les 1–3 mois pour des comptes sensibles.

Activez la validation en deux étapes (2FA). La 2FA diminue considérablement le risque qu’un mot de passe seul suffise. Préférez les clés physiques (U2F/WebAuthn) ou une application d’authentification plutôt que le simple SMS quand c’est possible.

Mettez à jour vos informations de récupération avant un voyage ou un changement de numéro de téléphone.

Vérifiez les applications et services autorisés à accéder à votre compte Google (Applications avec accès au compte) et retirez celles que vous ne reconnaissez pas.

Surveillez les adresses IP et certaines régions géographiques. Si vous repérez des connexions depuis des pays ou des villes où vous n’avez jamais été, déconnectez et changez le mot de passe immédiatement.

Image : Section Comptes et importation dans les paramètres Gmail — vérifiez si des comptes tiers ont été ajoutés

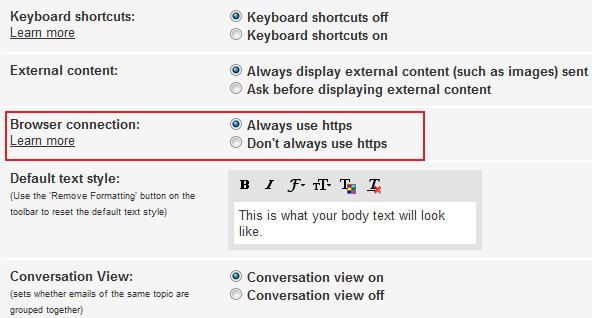

Image : Option HTTPS dans Gmail — s’assurer que la connexion est chiffrée

Que faire si vous vous faites pirater — runbook d’incident (ordres prioritaires)

- Déconnectez toutes les sessions actives : allez dans Gmail > bas de page > Détails > Déconnecter toutes les autres sessions.

- Changez immédiatement votre mot de passe depuis un appareil sain (non compromis).

- Si vous ne pouvez pas changer le mot de passe, utilisez l’option « Je n’ai plus accès à ces éléments » lors du flux de récupération de compte.

- Activez 2FA dès que vous récupérez l’accès.

- Vérifiez et supprimez toutes les règles de transfert ou de redirection dans Paramètres > Transfert et POP/IMAP.

- Supprimez les comptes ajoutés à Comptes et importation et les accès tiers non reconnus.

- Examinez les e‑mails envoyés et la corbeille : supprimez les messages malveillants, prévenez vos contacts si nécessaire.

- Scannez vos machines et périphériques (antivirus + antimalware). Changez les mots de passe des autres comptes importants (banque, paiements, réseaux sociaux) si le même mot de passe était réutilisé.

- Prévenez les services de paiement liés (ex. PayPal, banques) si vous pensez qu’ils ont été compromis.

- Si vous repérez activités illégales importantes, conservez les preuves (captures d’écran, en‑têtes d’e‑mail) et signalez aux autorités compétentes.

Important : faites ces étapes dans l’ordre si possible. Interrompre le processus (par exemple attendre avant de changer le mot de passe) donne du temps à l’attaquant pour verrouiller davantage votre compte.

Formulaire de récupération Google : conseils pratiques

Lorsque vous utilisez le formulaire de récupération, vous serez interrogé sur :

- Dernier mot de passe connu (donnez la meilleure estimation que vous avez).

- Date approximative de création du compte.

- Contacts fréquents (noms et adresses email que vous utilisez souvent).

- Étiquettes (labels) que vous utilisez régulièrement.

- Produits Google utilisés (Gmail, Drive, Calendar, etc.).

Conseils : fournissez des réponses cohérentes et précises. Donnez des dates approximatives si vous ne vous souvenez plus du jour exact. Mentionnez des labels et contacts récents — cela aide le support à valider que vous êtes bien le propriétaire.

Héritage et post‑incident : durcissement et bonnes pratiques

- Passez à un mot de passe long et unique pour chaque compte. Les gestionnaires rendent cela gérable.

- Activez et préférez une clé de sécurité physique (YubiKey ou similaire) pour comptes sensibles quand c’est possible.

- Configurez l’authentification basée sur application (OAuth) avec prudence ; révoquez les autorisations inutiles.

- Mettez à jour le système d’exploitation et le navigateur. Les navigateurs modernes (Chrome, Firefox) restent des choix sûrs si maintenus à jour.

- Sauvegardez régulièrement vos e‑mails et contacts.

- Éduquez les personnes de votre entourage : le phishing est souvent le vecteur initial.

Scénarios où ces mesures peuvent échouer (contre‑exemples)

- Compromission initiale via un appareil déjà infecté : si votre PC est déjà contrôlé par un malware, changer un mot de passe depuis ce PC ne suffira pas.

- Attaque ciblée où l’attaquant contrôle votre numéro de téléphone (SIM swap) : le SMS 2FA peut être contourné.

- Compte business géré par un administrateur central : certaines politiques d’entreprise peuvent limiter vos options — coordonnez‑vous avec l’administrateur IT.

Mesures complémentaires si vous suspectez ces scénarios : nettoyer physiquement vos appareils, utiliser une clé de sécurité (non dépendante du mobile), contacter l’opérateur mobile en cas de SIM swap.

Mini‑méthodologie : création et rotation d’un mot de passe robuste

- Choisissez une phrase longue et mémorable (4–8 mots non liés entre eux).

- Substituez ou insérez 2–4 symboles et chiffres non prévisibles.

- Vérifiez la longueur : cible ≥ 20–30 caractères pour une phrase, ≥ 12 caractères si généré.

- Enregistrez le mot de passe dans un gestionnaire sécurisé.

- Créez une copie papier si souhaité, placez‑la dans un coffre ou un endroit sécurisé.

- Renouvelez selon la politique : tous les 3–12 mois pour comptes sensibles, sinon 12 mois pour autres.

Liste de contrôle par rôle

Utilisateur final :

- Activer 2FA

- Utiliser gestionnaire de mots de passe

- Vérifier applications tierces et règles de transfert

- Scanner appareils et mettre à jour OS

Administrateur IT :

- Proposer des clés physiques pour utilisateurs sensibles

- Appliquer politiques de mot de passe obligatoires

- Surveiller connexions anormales (géolocalisation, IP)

- Fournir procédure de récupération et support 24/7

Responsable sécurité/incident :

- Orchestrer le runbook d’incident

- Collecter preuves et logs

- Informer parties prenantes et régulateurs si nécessaire

Modèle d’e‑mail à envoyer à vos contacts après un piratage

Objet : Attention — mon adresse e‑mail a été compromise

Bonjour,

Je vous informe que mon adresse e‑mail a été récemment compromise. Si vous recevez des messages suspects provenant de mon compte, ne cliquez sur aucun lien et supprimez le message. Je travaille à la résolution du problème. Merci de votre vigilance.

Cordialement, [Votre nom]

Glossaire en une ligne

- 2FA : validation en deux étapes, méthode d’authentification additionnelle.

- Gestionnaire de mots de passe : outil qui stocke et chiffre vos mots de passe.

- Phishing : tentative d’escroquerie visant à voler identifiants.

- SIM swap : transfert frauduleux du numéro de téléphone vers un autre opérateur/appareil.

Niveaux de maturité de sécurité (qualitatif)

- Basique : mot de passe unique, navigateur à jour.

- Intermédiaire : gestionnaire de mots de passe, 2FA par application.

- Avancé : clé de sécurité physique, surveillance des logs, sauvegardes chiffrées.

Risques résiduels et mitigations

- Phishing ciblé : formation et tests de sensibilisation.

- Compromission de l’appareil : scans réguliers, listes blanches d’applications.

- SIM swap : ajouter un code PIN SIM et informer l’opérateur.

Résumé

- Agissez immédiatement si vous suspectez un piratage : déconnectez, changez le mot de passe, activez 2FA.

- Utilisez un gestionnaire de mots de passe et privilégiez les clés physiques pour les comptes sensibles.

- Vérifiez les règles de transfert, les accès tiers et les sessions actives dans Gmail.

- Conservez des sauvegardes et une copie papier sécurisée si nécessaire.

Notes importantes

- N’attendez pas : chaque minute compte.

- Ne stockez pas les mots de passe en clair sur un appareil non chiffré.

- La prévention est moins coûteuse que la récupération.

Annexe — ressources rapides

- Paramètres Gmail > Transfert et POP/IMAP

- Paramètres Gmail > Comptes et importation

- Bas de page Gmail > Détails (activité du compte)

Fin du guide.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD