Que faire si votre compte Gmail est piraté — Guide de récupération et prévention

J’avoue : mon e-mail était mon univers numérique. Mon compte PayPal, mes contrats en ligne, tous pointaient vers cette adresse. Je croyais qu’un mot de passe de 50 caractères serait suffisant. Erreur : je n’avais utilisé que des mots et des chiffres. C’est ainsi que j’ai failli me faire pirater.

Un autre défaut grave : rester connecté en permanence. C’est risqué quand on vit en grande partie en ligne. J’utilisais de nombreux services Google : Reader, News, Calendar, Books, Google+, AdSense, etc. Ils sont pratiques, mais ils concentrent aussi un seul point de défaillance.

Dans ce guide j’explique comment le piratage s’est produit chez moi, quelles étapes suivre si cela vous arrive, et surtout comment éviter que cela se reproduise.

Intentions de l’article

Objectif principal : expliquer comment réagir si votre compte Gmail est piraté et comment le protéger durablement. Variantes liées : sécuriser Gmail, récupération compte Google, validation en deux étapes, gérer sessions Gmail, durcir mot de passe.

Définitions rapides

- Validation en deux étapes : ajout d’un second facteur (SMS, application d’authentification, clé matérielle) qui renforce l’accès au compte.

- Récupération de compte : procédure Google pour prouver que vous êtes le propriétaire et reprendre l’accès.

Les bases de la sécurité de votre compte Gmail

- Mots de passe robustes

- Utilisez des caractères alphanumériques, minuscules/majuscules et des symboles (*, /, #, ^, &, -, +).

- Longueur recommandée : minimum 30 caractères si vous construisez un mot de passe mémorisable ; sinon préférez un gestionnaire de mots de passe et générez 16–32 caractères aléatoires.

- Ne composez pas un mot de passe uniquement à partir de mots du dictionnaire.

- Stockage sécurisé du mot de passe

- Évitez de nommer un fichier “password.txt”. Si vous notez le mot de passe sur papier, gardez-le physiquement sécurisé (portefeuille, coffre, etc.).

- Les gestionnaires de mots de passe chiffrent et synchronisent les identifiants entre appareils et sont préférables aux fichiers .txt.

- Anti‑malware et OS à jour

- Installez un anti‑virus/anti‑spyware unique et maintenez-le à jour. Évitez d’empiler plusieurs AV concurrents.

- Mettez à jour régulièrement le système d’exploitation et le navigateur.

- Exécutez des analyses complètes au moins une fois par semaine si vous manipulez des données sensibles.

- Adresse de récupération et question de sécurité

- Sécurisez l’adresse e‑mail secondaire et donnez‑lui un mot de passe adapté.

- Évitez des questions de sécurité faciles à deviner (nom de jeune fille, ville de naissance publique).

Important : la sécurité d’un compte dépend aussi des comptes secondaires qui y sont liés.

Étapes supplémentaires indispensables

- Changez votre mot de passe régulièrement. Une rotation mensuelle est une bonne pratique si vous n’utilisez pas un gestionnaire.

- Activez la validation en deux étapes (2FA) pour rendre l’accès beaucoup plus difficile à un attaquant.

- Avant un long voyage, mettez à jour votre numéro de téléphone associé au compte si vous comptez en changer.

- Vérifiez périodiquement les applications autorisées et les accès POP/IMAP.

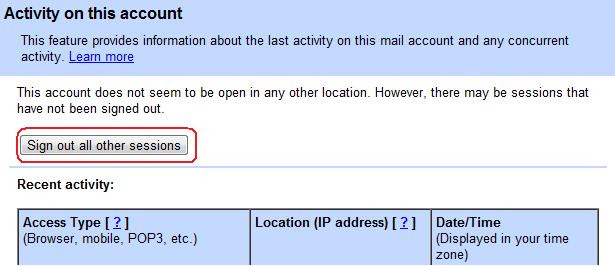

Vous pouvez voir les sessions actives et les connexions récentes en cliquant sur “détails” en bas à droite de la page Gmail. Cela montre les adresses IP et les zones géographiques d’où le compte a été accédé.

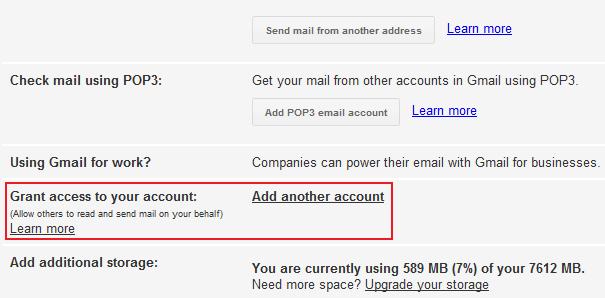

Si vous repérez d’autres géolocalisations, appuyez sur le bouton de déconnexion de toutes les sessions. Ensuite, rendez‑vous dans “Mail Settings > Accounts and Import” pour vérifier les comptes importés ou les transferts automatiques.

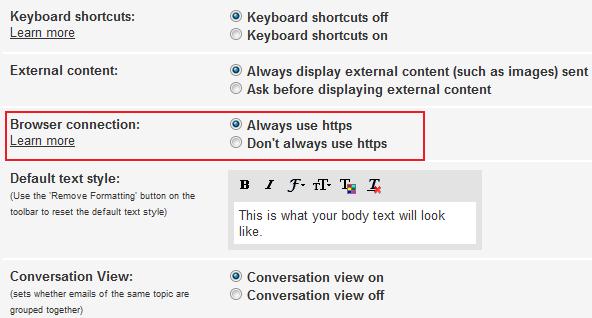

Vérifiez également la connexion HTTPS dans les paramètres pour éviter les interceptions sur des réseaux non sécurisés.

Que faire si votre compte a été piraté — Runbook immédiat

- Agissez immédiatement : ne perdez pas de temps.

- Depuis un appareil sécurisé, changez votre mot de passe Gmail. Si vous ne pouvez pas, utilisez la procédure de récupération.

- Déconnectez toutes les sessions (via “détails”).

- Passez en revue “Accounts and Import” pour détecter des règles de transfert, des adresses ajoutées ou des comptes importés. Supprimez toute configuration inconnue.

- Vérifiez la colonne “Applications ayant accès au compte” et révoquez les applications suspectes.

- Si la récupération standard échoue, choisissez “Je n’ai plus accès à ces éléments” et remplissez le formulaire détaillé (contacts fréquents, étiquettes, dates d’accès) pour prouver la propriété.

- Prévenez vos contacts proches si l’attaquant a pu leur envoyer des messages malveillants.

- Lancez des scans anti‑malware et changez les mots de passe d’autres services liés à cet e‑mail.

Dans mon cas, Google a répondu en moins de 10 minutes après avoir fourni les informations demandées. J’ai pu récupérer mon compte.

Important : pendant la tentative de récupération, fournissez des dates et des exemples précis (derniers e‑mails envoyés, noms de labels, etc.). Ces éléments aident le support à valider que vous êtes le propriétaire.

Checklist de prévention (tâches régulières)

- Activer 2FA avec une application d’authentification ou clé matérielle.

- Utiliser un gestionnaire de mots de passe et remplacer les mots de passe faibles.

- Mettre à jour l’OS, le navigateur et l’anti‑malware.

- Revoir les sessions actives et les accès tiers chaque semaine.

- Sauvegarder les e‑mails importants et exporter la liste de contacts.

- Ne pas ouvrir les pièces jointes douteuses ; vérifier l’identité de l’expéditeur.

- Se déconnecter des appareils publics et des ordinateurs partagés.

Méthodologie rapide pour choisir un mot de passe

- Utilisez un gestionnaire pour générer un mot de passe aléatoire de 16–32 caractères.

- Activez 2FA pour le compte.

- Notez la phrase de récupération du gestionnaire de mots de passe et conservez‑la hors ligne.

Mini‑heuristique : Complexité × Longueur > Temps d’attaque. Priorisez la longueur si vous devez choisir.

Contre‑exemples et limites des protections

- Un mot de passe très long mais stocké en clair sur un appareil compromis ne protège pas.

- 2FA par SMS peut être vulnérable au SIM swapping ; préférez une application d’authentification ou une clé U2F.

- Les anti‑virus ne détectent pas toutes les menaces zero‑day ; la vigilance utilisateur reste essentielle.

Scénarios d’attaque courants et signes avant‑coureurs

- Transferts automatiques d’e‑mail vers une adresse inconnue.

- Règles de messagerie ajoutées filtrant ou supprimant certains messages.

- Notifications d’accès depuis des pays où vous n’avez pas voyagé.

- Échecs répétés de connexion suivis d’un changement d’adresse de récupération.

Arbre de décision rapide (Mermaid)

flowchart TD

A[Je pense que mon compte est piraté] --> B{Puis‑je me connecter ?}

B -- Oui --> C[Changez le mot de passe et activez 2FA]

B -- Non --> D[Procédure de récupération Google]

C --> E[Révoquez apps, déconnectez sessions, scannez appareil]

D --> F[Remplir formulaire, fournir dates/labels/contacts]

F --> G[Attendre réponse du support]

E --> H[Renforcez stockage des mots de passe]

G --> HRôles et responsabilités (checklist selon le profil)

- Utilisateur personnel : activer 2FA, utiliser gestionnaire de mots de passe, sauvegarder contacts.

- Professionnel IT : surveiller journaux d’accès, appliquer MFA d’entreprise, réinitialiser sessions compromises.

- Responsable sécurité : prévoir playbook d’incident, communiquer aux utilisateurs, exiger clés U2F pour comptes sensibles.

Récupération post‑incident et bonnes pratiques

Après récupération :

- Remplacez le mot de passe par un mot de passe généré aléatoirement via un gestionnaire.

- Vérifiez tous les services connectés et changez les mots de passe liés.

- Mettez en place une validation en deux étapes robuste (applications d’authentification ou clé matérielle).

- Considérez une notification aux contacts si l’attaquant a pu envoyer des e‑mails malveillants.

Risques résiduels et mitigations

- Risque : attaque par social engineering sur la récupération. Mitigation : limiter les informations publiques et utiliser des adresses de récupération peu connues publiquement.

- Risque : intrusion via poste de travail compromis. Mitigation : scans fréquents, restauration système si nécessaire.

Conseils pratiques finaux

- Ne sous‑estimez pas la valeur d’un mot de passe unique par service.

- Révisez vos paramètres Gmail au moins une fois par mois.

- Éduquez vos proches et collègues sur les signaux d’attaque par e‑mail.

Résumé

- Agissez immédiatement en cas de compromission.

- Activez 2FA et utilisez un gestionnaire de mots de passe.

- Vérifiez et révoquez les accès tiers et les sessions actives.

- Gardez vos outils et systèmes à jour et faites des scans réguliers.

Important : la routine de sécurité est aussi importante que les outils. Une protection efficace combine technologie, procédures et vigilance.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD