Mon compte Gmail a failli être piraté : récit et guide pratique

Je l’avoue : mon e‑mail, c’est ma vie en ligne. Mon compte PayPal et la plupart de mes services professionnels y sont liés. J’ai cru qu’un mot de passe de 50 caractères suffirait. Erreur : il était composé uniquement de mots et de chiffres. C’est comme ça que j’ai failli me faire pirater.

Un autre mauvais réflexe : rester connecté en permanence. Si vous vivez en ligne, comme moi, cela facilite l’attaque. J’utilise de nombreux produits Google : Reader, News, Calendar, Books, Adsense, etc. Ils sont pratiques, mais si quelqu’un accède à votre Gmail, il peut contrôler beaucoup de choses.

Dans ce guide, je détaille comment le piratage est souvent réalisé, les étapes immédiates après la découverte, et comment construire une défense solide. Je propose aussi des checklists par rôle, un playbook d’incident et un petit arbre de décision pour savoir quoi faire en priorité.

Les bases de la sécurité de votre compte Gmail

Définition rapide : l’authentification à deux facteurs (2FA) ajoute une seconde preuve d’identité en plus du mot de passe, typiquement un code envoyé par SMS ou généré par une application.

- Choisissez un mot de passe fort et unique. Préférez un mélange de lettres (majuscules et minuscules), chiffres et symboles. L’auteur original recommande au moins 30 caractères. Plus c’est long et aléatoire, mieux c’est.

- N’utilisez pas de phrases répétitives ou des mots issus d’un dictionnaire. Les attaquants utilisent des listes de mots et des attaques par force brute optimisées.

- Stockez le mot de passe en dehors de votre mémoire si nécessaire : un gestionnaire de mots de passe chiffré ou, si vous craignez une compromission locale, une copie imprimée conservée dans un endroit sûr.

Conseils pratiques :

- Installez un antivirus et un anti‑espion. Évitez d’en cumuler plusieurs, ils peuvent entrer en conflit. Utilisez une offre reconnue et tenez-la à jour.

- Vérifiez et sécurisez votre adresse de récupération secondaire. Si elle est compromise, l’attaquant peut valider la récupération de votre compte principal.

- Activez l’authentification à deux facteurs (2FA) sur votre compte Google. Préférez une application d’authentification (p. ex. Google Authenticator, Authy) ou une clé de sécurité physique plutôt que le SMS quand c’est possible.

Important : notez où vous enregistrez vos codes de secours et conservez-les en lieu sûr.

Étapes supplémentaires à mettre en place régulièrement

- Changez votre mot de passe périodiquement. Une bonne pratique : réviser votre mot de passe tous les mois si vous suspectez un risque élevé, sinon tous les 3 à 6 mois selon votre exposition.

- Mettez à jour votre numéro de téléphone et vos options de récupération dans Google.

- Passez en revue les applications tierces autorisées et révoquez celles que vous ne reconnaissez pas.

- Contrôlez POP/IMAP et le transfert automatique d’e‑mails ; certaines règles peuvent acheminer vos messages vers un compte tiers sans que vous le sachiez.

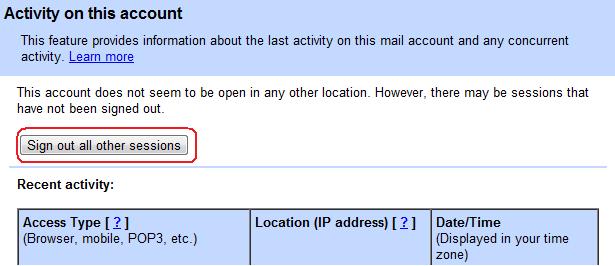

Sur la page Gmail, cliquez sur Détails en bas à droite pour voir les sessions actives et les adresses IP. Déconnectez toutes les sessions inconnues.

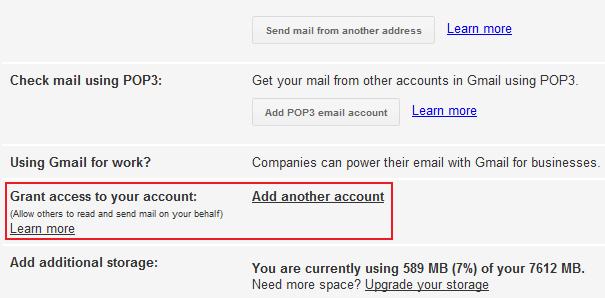

Si vous trouvez des connexions depuis des lieux que vous ne reconnaissez pas, déconnectez-les. Puis allez dans Mail > Paramètres > Comptes et importation pour vérifier si un compte tiers a été ajouté pour recevoir vos e‑mails.

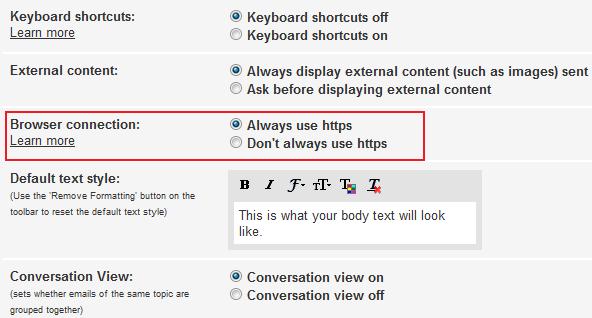

Pendant que vous y êtes, activez l’option HTTPS pour forcer une connexion chiffrée entre votre navigateur et Gmail.

Que faire si votre compte a été piraté : procédure immédiate

- Agissez immédiatement. Plus vous attendez, plus l’attaquant peut modifier les informations de récupération et verrouiller l’accès.

- Tentez d’abord une connexion depuis votre machine habituelle. Si l’accès est bloqué :

- Utilisez la page de récupération de compte Google.

- Choisissez « Je n’ai plus accès à ces options » si les informations de récupération ont été changées.

- Remplissez le formulaire de récupération avec le maximum de détails : contacts fréquents, libellés, dates approximatives de création d’e‑mails importants, services Google que vous utilisez. Ces éléments aident le support à vérifier que vous êtes le propriétaire.

- Si vous retrouvez l’accès : changez immédiatement le mot de passe, révoquez toutes les sessions actives, inspectez les règles de transfert, les filtres, et les applications autorisées.

- Si vous pouvez voir l’IP ou la localisation de la connexion malveillante, conservez ces indices. Ils peuvent aider les équipes de sécurité, mais gardez en tête qu’une adresse IP n’identifie pas une personne.

Note : le support Google peut répondre rapidement si vous fournissez des informations cohérentes et détaillées. Dans mon cas, une réponse en moins de 10 minutes a permis la récupération.

Playbook d’incident : pas à pas pour le propriétaire du compte

- Immédiat (0–30 min)

- Déconnectez toutes les sessions depuis Gmail > Détails.

- Changez votre mot de passe depuis la page de récupération si possible.

- Si vous ne pouvez pas changer de mot de passe, démarrez la procédure « Je n’ai plus accès à ces options ». Remplissez le formulaire.

- Court terme (30–240 min)

- Scannez votre ordinateur et vos appareils mobiles avec un antivirus et un anti‑malware à jour.

- Révoquez l’accès des applications tierces dans votre compte Google > Sécurité > Applications tierces.

- Vérifiez et supprimez les règles de transfert et filtres suspects.

- Rétablissement (1–48 h)

- Activez 2FA et rendez les méthodes de secours robustes.

- Informez les contacts proches que vous avez été compromis (ils pourraient recevoir des e‑mails frauduleux de votre part).

- Surveillez les transactions financières liées à des comptes rattachés à cet e‑mail.

- Post‑incident (jours suivants)

- Changez les mots de passe des comptes associés (PayPal, banques, réseaux sociaux).

- Passez en revue l’historique de connexion et conservez les preuves.

- Envisagez une notification formelle si des données sensibles ont fui.

Checklist par rôle

Propriétaire du compte (vous) :

- Déconnecter toutes les sessions

- Lancer la récupération Google si nécessaire

- Changer le mot de passe depuis un appareil sécurisé

- Activer 2FA avec une clé ou une appli d’authentification

- Révoquer les applications tierces

- Examiner filtres et transferts

- Scanner tous les appareils pour malware

Administrateur IT (entreprise) :

- Bloquer compte si nécessaire

- Demander rapport d’activité et logs

- Forcer réinitialisation des identifiants associés

- Vérifier accès aux ressources partagées

- Préparer communication interne et externe

Support / réponse rapide :

- Prioriser récupération d’accès

- Collecter preuves (IPs, timestamps, changements de paramètres)

- Coordonner avec le support Google si l’entreprise a un compte G Suite/Google Workspace

- Documenter toutes les actions prises

Arbre de décision rapide (Mermaid)

flowchart TD

A[Accès à Gmail perdu ?] -->|Oui| B[Démarrer la récupération Google]

A -->|Non| C[Déconnecter autres sessions]

B --> D{2FA activé ?}

D -->|Oui| E[Utiliser code 2FA ou clé]

D -->|Non| F[Choisir 'Je n'ai plus accès']

C --> G[Révoquer apps tierces et changer mot de passe]

E --> H[Changer mot de passe et vérifier transferts]

F --> H

G --> H

H --> I[Scanner appareils et informer contacts]Heuristiques et bons réflexes (mental models)

- Principe du moindre privilège : ne donnez accès qu’aux applications qui en ont réellement besoin.

- Défense en profondeur : combinez mot de passe fort, 2FA, mises à jour logicielles et bonnes pratiques de navigation.

- Feu tricolore des risques : vert (mots de passe uniques + 2FA), orange (mot de passe fort mais sans 2FA), rouge (même mot de passe sur plusieurs services).

Quand ces mesures échouent :

- Si l’attaquant a un accès permanent au poste (malware root), la réinitialisation côté service ne suffit pas. Il faut nettoyer ou réinstaller l’appareil.

- Si les informations de récupération sont modifiées et que vous ne disposez d’aucune preuve d’antériorité, la récupération peut échouer.

Alternative : gestionnaire de mots de passe vs papier

- Gestionnaire chiffré : pratique, synchronisation entre appareils, protège contre le phishing si vous utilisez des extensions fiables.

- Papier imprimé : utile si vous craignez une compromission locale ou cloud. Conservez la copie dans un coffre ou un endroit sécurisé.

Mon choix recommandé : combiner les deux. Un gestionnaire pour l’usage quotidien, et une copie papier des codes de secours stockée hors site.

Mini‑méthodologie : routine hebdomadaire en 10 minutes

- Vérifier les connexions actives dans Gmail.

- Passer en revue les applications tierces autorisées.

- Examiner rapidement les filtres et transferts.

- Lancer un scan antivirus rapide sur l’appareil principal.

- Confirmer que 2FA est actif et que les codes de secours sont accessibles.

Cette routine garde votre compte propre sans être chronophage.

Tests d’acceptation / critères pour considérer le compte sécurisé

- Le mot de passe est unique et supérieur à 20 caractères.

- 2FA est activé avec une méthode non‑SMS ou avec clé matérielle.

- Aucune application inconnue n’apparaît dans la liste d’accès.

- Aucun filtre ou transfert non autorisé n’est présent.

- Tous les appareils listés sont bien les vôtres et ont été scannés.

Risques et mitigations (qualitatif)

- Risque : vol de mot de passe via phishing. Mitigation : formation, 2FA, vérification des URL.

- Risque : malware sur poste. Mitigation : scans réguliers, réinstallation si nécessaire.

- Risque : récupération par secours compromis. Mitigation : sécuriser les adresses secondaires, imprimer codes de secours.

Bonnes pratiques de navigation et de pièces jointes

- N’ouvrez pas les pièces jointes inattendues ni les liens suspects.

- Prévisualisez les URL avant de cliquer. Utilisez un navigateur à jour (Chrome ou Firefox recommandés).

- Désactivez l’exécution automatique des pièces jointes et scripts quand c’est possible.

Scénarios où la stratégie peut échouer

- L’attaquant a compromis un appareil de confiance et y a installé un enregistreur de frappe. Dans ce cas, changez de dispositif et nettoyez le poste compromis avant toute réinitialisation.

- Les informations de récupération (secondaire, téléphone) sont elles‑mêmes compromises. La récupération devient alors plus lourde et dépendra du support du service.

Actions post‑incident recommandées

- Informez vos contacts si des messages frauduleux ont pu partir depuis votre compte.

- Surveillez vos comptes financiers et signalez toute transaction suspecte.

- Conservez une copie des logs et captures d’écran des changements pour preuve.

Petit glossaire (1 ligne chacun)

- 2FA : Authentification à deux facteurs, une seconde preuve d’identité.

- Mot de passe fort : Combinaison longue et unique de caractères.

- Filtre/Transfert : Règles qui redirigent ou classent automatiquement des e‑mails.

- Clé de sécurité : Petit appareil physique qui authentifie votre identité.

Résumé et points clés

- Agissez sans délai si vous découvrez une intrusion.

- Déconnectez les sessions, vérifiez les transferts et révoquez les applications inconnues.

- Activez 2FA et préférez une application ou une clé de sécurité plutôt que le seul SMS.

- Conservez des preuves, scannez vos appareils et changez de mots de passe sur tous les services liés.

Important : la sécurité est un processus, pas une action ponctuelle. Réévaluez régulièrement vos choix, adaptez vos protections selon votre exposition et documentez vos procédures.

Fin du guide. Si vous voulez, je peux générer une checklist imprimable en format table ou un modèle d’e‑mail pour informer vos contacts après un piratage.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD