Comment utiliser une application d'authentification

Table des matières

- Qu’est-ce qu’une application d’authentification ?

- Comment fonctionnent les applications d’authentification ?

- Comment configurer une application d’authentification

- Comment utiliser une application d’authentification après la configuration

- Limites et cas où cela échoue

- Approches alternatives

- Checklist par rôle

- Runbook : perte ou rupture du téléphone

- Mini-méthodologie pas à pas

- Confidentialité et RGPD

- FAQ

- Résumé

Qu’est-ce qu’une application d’authentification ?

Une application d’authentification est un outil qui génère des codes à usage unique pour confirmer qu’une personne est bien celle qu’elle prétend être. Définition en une ligne : un mouton électronique qui produit des codes temporaires utilisés comme second facteur d’authentification.

Les applications d’authentification renforcent la sécurité en ajoutant un second appareil (souvent votre téléphone) à la procédure de connexion. Parmi les plus connues figurent Microsoft Authenticator et Google Authenticator. Ces applications n’exigent pas l’envoi de SMS et fonctionnent hors ligne : elles génèrent des codes qui changent rapidement, généralement toutes les 30 secondes.

Important : une application d’authentification n’est pas une sauvegarde universelle. Les codes générés sont liés à la configuration de votre compte et peuvent être perdus si vous perdez l’accès à l’appareil sans avoir conservé les clés de secours.

Comment fonctionnent les applications d’authentification ?

Les applications utilisent des algorithmes standardisés pour générer des codes. Les deux méthodes courantes sont :

- TOTP (Time-Based One-Time Password) : code dépendant de l’heure, valable pendant une courte période (souvent 30 secondes).

- HOTP (HMAC-Based One-Time Password) : code dépendant d’un compteur d’événements ; il reste valable jusqu’à ce qu’un nouveau code soit généré.

Ces mécanismes requièrent une clé secrète partagée entre le service (site web ou application) et votre application d’authentification. Cette clé peut être transmise via un QR code ou une clé de configuration (suite de lettres et chiffres).

Après la configuration, la plupart des services vous demanderont d’entrer le code affiché dans votre application. Si les deux codes correspondent, l’accès est accordé.

Note : si vous faites une erreur de saisie, le code suivant s’affichera dans les 30 secondes et vous pourrez réessayer.

Comment configurer une application d’authentification

Pré-requis

- Un smartphone compatible (iOS ou Android).

- Un compte sur le site ou le service que vous souhaitez protéger.

- Accès à la page de sécurité du site (souvent « Sécurité », « Compte » ou « Connexion »).

Étapes rapides

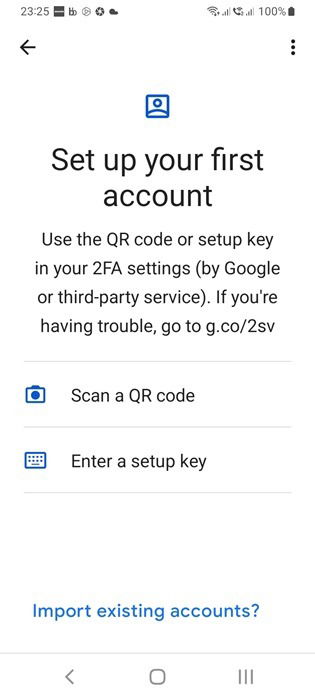

- Téléchargez l’application depuis l’App Store ou Google Play.

- Ouvrez l’application et choisissez « Ajouter un compte » ou le « + » visible sur l’écran d’accueil.

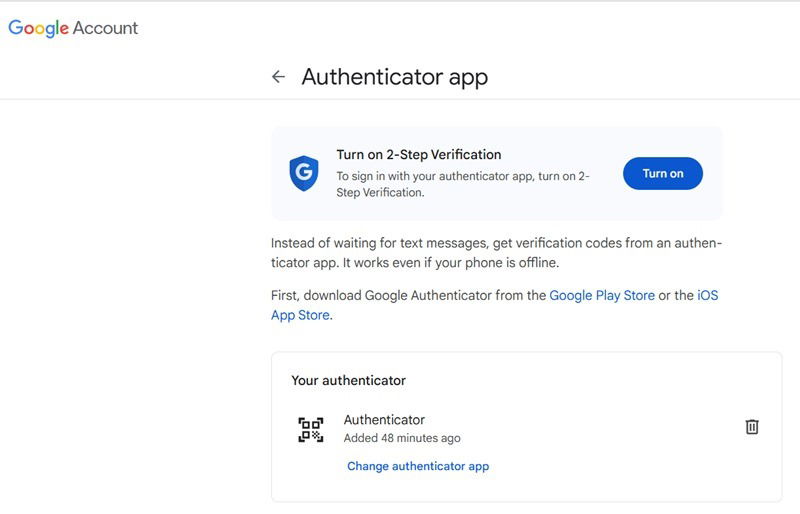

- Sur le site web, lancez l’activation de la vérification en deux étapes ou de l’authentification à deux facteurs.

- Scannez le QR code affiché à l’écran avec la caméra de votre téléphone, ou saisissez manuellement la clé de configuration proposée.

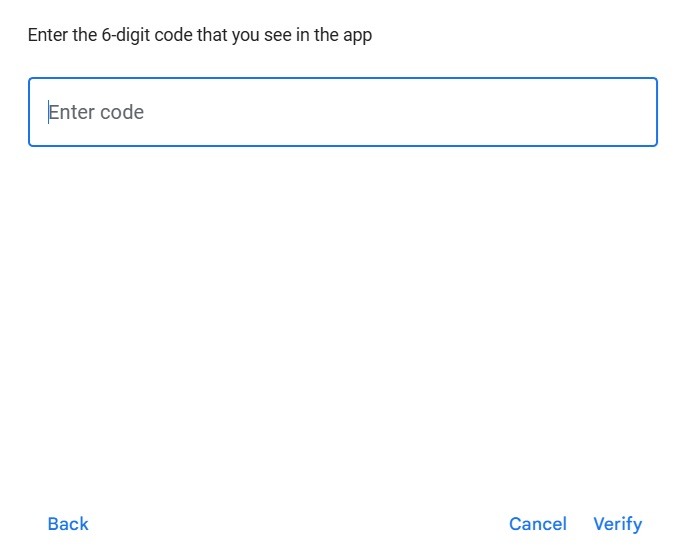

- Confirmez en saisissant le code affiché dans l’application sur le site.

Conseil : notez et conservez la clé de récupération/clé privée affichée durant la configuration. Elle vous permettra de restaurer l’accès si vous perdez votre appareil.

Comment utiliser une application d’authentification après la configuration

- Connectez-vous au site avec votre identifiant et votre mot de passe.

- Lorsque le site demande le second facteur, ouvrez votre application d’authentification.

- Entrez le code à six chiffres affiché. Les codes TOTP changent toutes les 30 secondes.

- Si le code est valide, l’accès est accordé.

Important : gardez votre téléphone accessible lorsque vous utilisez l’authentification. En cas de perte ou de dommage, préparez la procédure de récupération (voir le runbook plus bas).

Limites et cas où cela échoue

- Perte ou panne du téléphone : sans clé de secours, vous pouvez être verrouillé hors de vos comptes.

- Synchronisation horaire : pour le TOTP, l’heure de l’appareil doit être correcte. Un décalage important peut provoquer des échecs d’authentification.

- Adoption limitée : certains services n’acceptent pas les applications d’authentification et ne proposent que l’envoi SMS.

- Sauvegarde mal gérée : migrer vers un nouveau téléphone sans exporter vos comptes peut entraîner des pertes.

Contre-exemples : si un attaquant a accès à votre téléphone déverrouillé, l’application d’authentification n’empêchera pas la connexion abusive. L’application renforce la sécurité, elle ne remplace pas le verrouillage et le chiffrement de votre appareil.

Approches alternatives

- SMS OTP (mot de passe à usage unique par SMS) : pratique mais moins sûr (Vulnérable aux attaques SIM swap).

- Clés de sécurité matérielles (FIDO2 / U2F) : très sécurisées, fonctionnent sans réseau et évitent les codes temporaires.

- Passkeys : expérience sans mot de passe basée sur des clés publiques/privées, support croissant par les navigateurs et OS.

- Gestionnaires de mots de passe avec authentificateur intégré : centralisent stockage des mots de passe et codes TOTP.

Avantage comparatif rapide : la clé matérielle > application d’authentification > SMS en termes de sécurité, mais la facilité d’usage varie.

Modèle mental simple

Pensez à l’authentification à deux facteurs comme à une porte à deux verrous :

- Premier verrou = mot de passe (quelque chose que vous connaissez).

- Deuxième verrou = téléphone ou clé (quelque chose que vous possédez).

Pour qu’un intrus entre, il doit disposer des deux verrous simultanément.

Checklist par rôle

Utilisateur final

- Télécharger et installer l’application d’authentification.

- Configurer chaque compte et sauvegarder la clé de récupération.

- Activer la synchronisation horaire automatique sur votre téléphone.

- Tester l’accès une fois configuré.

Administrateur IT

- Documenter la procédure de configuration pour les utilisateurs.

- Prévoir une méthode de secours pour les comptes critiques (clés matérielles ou comptes administrateur hors-ligne).

- Former le personnel sur le runbook de récupération.

- Envisager une politique de rotation des clés et une surveillance des accès.

Runbook : perte ou rupture du téléphone

- Restez calme et identifiez les comptes critiques (mail, services bancaires, administrateur).

- Utilisez la clé de récupération que vous aviez sauvegardée lors de la configuration. Si vous aviez exporté vos comptes TOTP, importez-les sur le nouvel appareil.

- Si la clé de récupération est indisponible :

- Utilisez les procédures de récupération du service (questions de sécurité, adresse e-mail secondaire, appel au support).

- Pour les comptes Google : suivez la procédure de récupération, fournissez preuves d’identité si demandé.

- Révoquez les sessions actives et changez les mots de passe sur les services sensibles une fois l’accès rétabli.

- Si l’appareil est compromis, signalez-le à l’équipe de sécurité et remplacez immédiatement les authentifiants.

Important : planifiez à l’avance la façon dont vous stockez vos clés de secours (gestionnaire de mots de passe chiffré, coffre-fort physique, stockage hors ligne chiffré).

Mini-méthodologie pas à pas pour une configuration sûre

- Créez un compte ou connectez-vous au service et accédez à la section Sécurité.

- Activez la vérification en deux étapes puis sélectionnez l’option « Application d’authentification ».

- Scannez le QR code ou copiez la clé de configuration dans un gestionnaire de mots de passe chiffré.

- Vérifiez le code généré et conservez la clé de récupération dans un endroit sûr.

- Testez la connexion depuis un autre navigateur ou appareil.

- Répétez pour chaque service critique.

Confidentialité et RGPD

- Données locales : la plupart des applications d’authentification stockent les clés secrètes localement sur l’appareil, ce qui limite la collecte côté fournisseur.

- Exportation : si vous exportez des clés, faites-le uniquement via des canaux chiffrés et supprimez les fichiers temporaires.

- Minimisation : n’ajoutez que les comptes nécessaires à l’application pour réduire la surface d’attaque.

Note RGPD : les clés de configuration et les codes ne sont pas des « données personnelles sensibles » au sens strict, mais leur compromission permet l’accès à des données personnelles. Traitez-les comme des informations confidentielles.

FAQ

Puis-je utiliser une application d’authentification sur plusieurs appareils ?

Oui, si vous avez accès à la clé de configuration, vous pouvez ajouter le même compte sur plusieurs appareils. Attention : multiplier les copies augmente la surface de risque.

Que faire si l’heure de mon téléphone est incorrecte ?

Activez la mise à jour automatique de l’heure ou synchronisez l’heure manuellement. Les codes TOTP dépendent d’une horloge correcte.

Les applications d’authentification fonctionnent-elles sans connexion Internet ?

Oui. Les TOTP sont générés localement et ne nécessitent pas de réseau.

Résumé

- Les applications d’authentification offrent un second facteur robuste et souvent hors ligne (TOTP/HOTP).

- Conservez toujours vos clés de récupération et prévoyez une méthode de secours.

- En entreprise, combinez formation, documentation et procédures de récupération pour limiter les interruptions.

Faits clés : pensez « sauvegarde des clés, test de récupération, et alternatives pour les comptes critiques ». Image credit: Unsplash. All screenshots by Sayak Boral.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD