Mettre à jour les suites de chiffrement de Windows Server pour renforcer la sécurité

TL;DR

- Testez votre serveur avec SSL Labs pour connaître votre configuration TLS/SSL.

- Modifiez l’ordre et la sélection des suites de chiffrement via gpedit.msc (ou un outil comme IIS Crypto).

- Privilégiez ECDHE/ECDSA et AES-GCM, désactivez les suites obsolètes (DES, RC4, MD5).

- Redémarrez le serveur après modification et retestez.

Liens rapides

Pourquoi vos suites de chiffrement sont importantes

Comment vérifier l’état de votre serveur

Mettre à jour votre suite de chiffrement

Pourquoi vos suites de chiffrement sont importantes

Microsoft IIS est apprécié pour sa facilité d’installation et son interface graphique. Cependant, ses valeurs par défaut en matière de chiffrement ne sont pas toujours optimales. Quand un navigateur se connecte à un site HTTPS, le serveur lui renvoie une liste d’options de chiffrement possibles, classées par ordre de préférence. Le navigateur choisit la première option compatible et la connexion s’établit.

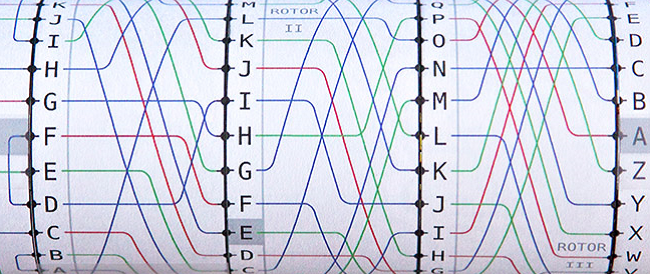

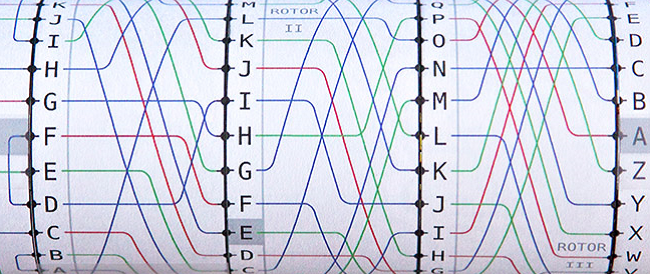

Le problème clé est que toutes ces options n’ont pas le même niveau de sécurité. Certaines utilisent des algorithmes modernes et robustes (par ex. ECDHE pour l’échange de clés), d’autres reposent sur des méthodes plus anciennes (RSA) et certaines sont obsolètes ou fragiles (DES, RC4, MD5). Si votre serveur propose à la fois des options très sûres et des options faibles, des clients compatibles avec les options faibles pourront s’y connecter, exposant ainsi les utilisateurs à des risques.

Définition en une ligne: une suite de chiffrement (cipher suite) est l’ensemble d’algorithmes utilisés pour établir une connexion TLS/SSL : négociation de clé, chiffrement du flux et fonction de hachage.

Important: les valeurs par défaut d’IIS peuvent encore inclure des suites anciennes pour des raisons de compatibilité. Il faut équilibrer sécurité et compatibilité selon vos utilisateurs cibles.

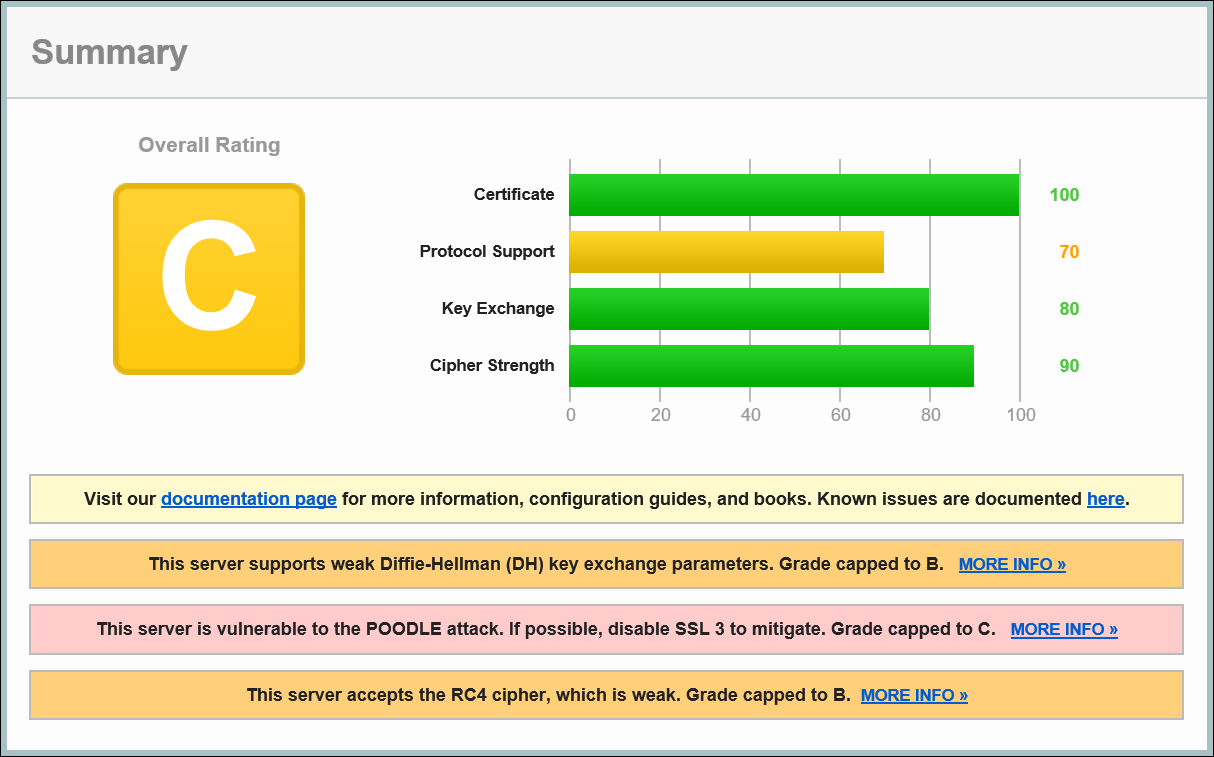

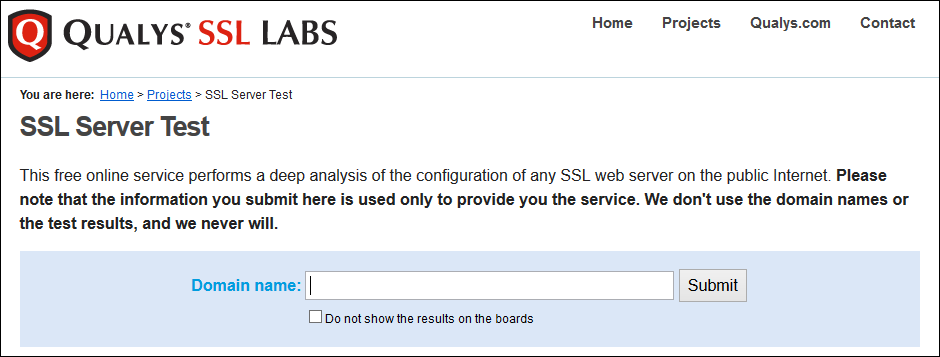

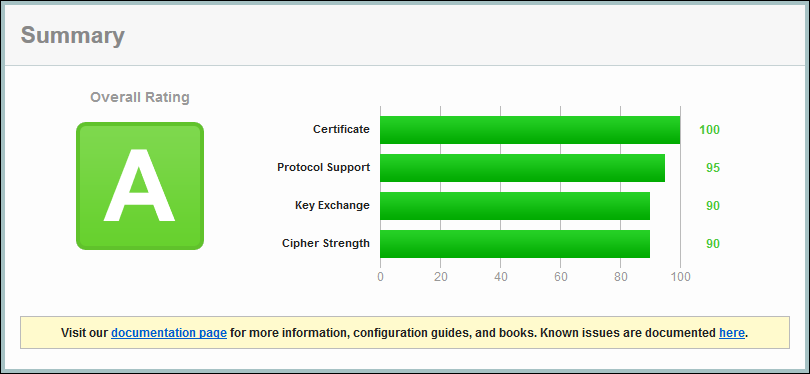

Comment vérifier où vous en êtes

Avant de modifier quoi que ce soit, évaluez l’état actuel. Qualys SSL Labs propose un test gratuit et complet : https://www.ssllabs.com/ssltest/. Entrez votre nom de domaine et attendez le rapport.

Le test indique :

- quelles suites votre serveur propose ;

- l’ordre de préférence ;

- les protocoles activés (TLS 1.0, 1.1, 1.2, 1.3) ;

- des recommandations concrètes.

Note importante : une note inférieure à A n’est pas nécessairement synonyme d’incompétence. Le test applique des règles strictes (par ex. il classe RC4 comme faible). Dans certains contextes — sites legacy, clients anciens — RC4 ou d’autres éléments peuvent rester nécessaires pour maintenir l’interopérabilité. Utilisez le score comme guide, pas comme injonction absolue.

Mettre à jour votre suite de chiffrement (méthode guidée)

Voici une méthode étape par étape pour Windows Server utilisant l’Éditeur de stratégie de groupe locale (Group Policy Editor). Elle s’applique aux environnements où IIS est utilisé directement.

Étapes principales

Appuyez sur la touche Windows + R pour ouvrir la boîte “Exécuter”. Tapez

gpedit.mscet validez.Dans l’arborescence de gauche : “Configuration ordinateur” → “Modèles d’administration” → “Réseau” → cliquez sur “Paramètres de configuration SSL”.

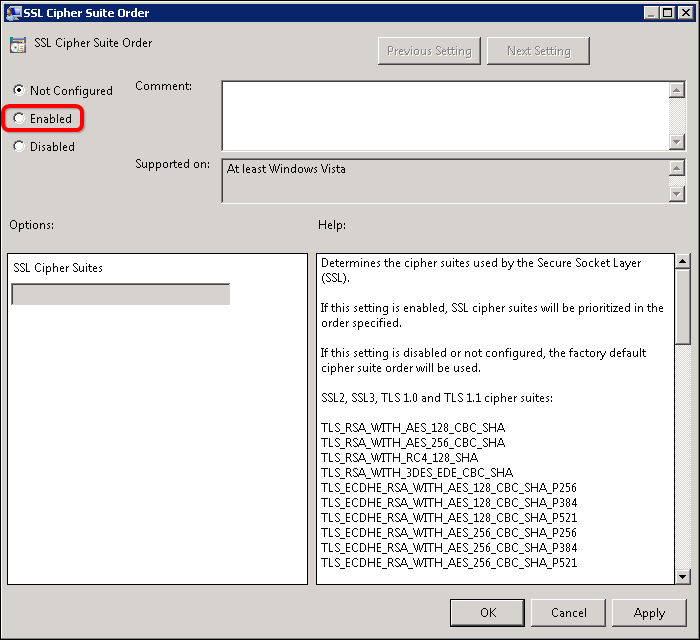

Dans le panneau de droite, double-cliquez sur “SSL Cipher Suite Order”.

- Par défaut, l’option est “Non configurée”. Sélectionnez “Activé” pour pouvoir modifier l’ordre.

Le champ “SSL Cipher Suites” contient une longue chaîne de caractères avec toutes les suites séparées par des virgules. Copiez ce texte dans un éditeur comme le Bloc-notes et mettez chaque suite sur une ligne pour le lire facilement.

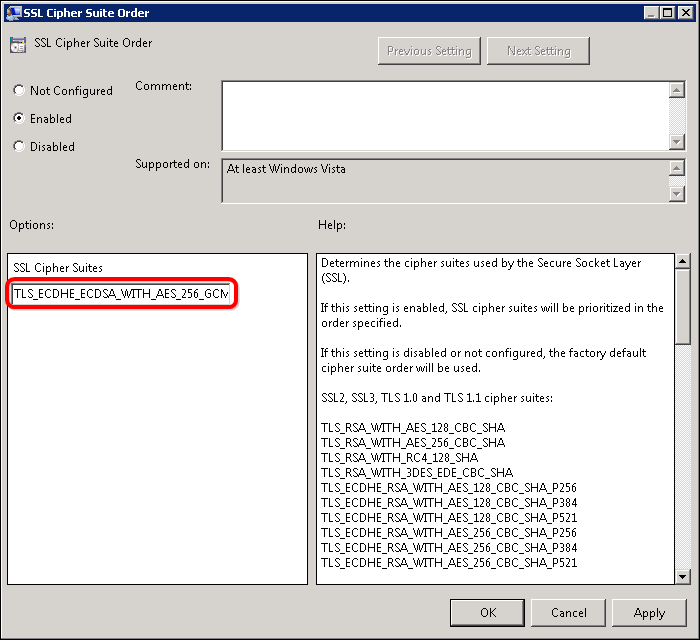

Éditez la liste : supprimez les suites obsolètes et réorganisez l’ordre pour privilégier les suites modernes (ex. ECDHE/ECDSA + AES-GCM). Gardez à l’esprit la limite technique : la chaîne finale ne doit pas dépasser 1 023 caractères.

Une fois votre liste prête, transformez-la à nouveau en une seule ligne, avec des suites séparées par des virgules, collez-la dans le champ, cliquez sur OK puis redémarrez le serveur pour appliquer les changements.

Retestez votre serveur sur SSL Labs.

Conseil pratique : créez une copie de la chaîne d’origine et conservez-la dans un fichier sûr avant de modifier quoi que ce soit. Cela facilite le retour en arrière en cas de problème.

Exemple de bonnes familles de suites (ordre recommandé)

- ECDHE_ECDSA_WITH_AES_256_GCM_SHA384

- ECDHE_ECDSA_WITH_AES_128_GCM_SHA256

- ECDHE_RSA_WITH_AES_256_GCM_SHA384

- ECDHE_RSA_WITH_AES_128_GCM_SHA256

Ces noms sont donnés à titre d’illustration — adaptez selon vos certificats (ECDSA vs RSA) et votre politique de compatibilité.

Alternatives et outils

IIS Crypto (Nartac) : propose une interface graphique pour activer/désactiver rapidement des protocoles, des suites et des composants Schannel. Utile si vous préférez éviter des manipulations manuelles longues. https://www.nartac.com/Products/IISCrypto/Default.aspx

Modification directe du Registre : possible pour automatiser via script, mais risqué si mal fait. Préférez les scripts testés et sauvegardez toujours le Registre avant modification.

Reverse proxy ou CDN : placer un reverse proxy (Nginx, HAProxy) ou utiliser un CDN (Cloudflare, Akamai) permet d’externaliser la terminaison TLS et d’appliquer des politiques plus strictes sans toucher au serveur IIS frontal.

Contre-exemples et situations où cela peut échouer

Serveurs supportant des clients très anciens (navigateurs d’entreprise, appareils IoT) : supprimer toutes les suites anciennes peut casser l’accès pour ces clients.

Certificats et clés : si vous forcez ECDSA mais que votre certificat est RSA, certains clients ne pourront pas négocier correctement. Assurez-vous que vos certificats correspondent aux suites favorisées.

Limite de 1 023 caractères : des listes trop longues doivent être réduites, ce qui peut forcer des choix de compromis.

Heuristique et modèle mental

- Priorisez l’échange de clés éphémère (ECDHE) pour la confidentialité persistante.

- Préférez AES-GCM pour le chiffrement symétrique si possible (meilleure résistance et performances).

- Évitez les fonctions de hachage obsolètes (MD5, SHA-1).

Ces règles vous aident à choisir rapidement entre sécurité et compatibilité.

Fiche pratique — éléments clés

- Limite du champ Cipher Suites : 1 023 caractères (ne pas dépasser).

- Test recommandé : Qualys SSL Labs après chaque changement.

- Outil recommandé : IIS Crypto pour une approche visuelle et enveloppée.

Mini-méthodologie (checklist rapide)

- Sauvegarder la configuration actuelle (exporter la chaîne de suites).

- Scanner le domaine avec SSL Labs.

- Choisir une liste cible de suites (prioriser ECDHE/AES-GCM).

- Appliquer via gpedit.msc ou IIS Crypto.

- Redémarrer le serveur.

- Re-tester et surveiller les erreurs client.

Checklist par rôle

- Administrateur système : sauvegarder, éditer via gpedit.msc, redémarrer et valider.

- Ingénieur sécurité : définir la politique de suites, valider la compatibilité des certificats, documenter les décisions.

- DevOps : automatiser les changements via script (Test → Stage → Prod), intégrer tests SSL dans pipeline CI.

Arbre de décision rapide

flowchart TD

A[Test SSL Labs]

A -->|A ou A+| B[Conserver ou peaufiner]

A -->|B ou moins| C[Analyser suites faibles]

C --> D{Compatibilité nécessaire?}

D -->|Oui| E[Documenter risque, maintenir exceptions]

D -->|Non| F[Supprimer suites obsolètes, favoriser ECDHE/AES]

E --> G[Monitorez et planifiez modernisation]

F --> H[Déployer et retester]

G --> H

H --> I[Opérationnel]Bonnes pratiques supplémentaires

- Planifiez une fenêtre de maintenance pour appliquer et tester les changements.

- Surveillez les rapports d’erreur (logs IIS) après la mise en production pour détecter des clients bloqués.

- Documentez la raison derrière chaque suite laissée active (compatibilité, obligation interne, etc.).

Notes de sécurité et confidentialité

- N’exposez pas vos clés privées. Les modifications des suites de chiffrement n’affectent pas la gestion des clés, mais un changement de politique peut mettre en lumière des lacunes dans le cycle de vie des certificats.

- Respectez la politique interne et les exigences réglementaires si elles imposent des algorithmes particuliers.

Résumé

Mettre à jour les suites de chiffrement d’un serveur Windows (IIS) est une opération à fort impact et faible coût. Testez d’abord (SSL Labs), sauvegardez la configuration, appliquez les changements via gpedit.msc ou un outil comme IIS Crypto, redémarrez, puis retestez. Privilégiez ECDHE et AES-GCM, désactivez les suites obsolètes, et documentez toute exception.

Important: adaptez toujours la configuration à votre base d’utilisateurs pour ne pas casser l’accès aux clients critiques.

Si vous souhaitez, je peux générer une liste d’exemples de suites prêtes à coller (respectant la limite de 1 023 caractères) adaptée à votre type de certificat (RSA vs ECDSA) et votre niveau de compatibilité souhaité.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD