Voir les connexions réseau actives et détecter les activités cachées

Intent principal: montrer comment visualiser et analyser les connexions réseau actives sur Windows pour détecter des activités malveillantes.

Pourquoi surveiller les connexions réseau

De nombreux programmes communiquent avec des services externes. La plupart sont légitimes (mises à jour, synchronisation, cloud), mais un logiciel malveillant peut aussi établir des connexions et exfiltrer des données. Surveiller les connexions actives aide à repérer :

- les processus inconnus qui ouvrent des connexions sortantes ;

- les connexions vers des IP ou domaines suspects ;

- les ports inhabituels ou non documentés ;

- les changements réseau anormaux (apparition/disparition rapide de connexions).

Définition courte : une connexion réseau est l’échange de paquets entre votre machine et une adresse distante (IP:port). Observer ces échanges révèle qui parle à votre ordinateur.

Important : pour certaines de ces actions il faut des droits administrateur. N’exécutez pas de commandes dont vous ne comprenez pas les effets.

Outils présentés

- PowerShell + netstat (intégré à Windows) — enregistrement texte complet des connexions et processus.

- TCPView (Microsoft Sysinternals) — affichage en temps réel avec actions intégrées (Whois, fin de processus).

- CurrPorts (NirSoft) — vue détaillée, marque en rose les activités potentiellement suspectes.

Utiliser PowerShell pour enregistrer les connexions

- Appuyez sur Win + X puis sélectionnez PowerShell (admin). Vous avez besoin des privilèges administrateur pour voir l’association processus↔port.

- Dans la fenêtre PowerShell, lancez la commande suivante :

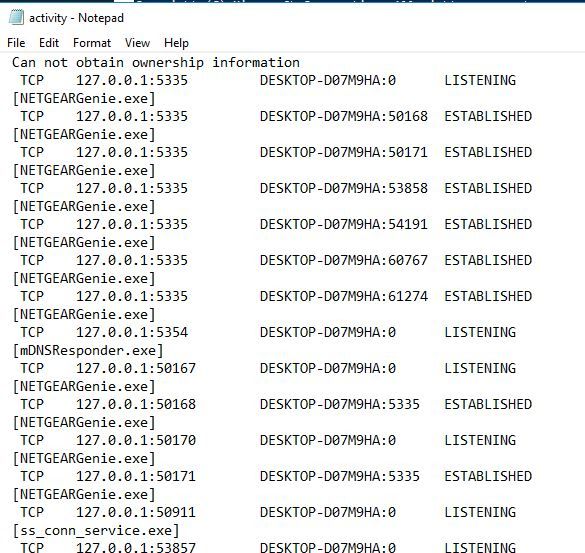

netstat -abf 5> activity.txtExplication courte : netstat -a affiche toutes les connexions et ports d’écoute, -b tente d’afficher l’exécutable lié à chaque connexion, -f montre le nom complet DNS (si disponible). Le paramètre 5 indique l’intervalle en secondes entre les rafraîchissements et la redirection > activity.txt enregistre la sortie.

Laissez le programme tourner pendant plusieurs minutes pendant que vous utilisez le système normalement.

Stoppez l’enregistrement avec Ctrl + C. Tapez ensuite :

activity.txtpuis appuyez sur Entrée pour ouvrir le fichier. Enfin, ouvrez le fichier .txt avec le Bloc‑notes.

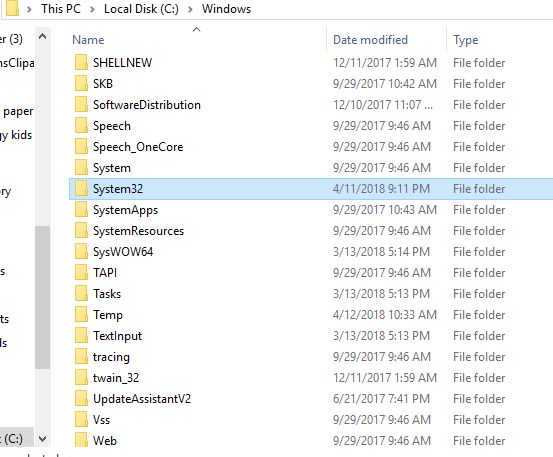

- Par défaut, ce fichier est enregistré dans le dossier System32 si PowerShell a été lancé en admin à partir de ce répertoire. Prenez note de l’emplacement si vous souhaitez le conserver.

Que rechercher dans activity.txt : nom du processus, adresse distante, port distant, état (ESTABLISHED, LISTENING, TIME_WAIT). Si un nom de processus est inconnu, recherchez-le en ligne avant de le supprimer.

Utiliser TCPView (interface graphique temps réel)

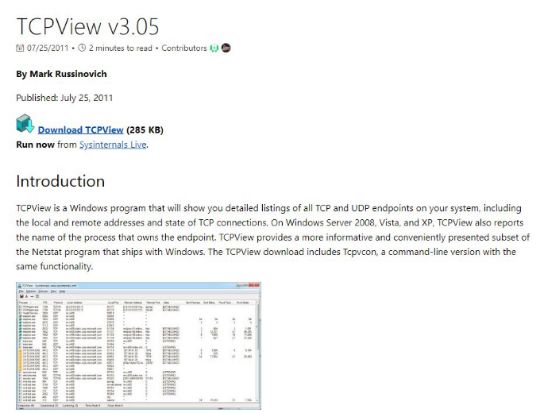

TCPView est un utilitaire de Microsoft (Sysinternals) qui affiche les connexions en temps réel et permet d’agir directement depuis l’interface.

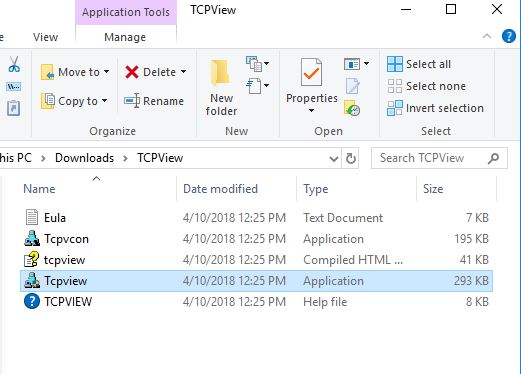

- Téléchargez TCPView depuis la page de Microsoft Sysinternals.

- Décompressez l’archive .zip et lancez TCPView.exe. Le programme n’installe pas d’icône automatiquement ; placez l’exécutable à un endroit facile d’accès si vous l’utilisez souvent.

- Pendant l’exécution, vous pouvez :

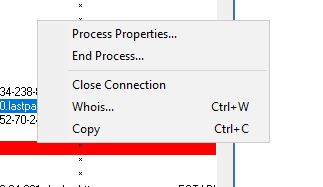

- cliquer droit sur une ligne puis choisir “Whois …” pour obtenir des informations sur l’hôte distant ;

- terminer le processus associé ;

- trier par port, adresse distante ou état pour repérer des anomalies.

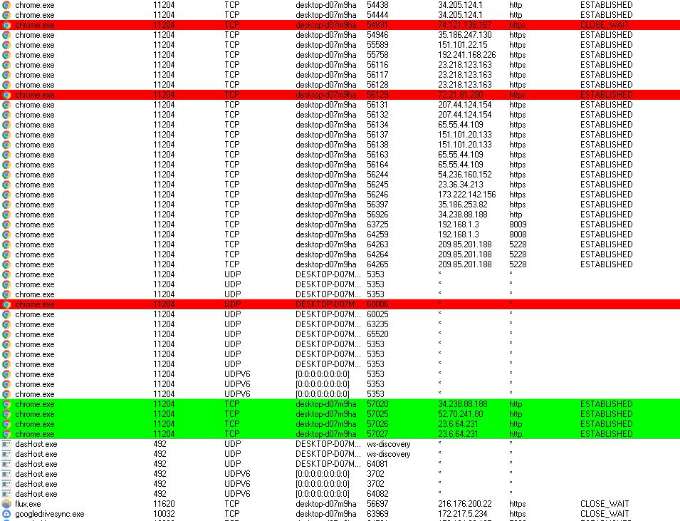

Les lignes changent de couleur pour indiquer l’activité : vert = connexion nouvellement ouverte, rouge = connexion fermée, jaune = changement d’état. Cela facilite la détection visuelle des variations.

Limite : l’affichage peut sauter rapidement si beaucoup de connexions changent ; utilisez le tri et le filtre pour stabiliser votre recherche.

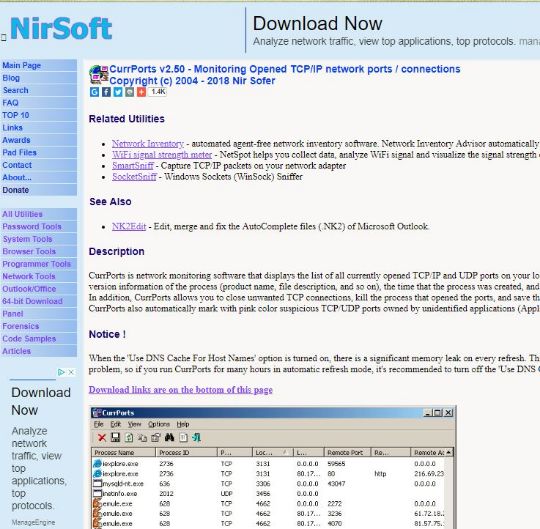

Utiliser CurrPorts (NirSoft)

CurrPorts offre une interface similaire à TCPView mais ajoute des surlignages pour activités suspectes (rose) et des options export/import faciles.

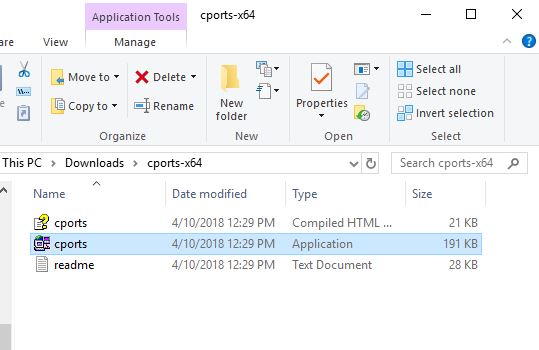

Téléchargez la version adaptée à votre architecture (32 ou 64 bits), décompressez et lancez l’exécutable. L’interface montre le processus, l’adresse distante, le port et la description du service. CurrPorts permet d’enregistrer des captures et d’exporter en CSV pour analyse hors ligne.

Méthodologie rapide (mini‑méthode) — comment enquêter

- Collecte : exécutez netstat en tâche de fond (PowerShell) pendant 5–15 minutes pour capturer le comportement normal.

- Observation en temps réel : lancez TCPView ou CurrPorts et notez les connexions inconnues.

- Tri : filtrez par connexions sortantes établies et ports inhabituels (>1024 non documentés).

- Vérification : recherchez le nom du processus et l’IP distante (Whois, services de réputation).

- Action : si malveillance soupçonnée, isolez la machine (déconnecter du réseau), terminez le processus, effectuez un scan antivirus/antimalware, puis supprimez/réparez.

- Audit : conservez les logs (activity.txt, export CSV) pour analyse ou pour un expert.

Ports usuels à connaître (boîte de référence)

- 80 — HTTP (non chiffré)

- 443 — HTTPS (chiffré)

- 25 — SMTP (email)

- 53 — DNS

- 22 — SSH

Si vous voyez des connexions persistantes sur des ports non documentés pour votre usage, creusez davantage.

Checklist selon le rôle

Pour l’utilisateur non technique :

- Exécutez le netstat enregistré (PowerShell) et prenez une capture d’écran.

- Lancez CurrPorts et exportez la liste.

- Recherchez en ligne les noms de processus inconnus.

Pour l’administrateur système :

- Collectez activity.txt et exports TCPView/CurrPorts.

- Comparez avec la baseline réseau (liste d’applications autorisées).

- Isoler la machine et effectuer un scan approfondi.

- Mettre à jour signatures AV et appliquer règles de pare‑feu.

Pour l’analyste de sécurité :

- Corrélez les IP distantes avec listes OSINT et services de réputation.

- Effectuez un dump mémoire si un processus suspect persiste.

- Planifiez un nettoyage et une remédiation contrôlée.

Décision rapide — flowchart

flowchart TD

A[Doute sur activité réseau] --> B{Processus inconnu ?}

B -- Non --> C[Consulter documentation interne]

B -- Oui --> D{Connexion sortante vers IP inconnue ?}

D -- Non --> E[Surveiller et archiver]

D -- Oui --> F[Isoler machine]

F --> G[Terminer processus et scanner]

G --> H{Scan positif ?}

H -- Oui --> I[Remédiation & restauration]

H -- Non --> J[Enquête avancée / forensic]Quand ces méthodes échouent (contre‑exemples)

- Si un malware utilise un driver noyau ou chiffrement sophistiqué, netstat/TCPView peuvent ne pas révéler l’exécutable réel.

- Un processus masqué par un nom légitime (typo‑squatting) peut tromper la recherche simple.

- Les connexions chiffrées (HTTPS) masquent le contenu : on voit l’hôte mais pas les données échangées.

Dans ces cas, faites appel à un expert en forensic ou utilisez des outils réseau avancés (appliance IDS/IPS, capture pcap, analyse mémoire).

Mesures de durcissement et bonnes pratiques

- Gardez Windows et vos logiciels à jour.

- Activez un antivirus/EDR réputé et effectuez des scans réguliers.

- Limitez les droits administrateur des comptes standards.

- Bloquez les ports et adresses connues malveillantes au niveau du pare‑feu ou du routeur.

- Activez le chiffrement disque et les sauvegardes chiffrées hors‑ligne.

Confidentialité et conformité

Surveiller le trafic implique souvent le traitement d’adresses IP et parfois de données personnelles. Si vous êtes dans l’UE, assurez‑vous que les actions respectent le RGPD : minimisez la collecte, conservez les logs de façon limitée et documentez les finalités.

Critères d’acceptation pour une enquête basique

- Un enregistrement netstat de 5–15 min exporté et conservé.

- Une capture TCPView/CurrPorts exportée.

- Liste des processus inconnus documentée avec recherches de réputation.

- Actions prises (isolation, scan, suppression) consignées.

FAQ

Est‑ce que netstat peut détecter tous les malwares ?

Non. netstat montre les connexions visibles au niveau utilisateur et noyau, mais des malwares sophistiqués peuvent masquer ou chiffrer leurs communications.

Puis‑je utiliser ces outils sans droits admin ?

Vous pouvez lancer certaines fonctions sans admin, mais pour voir l’association processus↔port complète il faut des droits administrateur.

TCPView ou CurrPorts, lequel choisir ?

Pour une intégration Sysinternals et actions rapides, TCPView est pratique. CurrPorts est léger, exporte facilement et met en évidence les suspicions.

Résumé

Surveiller les connexions réseau est une compétence de base pour détecter des activités suspectes. Utilisez netstat pour collecter des logs textuels, et TCPView ou CurrPorts pour l’observation interactive. En cas de doute, isolez la machine, conservez les preuves et escaladez vers un analyste ou une équipe de sécurité.

Points d’action recommandés : collecter les logs, vérifier les processus inconnus, appliquer durcissement et sauvegarder les preuves pour analyse.

Remarques finales

Si vous trouvez un élément clairement malveillant mais que vous n’êtes pas certain de la procédure à suivre, n’hésitez pas à contacter un professionnel de la sécurité. Conserver des exports et captures d’écran accélère toute assistance.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD