Tester votre filtre de mots-clés : Dansguardian, SafeSquid, POESIA, Parental Internet Filter ou We-Blocker

Ce guide montre comment tester en toute sécurité un filtre de mots-clés (Dansguardian, SafeSquid, POESIA, Parental Internet Filter, We-Blocker) sans exposer d’utilisateur à du contenu adulte. Suivez la méthode de test recommandée, effectuez au moins deux essais, et utilisez la checklist et le playbook d’administration pour diagnostiquer et corriger les problèmes courants.

Pourquoi tester un filtre de mots-clés

Les filtres de mots-clés bloquent des pages web en fonction de mots ou d’expressions potentiellement sensibles. Les implémentations modernes n’interdisent pas un seul mot isolé mais calculent un score pondéré basé sur le nombre et la gravité des occurrences. Cela évite les faux positifs sur des pages légitimes comme des documents médicaux, des rapports de police, des œuvres d’art ou des formulaires administratifs.

Définition rapide

- Filtre de mots-clés : moteur qui analyse le contenu et attribue un score pour déterminer si la page doit être bloquée.

Important

Les instructions présentes s’appliquent aux produits cités et à d’autres filtres qui utilisent un score pondéré. Ne tentez pas d’ouvrir volontairement un site interdit pour tester si vous êtes dans un environnement partagé ou professionnel.

Outils de test sûrs

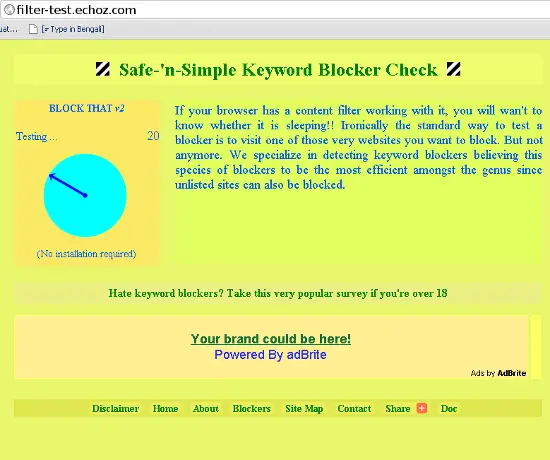

La méthode la plus sûre consiste à utiliser une application web conçue pour tester les filtres sans afficher de contenu offensant. Block That (version 2) est un exemple gratuit. Le site par défaut est accessible via l’URL suivante : http://www.yourfilter.org

- Action par défaut : la page d’accueil lance un test automatisé qui simule la détection de mots-clés sans montrer le contenu réel.

- Pourquoi c’est sûr : l’interface affiche des indicateurs visuels et un compte à rebours, pas le contenu bloqué.

Utilisation de Block That étape par étape

- Ouvrir un navigateur et aller sur http://www.yourfilter.org

- Laisser le test initial s’exécuter. Un disque bleu indique un compte à rebours.

- Lire le résultat principal lorsque le test se termine. Les états courants sont ON (protection active) ou OFF (protection inactive).

- Toujours cliquer sur Retester pour confirmer le résultat.

- Le second test est la référence. Le premier peut être faussé si le navigateur vient d’être lancé ou si des paramètres viennent d’être modifiés.

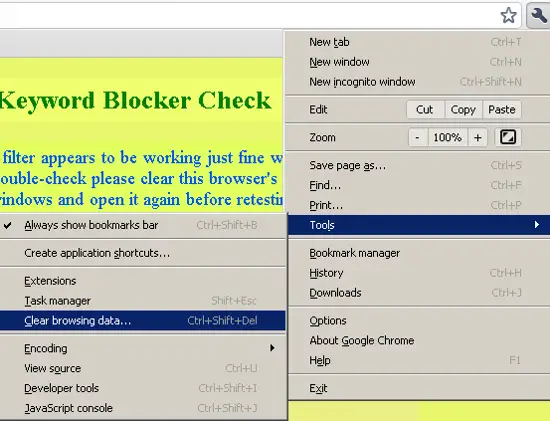

- Si Block That demande de vider le cache et les cookies avant le retest, faites-le et relancez la vérification.

Pourquoi vider le cache et les cookies est important

Les filtres fonctionnent souvent au niveau du proxy. Les pages peuvent être mises en cache côté client ou proxy. Si le navigateur sert une page mise en cache, le filtre pourrait ne pas analyser le contenu en temps réel. Vide le cache et les cookies assure que la requête passe bien par le proxy et que le filtre peut l’inspecter.

Comment vider le cache et les cookies selon le navigateur

Remarque

Les menus peuvent différer selon la version du navigateur. Adaptez les étapes si nécessaire.

- Google Chrome

- Ouvrir le menu, choisir Outils, puis Effacer les données de navigation

- Cocher Vider le cache et Supprimer les cookies et autres données de site

- Choisir la période Tout et cliquer sur le bouton Effacer les données

Mozilla Firefox

- Ouvrir Outils, puis Effacer l’historique récent

- Cocher Cookies et Cache, choisir Tout dans Plage temporelle à effacer et cliquer sur Effacer maintenant

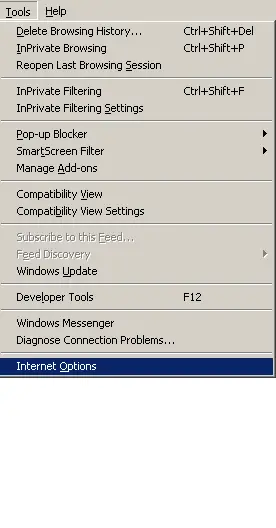

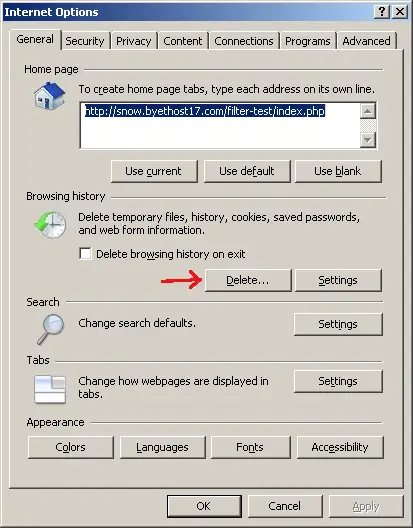

Internet Explorer

- Ouvrir Outils > Options Internet > Général

- Dans Historique de navigation, cliquer sur Supprimer

- Cocher Fichiers Internet temporaires et Cookies, cliquer sur Supprimer

- Cliquer sur Paramètres dans Historique de navigation, sélectionner A chaque visite de la page et valider

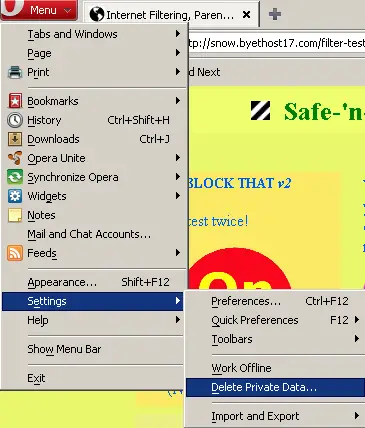

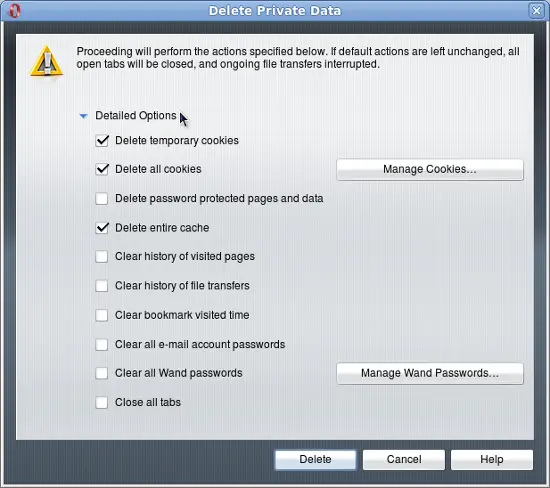

- Opera (Windows)

- Menu > Paramètres > Supprimer les données privées

- Cocher Supprimer les cookies temporaires, Supprimer tous les cookies, Supprimer le cache et autres options, puis supprimer

- Opera (Linux)

- Outils > Supprimer les données privées > Options détaillées

- Cocher Suppression des cookies temporaires, Supprimer tous les cookies, Supprimer le cache complet, puis supprimer

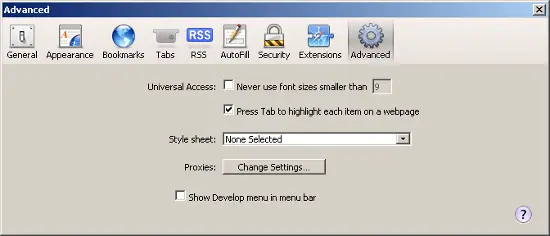

- Safari (macOS)

- Menu Safari > Préférences > Avancé, puis gérer les paramètres et supprimer l’historique comme pour Internet Explorer

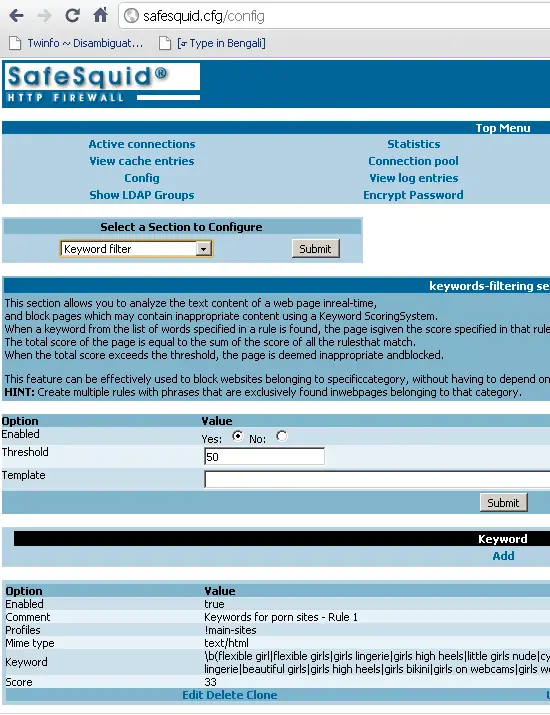

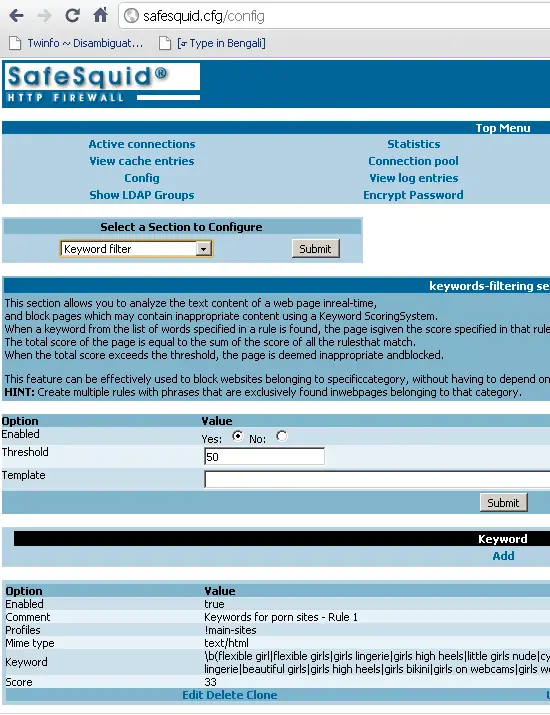

Configurer SafeSquid pour le filtrage de mots-clés

Si vous utilisez SafeSquid, activez le filtre de mots-clés via l’interface d’administration :

- Aller sur http://safesquid.cfg/config

- Localiser le panneau Select a Section to Configure

- Choisir Keyword filter dans le menu déroulant

- Activer Enabled

- Réduire le seuil par défaut si besoin. Exemple : passer de 100 à 50 pour une sensibilité plus élevée

- Ajouter suffisamment de règles pour que le score pondéré fonctionne correctement

Pour plus d’informations, consulter la documentation SafeSquid et les ressources HowtoForge citées dans la section Ressources.

Vérifier le service Dansguardian sur Linux

Si vous utilisez Dansguardian, vérifiez que le service tourne avec l’une des commandes suivantes selon vos droits :

service dansguardian status

sudo service dansguardian status

su -c 'service dansguardian status'La commande indique si le service a démarré correctement. Si le service est arrêté, relancer ou vérifier les logs système et de Dansguardian.

Points de diagnostic rapide

- Le proxy est-il configuré correctement dans le navigateur (IP et port) ?

- Le proxy intercepte-t-il le trafic HTTPS ? Beaucoup de filtres inspectent seulement le HTTP. Si le site cible utilise HTTPS, la détection peut échouer sans interception TLS (MITM contrôlée).

- Le fichier de règles contient-il suffisamment d’entrées et de catégories pondérées ?

- Les règles sont-elles priorisées correctement pour éviter faux positifs ?

- Le service du filtre est-il actif et exempt d’erreurs dans les logs ?

Pourquoi HTTPS complique le filtrage

Le protocole HTTPS chiffre le contenu entre le client et le serveur. Sans interception TLS contrôlée au niveau du proxy, le filtre ne voit que le nom d’hôte (SNI) et l’URL chiffrée si HTTP/2 ou SNI chiffré. Beaucoup de solutions résident dans l’interception TLS (proxy SSL) qui déchiffre puis réchiffre les connexions. Cette approche nécessite la distribution d’un certificat racine interne aux clients et un examen des implications légales et de confidentialité.

Playbook d’administration pour tester et corriger un filtre de mots-clés

Étapes rapides (SOP)

- Préparer

- Informer les parties prenantes si le test implique disruption

- Ouvrir une session administrative sur le proxy et le serveur du filtre

- Vérifier l’état du service

- Exécuter les commandes de statut (exemple Dansguardian ci-dessus)

- Consulter les logs récents du filtre

- Confirmer la configuration du proxy côté client

- Vérifier IP et port

- Vérifier si le navigateur utilise un proxy automatique (PAC)

- Exécuter Block That

- Faire un test initial

- Vider cache et cookies si demandé

- Faire un retest et noter le résultat

- Diagnostiquer les cas d’échec

- Si OFF, vérifier interception HTTPS et règles

- Examiner les entrées de règles et seuils

- Augmenter la sensibilité progressivement (ex : 100 -> 75 -> 50)

- Valider

- Faire plusieurs tests avec différents navigateurs et profils utilisateur

- Documenter les résultats et changements

Checklist role-based

- Pour un administrateur réseau

- S’assurer que le proxy redirige bien tout le trafic web

- Vérifier les règles et le score pondéré

- Tester sur postes avec et sans certificat interne

- Pour un parent

- Confirmer que la solution couvre les appareils des enfants

- Utiliser Block That pour une vérification rapide

- Mettre en place des rapports de blocage

- Pour un responsable IT

- Documenter la politique de filtrage

- Gérer la distribution du certificat interne si interception TLS est utilisée

Tests d’acceptation et cas de tests

Critères d’acceptation

- Le test Block That affiche ON sur deux essais consécutifs pour les navigateurs concernés

- Le service du filtre est actif et sans erreurs dans les 24 dernières heures

- Les règles essentielles sont présentes et activées

- La politique HTTPS est documentée et déployée si nécessaire

Cas de tests recommandés

- Test initial sur Chrome sans cache

- Test retest après vidage cache et cookies

- Test sur Firefox profil neuf

- Test sur un appareil mobile connecté via Wi-Fi contournant le proxy (si applicable)

- Test d’accès à site en HTTPS connu pour contenu adulte avec interception TLS configurée

Scénarios où le filtrage peut échouer

- Connexions HTTPS directes sans interception : le filtre ne peut pas lire le contenu chiffré

- Utilisation de VPN ou tunnels chiffrés par l’utilisateur : le trafic traverse sans inspection

- Contenu multimédia chargé via CDN ou iframe contournant les règles textuelles

- Faux négatifs si le seuil est trop haut ou si la liste de mots est incomplète

- Faux positifs si des mots sensibles apparaissent dans des contextes légitimes

Contre-mesures

- Mettre en place interception TLS contrôlée si la politique le permet

- Compléter les règles avec expressions régulières et listes blanches pour réduire les faux positifs

- Utiliser une solution à base d’analyse de contenu et de classification, pas seulement un score de mots

Matrice des risques et mesures d’atténuation

| Risque | Impact | Probabilité | Mesure d’atténuation |

|---|---|---|---|

| Trafic HTTPS non inspecté | Élevé | Élevé | Déployer interception TLS ou politique d’accès limité aux sites sensibles |

| VPN utilisateurs | Élevé | Moyen | Bloquer VPN non autorisés via pare-feu, IPS, DNS filtering |

| Faux positifs sur documents légitimes | Moyen | Moyen | Ajouter listes blanches et affiner règles contextuelles |

| Service arrêtée | Élevé | Faible | Supervision et redémarrage automatique, alerting |

Journal d’incident et procédure de rollback rapide

Si un changement casse l’accès web pour les utilisateurs :

- Notifier les équipes et activer l’on-call

- Revenir au backup de configuration connu et testable

- Redémarrer le service du filtre et vérifier les logs

- Faire trois tests de smoke avec Block That et navigateur standard

- Documenter la cause et mettre en place un test de non-régression dans la suite de mises à jour

Glossaire (1 ligne par terme)

- Proxy : serveur intermédiaire qui relaie les requêtes web et peut appliquer un filtrage

- Interception TLS : déchiffrement contrôlé des connexions HTTPS par un proxy

- Seuil pondéré : valeur minimale du score pour bloquer une page

- Whitelist : liste d’URL exemptées du filtrage

Respect de la vie privée et conformité (GDPR/locale)

- L’interception TLS implique l’examen du contenu chiffré des utilisateurs. Avant déploiement, évaluer la base légale et obtenir les consentements nécessaires. Documenter la finalité du traitement et la durée de conservation des logs.

- Minimiser la collecte de données personnelles dans les logs. Anonymiser les journaux si possible.

Compatibilité et notes de migration

- SafeSquid fonctionne sur Linux et Windows. Dansguardian est typiquement utilisé sur Linux.

- Lors de la migration, comparer les formats de règles et prévoir des tests de non-régression.

- Si vous migrez vers une solution qui inspecte HTTPS, planifier la distribution du certificat racine aux terminaux.

Ressources utiles

- Block That : http://www.yourfilter.org

- SafeSquid configuration : http://safesquid.cfg/config

- Documentation Dansguardian : http://contentfilter.futuragts.com/wiki/doku.php?id=Main%20Index&DokuWiki=wdievqxsxe

- Article d’aide SafeSquid et exemples : https://www.howtoforge.com/blocking-webpages-based-on-keywords-or-phrases-with-safesquid-proxy

- Mise en garde pour utilisateurs Dansguardian : https://www.howtoforge.com/never-forget-to-turn-dansguardian-back-on-after-a-cyberspacejaywalk

Exemples de commandes et snippets utiles

- Vérifier Dansguardian

service dansguardian status

sudo service dansguardian status

su -c 'service dansguardian status'- Tester la connectivité au proxy (exemple sock proxy local)

curl -x http://PROXY_IP:PORT -I http://www.example.com- Vérifier le certificat installé pour interception TLS (OpenSSL)

openssl s_client -connect site_cible:443 -showcertsBonnes pratiques finales

- Toujours effectuer deux tests consécutifs avec Block That avant de conclure à un état de protection

- Ne pas exécuter le test Block That dans plusieurs onglets ou fenêtres en même temps

- Ne pas ajouter http://www.yourfilter.org à une liste blanche ou noire si vous souhaitez utiliser l’outil de test

- Documenter toute modification de seuil ou de règle et conserver un backup des configurations

Résumé

- Utilisez un outil sûr comme Block That pour tester sans exposition au contenu sensible

- Videz le cache et les cookies, puis refaites le test pour valider le résultat

- Vérifiez la configuration du proxy, l’existence du service et la capacité d’inspection HTTPS

- Utilisez la checklist, le playbook et la matrice de risques pour corriger et prévenir les problèmes

Remarque

Block That est un service gratuit. Si vous le trouvez utile, partagez l’information avec votre communauté. Consultez les liens Doc et Disclaimer sur le site pour plus de détails.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD