Protéger les identifiants RDP sous Windows 10 avec Remote Credential Guard

Qu’est-ce que Remote Credential Guard

Remote Credential Guard protège les informations d’authentification (tickets Kerberos) lors d’une connexion Remote Desktop. Définition en une ligne : c’est une fonctionnalité Windows qui empêche la divulgation des identifiants sur le poste distant en redirigeant les demandes Kerberos vers l’ordinateur client.

Important : Remote Credential Guard protège surtout les tickets Kerberos ; il ne remplace pas d’autres bonnes pratiques de sécurité (MFA, correctifs, antivirus).

Avantages clés

- Évite que les tickets Kerberos soient réutilisés ou volés par le poste distant.

- Simple à déployer via stratégie de groupe, registre ou commande ponctuelle.

- Compatible avec l’infrastructure Active Directory si les prérequis sont respectés.

Pré requis et compatibilité

- Version client et serveur Windows compatibles (Windows 10 version moderne ou Windows Server récents). Vérifiez les builds auprès de votre documentation Microsoft locale.

- Infrastructure Active Directory fonctionnelle et Kerberos activé.

- Pour GPO : droits d’administrateur de domaine ou local selon la portée.

Notes : si la machine distante est déjà compromise par un kernel rootkit ou un firmware malveillant, Remote Credential Guard réduit le risque d’exfiltration Kerberos mais ne garantit pas une sécurité complète.

Méthode 1 — Activer via la stratégie de groupe

- Ouvrez l’Éditeur de stratégie de groupe locale : exécutez

gpedit.msc. - Naviguez : Computer Configuration -> Administrative Templates -> System -> Credentials Delegation

- Ouvrez la stratégie Restrict delegation of credentials to remote servers.

- Sélectionnez l’option Enabled.

- Dans Options, choisissez Require Remote Credential Guard, puis OK.

- Redémarrez la machine, ou appliquez immédiatement avec :

GPUpdate.exe /forceConseil : appliquez d’abord la stratégie à un groupe pilote (quelques postes) avant un déploiement massif.

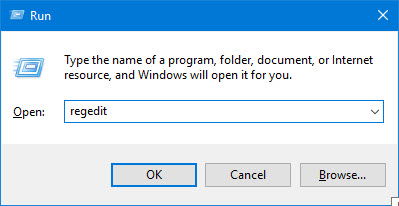

Méthode 2 — Activer via le Registre Windows

- Appuyez sur Win + R, tapez

regeditet validez.

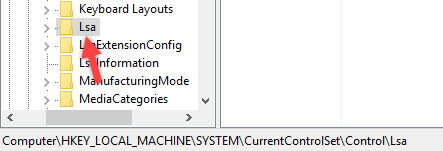

- Allez à la clé :

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

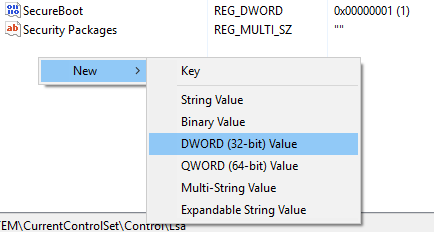

- Dans le volet droit, cliquez droit -> New -> DWORD (32-bit) Value.

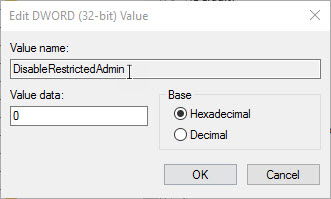

- Nommez la valeur DisableRestrictedAdmin et définissez les données de valeur sur 0, puis OK.

- Redémarrez la machine pour prendre effet.

Remarque : le nom DisableRestrictedAdmin provient d’anciennes options d’administration à distance ; conservez le même nom si vous suivez cette procédure historique. Testez toujours sur un poste non critique avant un déploiement centralisé.

Méthode 3 — Activer ponctuellement via l’invite de commandes

Pour n’activer Remote Credential Guard que pour une session unique, lancez Remote Desktop avec ce paramètre :

mstsc.exe /remoteGuardCela active la protection Kerberos uniquement pour cette connexion distante. Utile pour dépannages ou sessions ponctuelles depuis une machine non gérée.

Scénarios où Remote Credential Guard peut échouer

- Poste client ou distant trop ancien ou non compatible avec Kerberos amélioré.

- Conflit avec solutions tierces de redirection d’authentification RDP.

- Comptes locaux non synchronisés avec AD (pas de Kerberos possible).

Si la connexion échoue, vérifiez d’abord la compatibilité des machines et l’état du service Kerberos.

Stratégie de test et critères d’acceptation

- Test pilote : 5 postes clients + 2 serveurs RDP.

- Vérifier qu’après activation :

- Les sessions RDP se connectent normalement.

- Les identifiants ne sont pas stockés côté serveur distant (contrôle manuel à l’aide d’outils d’audit).

- Logs d’événements Windows ne montrent pas d’erreurs Kerberos critiques.

- Critères d’acceptation : 95 % des connexions réussissent sans régression fonctionnelle, et aucune fuite d’identifiants identifiée par les audits internes.

Checklist par rôle

- Administrateur système

- Vérifier compatibilité OS et AD

- Déployer GPO sur OU pilote

- Mesurer impact et vérification journalière des logs

- Support / Helpdesk

- Tester

mstsc.exe /remoteGuarden cas de doute - Documenter les erreurs et escalader si nécessaire

- Tester

- Utilisateur final

- Informer des changements possibles au prochain redémarrage

- Signaler toute difficulté de connexion

Procédure de rollback

- GPO : rétablir la stratégie à Not Configured ou supprimer l’objet appliqué.

- Registre : supprimer la valeur DisableRestrictedAdmin ou mettre la valeur à 1 selon le besoin, puis redémarrer.

- Connexions ponctuelles : simplement fermer la connexion RDP et relancer sans /remoteGuard.

Dépannage rapide

- Vérifier la présence d’erreurs dans Observateur d’événements -> Windows Logs -> Security et System.

- Confirmer que Kerberos est fonctionnel :

klist(sur système Windows) pour lister les tickets. - Si la stratégie GPO n’est pas appliquée :

gpresult /h gpresult.htmlpour diagnostiquer.

Bonnes pratiques complémentaires

- Activez l’authentification multifacteur (MFA) pour les accès RDP exposés.

- Limitez l’accès RDP via VPN ou bastion sécurisé.

- Conservez les machines à jour et auditez régulièrement les logs.

Mini-méthodologie de déploiement (sprint de sécurité sur 2 semaines)

- Semaine 1 : Préparation et tests (inventaire, tests pilotes, sauvegardes).

- Semaine 2 : Déploiement progressif par groupes d’OU, monitoring et rollback rapide si nécessaire.

FAQ

Quelle est la différence entre Remote Credential Guard et Restricted Admin?

Remote Credential Guard redirige les requêtes Kerberos vers le client et empêche la divulgation des tickets. Restricted Admin est une ancienne option qui empêche l’usage d’un mot de passe mais peut exposer d’autres vecteurs ; Remote Credential Guard est généralement plus sécurisé pour Kerberos.

Dois‑je redémarrer après modification du registre?

Oui, un redémarrage est recommandé pour prendre en compte la nouvelle valeur. Vous pouvez tester les effets immédiatement après redémarrage ou forcer une actualisation de la stratégie.

Puis-je activer cela à distance sur plusieurs machines?

Oui, via GPO pour un domaine Active Directory. Pour des environnements non‑AD, utilisez des scripts d’administration à distance pour modifier le registre.

Résumé

- Remote Credential Guard réduit le risque d’exfiltration de tickets Kerberos pendant les sessions RDP.

- Trois méthodes d’activation : Stratégie de groupe (recommandée pour les déploiements), Registre (manuel), Invite de commandes (ponctuel).

- Testez en pilote, surveillez les logs et préparez un rollback.

Notes importantes : gardez une stratégie de défense en profondeur (MFA, bastion/VPN, patch management).

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD